1. 랜섬웨어 피해 사례

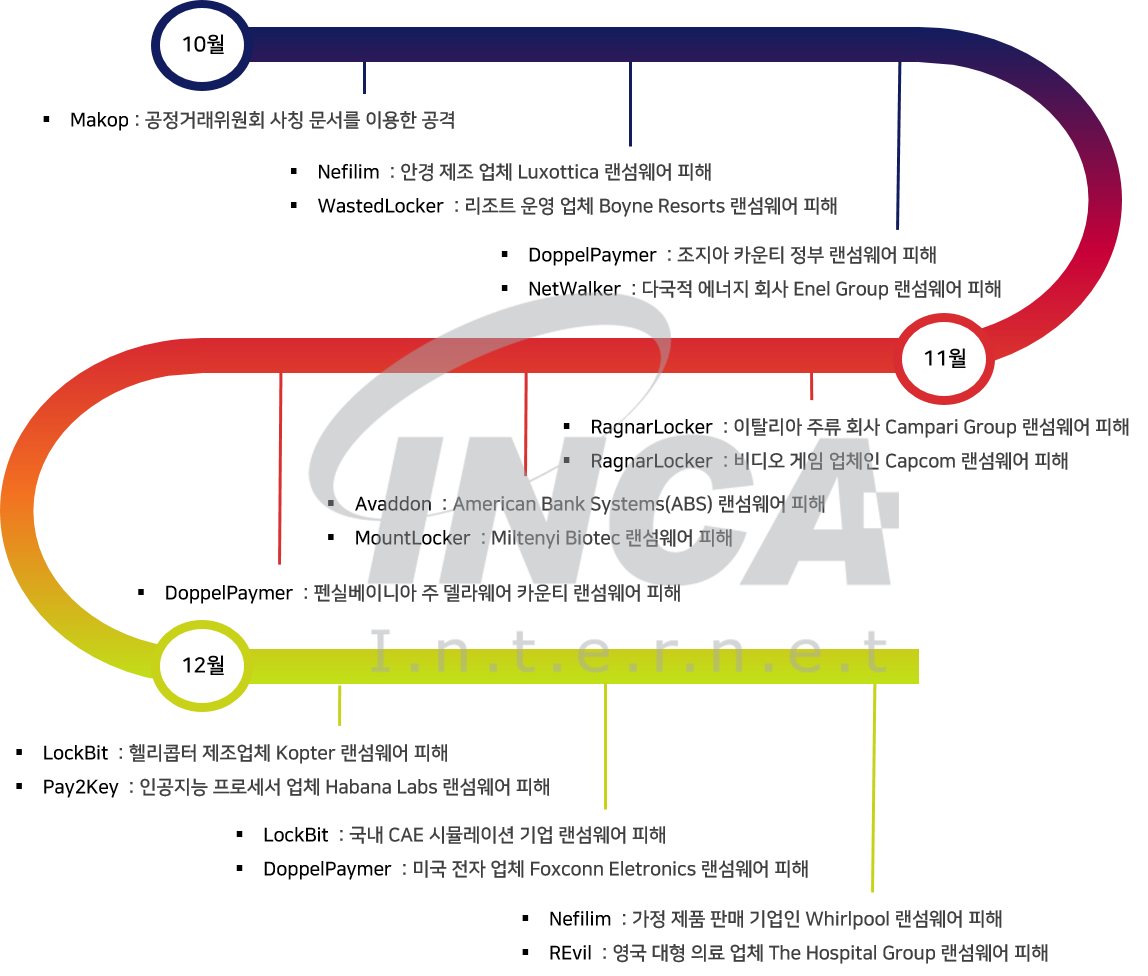

2020년 4분기(10월 1일 ~ 12월 31일) 동안 랜섬웨어 동향을 조사한 결과, 국내/외에서 “에그레고르(Egregor)”, “류크(Ryuk)”, “클롭(Clop)” 등의 랜섬웨어로 인한 피해가 다수 발견되었다. 10월에는 공정거래위원회 사칭 문서를 이용한 “마콥(Makop)” 랜섬웨어 공격이 있었고, 11월과 12월에는 이탈리아 주류 회사 Campari Group과 영국 대형 의료 업체 The Hospital Group이 각각 “라그나락커(RagnarLocker)”와 “레빌(REvil)” 랜섬웨어 공격을 받아 피해가 발생했다.

에그레고르(Egregor) 랜섬웨어 피해 사례

올해 9월부터 활발한 공격을 하고있는 에그레고르 랜섬웨어는 주로 피싱 메일을 이용해 유포된다. 또한, 클라우드 파일 관리 프로그램을 이용하여 사용자의 데이터를 공격자에게 전송한 후, 탈취한 데이터 게시를 빌미로 랜섬머니를 요구한다.

프랑스 게임 개발 및 네트워크 서비스 기업 유비소프트(Ubisoft) 피해

10월 중순, 에그레고르 랜섬웨어 측은 유비소프트 사에서 탈취한 데이터 중 일부를 직접 운영하는 데이터 유출 사이트에 게시했다고 주장했다. 또한, 이들은 곧 출시될 예정인 “Watch Dogs:Legion”의 소스 코드가 탈취한 데이터에 포함되어 있다고 밝혔다. 반면에 해당 업체에서는 이번 사건과 관련하여 공식 발표를 하지 않고 있다.

칠레의 다국적 소매업체 Cencosud 피해

11월 중순, 라틴 아메리카 최대 소매업체 Cencosud가 랜섬웨어의 공격을 받아 일부 매장에서 신용 카드 결제 등 시스템에 문제가 발생했다. 또한, 랜섬웨어에 감염된 매장에서 사용 중인 프린터로 랜섬노트를 계속해서 인쇄하게 하여 피해 업체를 당황하게 하고 업무에 차질을 주었다.

네덜란드의 다국적 인력 관리 기관 Randstad 피해

12월 초, 에그레고르 랜섬웨어 측은 Randstad 의 데이터를 탈취하였으며, 탈취한 데이터 중 약 1%를 직접 운영하는 데이터 유출 사이트에 게시했다고 주장했다. 이로 인해 Randstad가 조사를 진행한 결과, 일부 서버가 영향을 받았으며 글로벌 IT 환경 및 특정 데이터와 관련된 서버에 무단으로 액세스한 것이 확인됐다고 밝혔다.

류크(Ryuk) 랜섬웨어 피해 사례

류크 랜섬웨어는 4분기 동안 미국 의료 및 건강관리 부문에서 피해를 입힌 랜섬웨어 중 높은 비율을 차지한다. 미국 연방 사이버 보안 기관인 CISA는 미국 의료 업계가 류크 랜섬웨어 공격의 표적이 되고 있음을 공개적으로 경고하기도 했다. 류크 랜섬웨어 공격자는 로그인 프로세스의 결함을 악용하는 “CVE-2020-1472” 취약점을 사용해 루트 권한을 획득하고 랜섬웨어 감염을 시도하므로 취약점을 패치 하지 않은 기업은 공격에 취약할 수 있다.

미국 의료 기업 Wyckoff Height Medical Center 피해

10월 말, 미국의 의료 기업 Wyckoff Height Medical Center에 속한 병원에서 랜섬웨어의 공격을 받아 다수의 네트워크 장치가 암호화되어 운영에 차질이 생겼다고 밝혔다. 피해 기업은 랜섬웨어 공격을 인지한 후, 네트워크 연결을 끊었으나 이미 상당수의 장치가 암호화됐다고 언급했다. 아직 피해 규모와 병원 운영에 어떤 영향을 미쳤는지는 밝혀지지 않았다.

미국 의료 서비스 제공 업체 UHS 피해

11월 초, 류크 랜섬웨어에 의해 공격당한 의료 서비스 제공 업체 UHS(Universal Health Services)는 사용중인 시스템에 접근이 불가능해 운영에 차질이 생겼다. 이후 UHS는 실험실 및 환자 기록 등 병원 운영에 필요한 시스템 등을 복원하여 정상 운영 중이다.

온라인 교육 기업 K12 Inc. 피해

온라인 교육 기업인 K12 Inc가 랜섬웨어 공격을 받아 학생 데이터와 관련된 시스템 등이 손상되고 정보가 유출됐다. 해당 기업은 사건 조사를 통해 네트워크 무단 접근 및 유출된 정보를 확인하였으며 추가적인 피해를 막기 위해 12월 초 류크 랜섬웨어 측에 랜섬머니를 지불했다고 발표했다.

클롭(Clop) 랜섬웨어 피해 사례

클롭 랜섬웨어는 주로 국내 기업을 대상으로 유포되고 있으며 지속적인 피해사례가 발생하고 있다. 이들은 주로 피해 기업의 중앙관리 서버에 침투한 후 정보를 탈취하고, 관리 서버에 연결된 시스템을 암호화한다. 그 후, 탈취한 정보 공개를 빌미로 파일 복구를 위한 거액의 랜섬머니를 요구한다.

독일 소프트웨어 기업 Software AG 피해

10월 초, Software AG가 클롭 랜섬웨어 공격을 받아 직원 정보와 문서가 유출되고 내부 시스템 일부가 손상됐다고 발표했다. 클롭 은 랜섬노트를 통해 파일 복구를 위한 랜섬머니로 2,300만 달러를 요구하였으며, 이후 랜섬머니를 지불하지 않으면 탈취한 정보(약 1TB) 전부를 게시하겠다고 협박한 것으로 알려졌다.

국내 대규모 유통업체 피해

11월 말, 국내 대규모 유통업체의 본사 내부 인트라넷과 결제 시스템 관련 서버가 클롭 랜섬웨어에 피해를 입은 것으로 알려졌다. 클롭 측은 탈취한 정보 삭제와 파일 복구의 대가로 4,000만 달러 상당의 비트코인을 요구했으나 피해 업체 측은 이에 응하지 않았다. 그 결과, 클롭 운영자는 다크웹에 해당 기업에서 탈취한 신용카드 정보를 10만 건씩 수차례에 걸쳐 게시했으며 아직 공개되지 않은 120만 건의 탈취된 정보가 남아있다고 주장했다. 이로 인해 카드사 측에서는 카드 정지 및 재발급을 권유하는 등의 조치를 취했으며, 피해 그룹은 유출된 카드 정보의 출처 확인이 필요하다고 밝혔다.

독일 향료 및 향기 개발 기업 Symrise 피해

12월 말, Symrise는 피싱 메일로 유포된 클롭 랜섬웨어의 공격을 받았다. 그로 인해 500GB의 암호화되지 않은 파일을 탈취당했으며 1,000대에 가까운 장치가 암호화 되었다고 발표했다. 공격자 측은 유출된 데이터에 여권 정보, 중요한 문서 및 제품 기밀 정보 등이 포함되어 있다고 주장했고, 그 증거로 일부를 직접 운영하는 데이터 유출 사이트에 탈취한 이미지의 일부를 게시했다.

2. 랜섬웨어 통계

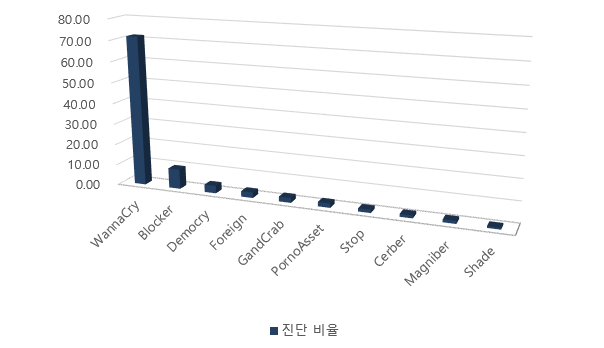

랜섬웨어 진단명별 탐지 비율

2020년 4분기(10월 1일 ~ 12월 31일) 동안 탐지된 랜섬웨어를 진단명별로 비교하였을 때 워너크라이(WannaCry)가 71%로 가장 높은 비중을 차지하였고, 블락커(Blocker)와 데모크라이(Democry)가 각각 10%, 4%의 비중으로 그 뒤를 따랐다.

랜섬웨어 국가별 감염 비율

2020년 4분기(10월 1일 ~ 12월 31일) 동안 탐지된 랜섬웨어를 국가별로 비교하였을 때 인도네시아(ID)가 18%로 가장 높은 비중을 차지하였고, 태국(TH)과 필리핀(PH)이 각각 17%와 14%, 인도(IN)와 이집트(EG)가 각각 9%와 5%씩으로 그 뒤를 따랐다.

랜섬웨어 국내 진단명별 탐지 비율

2020년 4분기(10월 1일 ~ 12월 31일) 동안 탐지된 랜섬웨어를 진단명별로 비교하였을 때 포르노에셋(PornoAsset)이 41%로 가장 높은 비중을 차지하였고, 폴인(Foreign)과 워너크라이(WannaCry), 케르베르(Cerber)가 각각 26%, 20%, 11%로 그 뒤를 따랐다.

'동향 리포트 > 분기별 동향 리포트' 카테고리의 다른 글

| 2021년 3분기 랜섬웨어 동향 보고서 (0) | 2021.09.30 |

|---|---|

| 2021년 2분기 국가별 해커그룹 동향 보고서 (0) | 2021.07.07 |

| 2021년 2분기 랜섬웨어 동향 보고서 (0) | 2021.07.07 |

| 2021년 1분기 국가별 해커그룹 동향 보고서 (0) | 2021.04.07 |

| 2021년 1분기 랜섬웨어 동향 보고서 (0) | 2021.04.06 |