1. 랜섬웨어 통계

랜섬웨어 Top7

2021년1월(1월 1일 ~ 1월 31일) 한 달간 잉카인터넷 대응팀은 랜섬웨어 진단 현황을 조사하였으며, [표 1]은 가장 많이 탐지된 랜섬웨어를 탐지 건수 기준으로 정리한 랜섬웨어 Top5이다. 가장 많이 탐지된 악성코드는 Stop 랜섬웨어로 49%의 비중을 차지한다.

랜섬웨어 진단명별 탐지 비율

1월 한달 간 탐지된 랜섬웨어를 진단명별로 비교하였을 때 스톱(Stop)이 49%로 가장 높은 비중을 차지하였고, 블로커(Blocker)와 워너크라이(Wannacry)가 각각 36%, 10%의 비중으로 그 뒤를 따랐다.

랜섬웨어 국가별 감염 비율

1월 한달 간 탐지된 랜섬웨어를 국가별로 비교하였을 때 알제리(DZ)가 49%로 가장 높은 비중을 차지하였고, 러시아(RU)와 대한민국(KR)이 각각 44%와 3%, 인도네시아(ID)와 브라질(BR)이 각각 2%와, 1%씩으로 그 뒤를 따랐다.

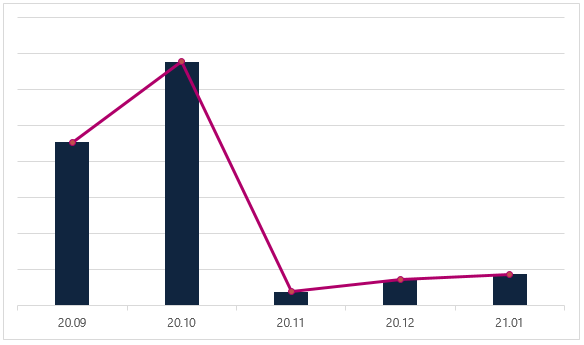

랜섬웨어 월별 탐지 건수 비교

지난 5개월 간 자사에서 탐지된 랜섬웨어의 총 진단수를 비교하였을 때 증가 추이를 보였으나 11월에 급격히 감소한 후, 1월까지 다시 증가하는 추이를 보이고 있다.

랜섬웨어 월별 진단명 건수 비교

지난 3개월 간 자사에서 자주 탐지된 진단명의 건수를 비교하였을 때 워너크라이(WannaCry)는 진단수가 소폭 감소하였고, 스톱(Stop)과 블라커(Blocker)는 1월에 진단수가 급격히 증가하였다.

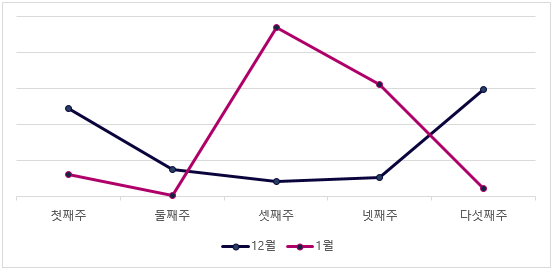

주 단위 랜섬웨어 진단 현황

1월 한달 동안 악성코드 진단 현황을 주 단위로 살펴보았을 때 셋째 주부터 진단 건수가 12월에 비해 증가하였으며 다섯째 주부터는 다시 감소한 추이를 보이고 있다.

2. 랜섬웨어 동향

국내/외 랜섬웨어 피해 사례

2021년 1월(1월 01일 ~ 1월 31일) 한 달간 랜섬웨어 동향을 조사한 결과, “DeroHE” 랜섬웨어가 윈도우 유틸리티 개발 기업 IObit 을 위장한 메일로 IObit 소프트웨어 이용자에게 유포됐다. 또한, “BitLocker” 랜섬웨어 운영자가 벨기에의 CHwapi 병원을 공격했다고 주장하였으며 아시아 소매 체인 운영 업체인 Dairy Farm Group이 “REvil” 랜섬웨어 공격을 받아 데이터가 유출된 사건이 있었다.

윈도우 유틸리티 개발 기업 IObit, DeroHE 랜섬웨어 피해 사례

지난 1월경, 윈도우 유틸리티 개발 기업 IObit을 사칭해 소프트웨어 1년 무료 라이선스를 사용할 수 있다는 내용의 메일로 “DeroHE” 랜섬웨어가 배포됐다. 해당 메일의 구매 링크를 클릭하면 “DeroHE” 랜섬웨어를 다운로드하며 다운로드 된 파일 역시 정상 IObit 프로그램처럼 보이게 해 의심없이 실행하도록 했다. 또한, 랜섬웨어 공격에 의해 IObit 웹 페이지가 손상되었으며 웹 페이지를 클릭하면 성인 사이트 광고 사이트로 접속된다.

벨기에 병원 CHwapi, BitLocker 랜섬웨어 피해 사례

벨기에의 CHwapi 병원이 1월 초 “BitLocker” 랜섬웨어 공격을 받아 80대의 서버와 100TB의 데이터가 암호화 됐다고 밝혔다. 해당 병원은 즉각적으로 환자들을 다른 병원으로 옮겼으며 암호화된 서버를 닫는 등의 조치를 통해 빠른 시일에 외과 수술을 정상적으로 재개했다. 그리고 병원은 랜섬노트를 이용한 랜섬머니 요구 행위가 없었고, 데이터가 탈취되지 않았다고 주장했다.

아시아 소매 체인 운영 업체 Dairy Farm Group, REvil 랜섬웨어 피해 사례

지난 1월 13일, 아시아 소매 체인 운영 업체인 Dairy Farm Group이 “REvil” 랜섬웨어의 공격을 받아 데이터가 유출된 정황이 밝혀져 이슈가 되었다. “REvil” 랜섬웨어는 해당 업체의 감염된 PC 관리 페이지에 접근한 사진을 보여줬으며 유출된 데이터를 빌미로 3천만 달러의 랜섬머니를 요구했다. 하지만 업체는 즉각적으로 시스템을 종료해 총 2% 미만의 시스템만 암호화 되었고, 운영에는 차질이 없어 피해 직후에도 영업을 중단하지 않았다고 밝혔다.

신종 및 변종 랜섬웨어

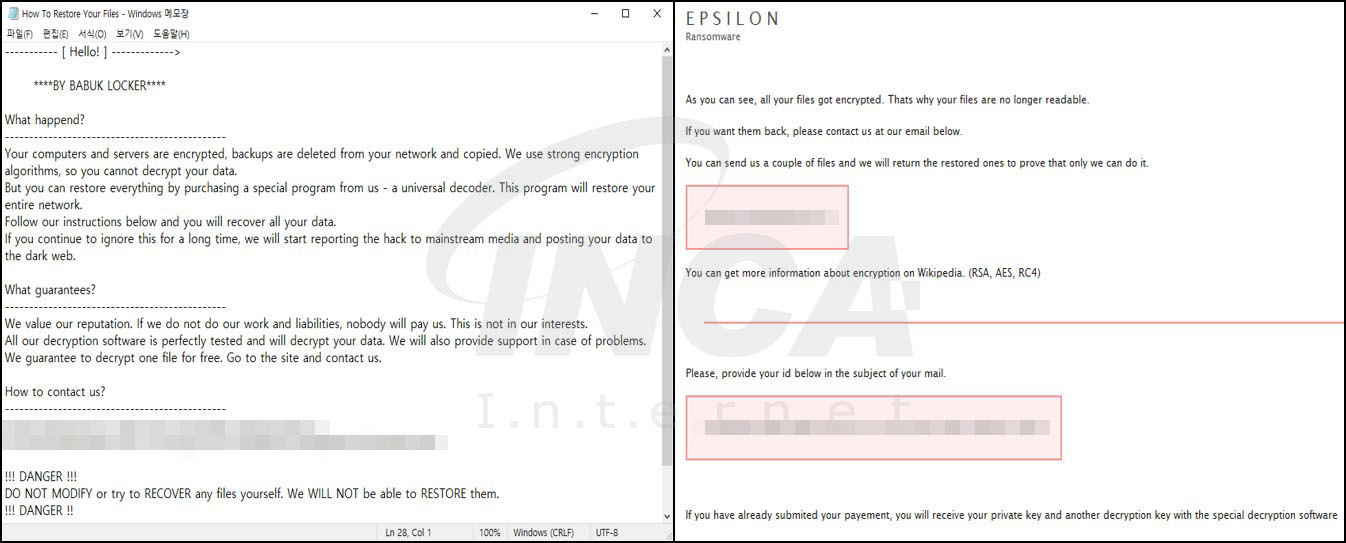

2021년 1월에 새로 유포된 “BabukLocker” 랜섬웨어는 “Babyk” 랜섬웨어로도 불리우며 로컬 드라이브외에도 네트워크 드라이브까지 암호화 한다. 또한, 파일을 암호화한 후 확장자를 ".boom"으로 변경하는 "Epsilon"랜섬웨어가 발견됐다. 상기 알아본 신종 랜섬웨어 모두 암호화된 PC를 복구할 수 없도록 하므로 사용자의 주의가 필요하다.

BabukLocker 랜섬웨어

지난 1월 초, 로컬 드라이브뿐만 아니라 네트워크 드라이브까지 암호화하는 “BabukLocker” 랜섬웨어가 발견되었다. 해당 랜섬웨어가 실행되면 파일 암호화가 진행되며 암호화된 파일은 “.__NIST_K571__” 라는 확장자가 붙는다. 암호화 이후 “How To Restore Your Files.txt”란 이름의 랜섬노트를 실행하여 감염 사실을 알린다. 또한, 특정 프로세스를 강제로 종료 시켜 더 많은 파일을 암호화하고, 복구와 관련된 정보를 삭제하여 시스템 복원을 무력화한다.

Epsilon 랜섬웨어

지난 1월경, 파일을 암호화한 후 확장자를 ".boom"으로 변경하는 "Epsilon"랜섬웨어가 발견됐다. 해당 랜섬웨어가 실행되면 암호화가 진행되고 “READ_ME.hta” 라는 파일명의 랜섬노트 드롭 및 바탕화면 변경을 통해 감염 사실을 알린다. 또한, 볼륨 섀도우 복사본을 삭제하여 복구를 어렵게 만들고 재부팅 시에도 자동실행되도록 설정하여 지속적으로 랜섬노트 확인 및 랜섬머니 지급을 유도한다.

'동향 리포트 > 월간 동향 리포트' 카테고리의 다른 글

| 2021년 02월 악성코드 동향 보고서 (0) | 2021.03.08 |

|---|---|

| 2021년 02월 랜섬웨어 동향 보고서 (0) | 2021.03.08 |

| 2021년 01월 악성코드 동향 보고서 (0) | 2021.02.08 |

| 12월 랜섬웨어 동향 및 RansomToad 랜섬웨어 (0) | 2021.01.07 |

| [최신동향] 2020년 12월 악성코드 통계 (0) | 2021.01.07 |