2021년 1분기 국가별 해커그룹 동향 보고서

국가를 배후로 둔 해커 그룹들은 전세계의 개인 사용자를 비롯하여 기업이나 정부기관에 이르기까지 다양한 타겟을 대상으로 한다. 그들의 공격은 사회공학적 기법을 악용하는 일반적인 피싱 메일 공격 외에도 정상 프로그램을 위장하거나, 취약점을 활용하는 등 다양한 형태로 이루어 지고 있다. 2021년 1분기에는 어떤 해킹 공격들이 있었는지 알아보자.

러시아

이번 1분기에는 러시아 정부의 지원을 받는 것으로 알려진 해커그룹 중, Turla 해커 그룹과 Sandworm 해커 그룹의 공격이 활발했던 것으로 나타났다. Turla 해커그룹은 1월에 지난 SolarWinds 사태의 배후로 지목되었으며 3월에는 닷넷 프레임 워크를 대상으로 하는 오픈소스 Python을 이용한 변종 악성코드를 선보였다. 2월에는 Sandworm 그룹이 3년간 프랑스 소프트웨어 기업을 공격한 배후로 지목되었다.

Turla

Turla 해커그룹은 미 정부기관과 군사기관, NASA, 핀란드 외무부 등을 표적으로 한 공격의 용의자로 2004년부터 활동한 것으로 알려져 있다. 해당 그룹은 워터링홀 기법과 스피어피싱 캠페인을 주로 수행하며, 오랜 기간 활동한 만큼 다양한 방식과 악성 도구를 사용하여 공격을 시도한다.

지난 1월, 미국 FBI, CISA 및 NSA에서 지난 SolarWinds 해킹 사건의 배후에 러시아가 지원하는 APT 그룹이 있을 가능성을 언급했다. 이후 한 보안업체에서는 SolarWinds 해킹 사건에 사용된 SunBurst 백도어와 Turla 그룹의 것으로 알려진 KazuarRAT의 코드가 유사하다는 점에서 해당 사건이 Turla 그룹과 관련 있는 것으로 추정했다.

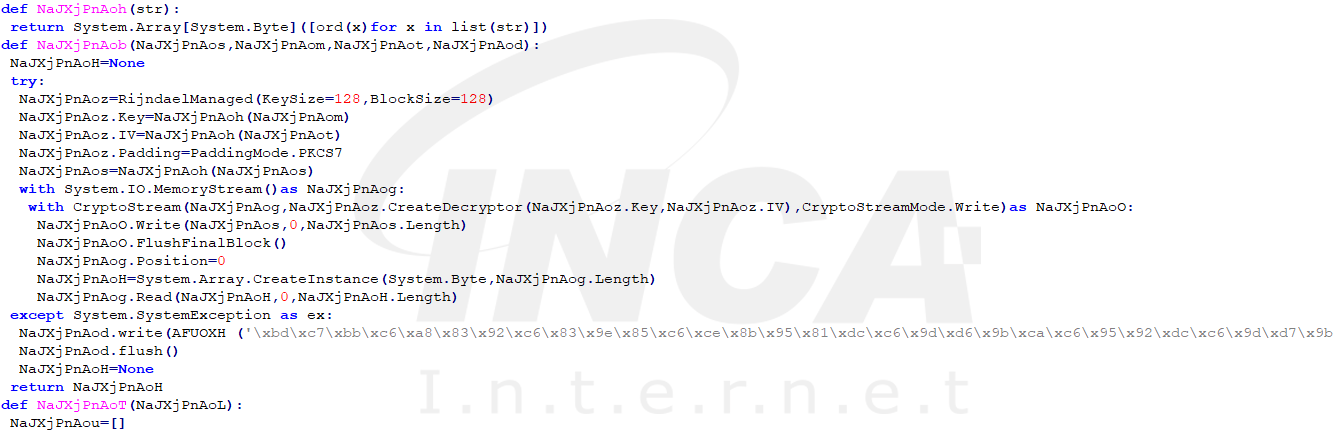

3월 초, Turla 그룹의 것으로 보이는 IronPython 스크립트로 구성된 공격이 보고되었다. 해당 공격 기법이 처음 등장한 것은 2018년경으로, 최근까지 여러 변종 형태로 꾸준히 모습을 드러내고 있어 주의가 필요하다. 이번에 보고된 공격은 IronNetInjector로 명명되었으며, 스크립트가 실행되면 ComRAT 악성코드를 다운로드 하는 것으로 알려졌다.

Sandworm

Sandworm 그룹은 러시아 연방군 총참모부 정보총국(GRU)의 74455부대 산하로 알려졌으며, 2009년 이후부터 활동이 확인되었다. BlackEnergy 또는 TeleBots으로도 불리는 이 그룹은 2015년과 2016년 우크라이나 전력망을 공격하여 대규모 정전 피해를 입혔으며, 2017년 NotPetya 공격과 2018년 동계올림픽 개막식에서 발생한 사이버 공격의 배후로 지목되기도 했다.

지난 2월, 프랑스 국가 사이버 보안 기관인 ANSSI가 프랑스의 웹호스팅 업체를 대상으로 했던 캠페인에 대해 보고서를 발표했다. 해당 보고서에 따르면, Sandworm 그룹이 2017년부터 2020년까지 약 3년간 Centreon의 모니터링 도구를 대상으로 침입 캠페인을 벌인 것으로 나타났다. ANSSI는 "인터넷에 노출 된 여러 Centreon 서버에서 P.A.S. 웹 쉘 형태의 백도어를 발견했으며, 동일한 서버에서 Exaramel 백도어도 발견됐다"고 밝혔다.

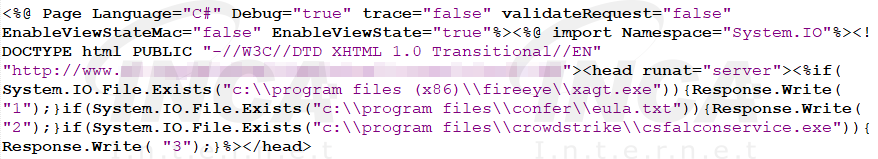

이 공격에서 사용된 악성 도구 중 P.A.S Web shell의 경우 오픈 소스로, 온라인에서 쉽게 구할 수 있는 도구였으나 이번과 같이 악용되는 경우가 많아 서비스를 종료한 상태이다. 현재는 하기의 이미지와 같이 여전히 소스를 확인할 수는 있지만, 스크립트 코드 내에 P.A.S. Web shell을 다운로드하는 URL에 접근할 수 없어서 공식적인 경로로는 해당 툴을 구하기 어렵다.

북한

북한의 해커그룹들은 대체로 목표를 정해 오랜 기간 지속적이고 집요하게 공격을 수행하며, 이 때문에 각국 정부와 관련 기업에서 이들을 주목하고 있다. 특히 북한의 해커그룹 중, Lazarus로 명명된 그룹이 최근 몇 년 동안 암호 화폐 탈취에 열을 올리고 있다.

Lazarus

Lazarus 그룹은 2014년 Sony Pictures 해킹과 2017년 WannaCray 랜섬웨어 유포, 중앙아메리카의 온라인 카지노와 방글라데시 중앙은행 해킹 등 굵직한 사건들의 주범으로 밝혀져 주목 받았다. 이들은 2018년 8월, 암호화폐 거래소인 QT Bitcoin Trader를 사칭한 피싱 캠페인을 시작으로 AppleJeus 악성코드를 유포하기 시작했으며, 이후 세계 곳곳의 암호 화폐 거래소로 대상이 확대 되었다.

해당 그룹은 작년 말부터 최근까지eh 암호 화폐 정보를 탈취하는 캠페인을 추가로 수행하였는데, 정상 암호 화폐 거래소를 사칭하고 C2 서버에 연결해 변형된 AppleJeus 악성코드를 다운로드하여 대상의 PC를 감염시키는 방식을 사용했다. 올해 2월, 미국 CISA에서는 AppleJeus 악성코드를 “북한 정부가 암호화폐 탈취를 위해 사용하는 악성코드”로 지칭하며 해당 악성코드에 대한 분석 정보를 공개했다.

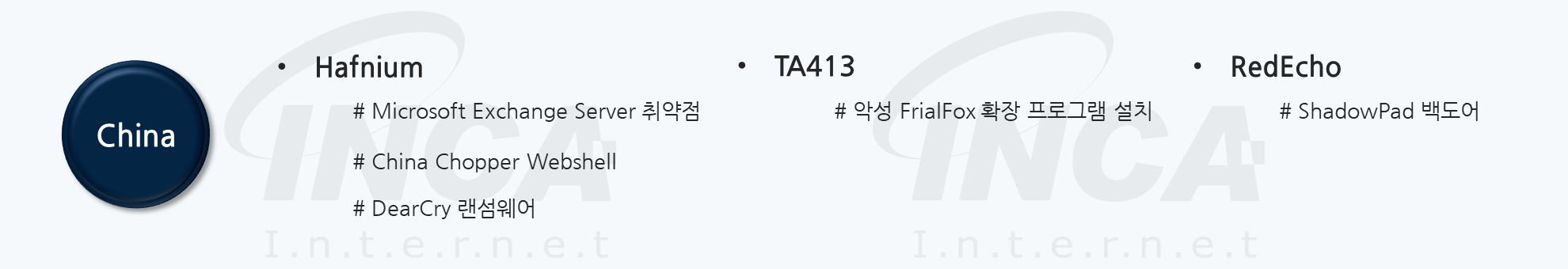

중국

중국 정부의 후원을 받는 것으로 알려진 해커 그룹들은 특정 국가 혹은 기업의 정보를 탈취하기 위해 주로 제품의 취약점을 이용하거나 피싱 이메일을 통해 악성 행위를 수행하고 있다.

1분기에는 Hafnium 그룹이 Microsoft Exchange Server 취약점을 공격한 해커 그룹으로 지목되었으며, 이어서 TA413 그룹의 Gmail 정보탈취 공격 사례와 RedEcho 그룹의 ShadowPad 악성코드 유포 사례가 차례로 발견되었다.

Hafnium

Hafnium 해커 그룹은 법률 회사, 의학 연구원 등 주로 미국에 기업을 대상으로 하는 공격을 수행해 왔던 것으로 알려져 있다. 그런데 최근, Microsoft Exchange Server의 취약점을 악용하여 사이버 공격을 수행한 단체로 Hafnium 그룹이 지목되었다.

1월 초, Hafnium 해커 그룹은 보안에 취약한 Exchange Server를 탐색한 뒤 CVE-2021-26855, CVE-2021-26857, CVE-2021-26858, CVE-2021-27065 취약점을 이용하여 제로데이 공격을 수행하였다. 이들은 취약점을 이용하여 임의의 HTTP 요청을 보내 서버에 인증하고 시스템에 명령을 내릴 수 있는 코드인 웹 셸을 설치하였으며, 이후 침해된 서버를 조작하여 미국의 대학, 로펌 등 여러 기업과 기관의 기밀을 탈취한 바 있다.

3월 초, Microsoft는 Exchange Server의 해당 취약점에 대해 긴급 보안 업데이트를 발표하고 제로데이 공격의 주체로 Hafnium 그룹을 지목하였으며, 미국 사이버 보안 및 인프라 보안국(CISA)은 해당 취약점에 대한 지시 경보를 발령하였다.

3월 중순, 침해사고 조사를 통해 해킹된 Exchange Server에서 DearCry 랜섬웨어와 함께 China Chopper 웹 셸에 대한 정보가 보고 되었다. China Chopper는 2012년에 최초 발견되어 현재까지 지속적으로 이용되고 있는 악성코드로 ASP, ASPX, PHP, JSP 등 다양한 언어로 작성된 변형들이 존재한다. 공격자들은 취약한 Exchange Server에 해당 악성코드를 설치하여 파일 다운로드나 터미널 실행 등 추가 악성 행위들을 수행하였다.

Microsoft는 현재까지 Hafnium 해커 그룹 이외에 여러 그룹이 Exchange Server를 공격하고 있으며 아직 수 만대의 서버가 패치 되지 않은 상태로 남아있다고 알리고, 취약한 Exchange Server에 대해서 신속한 보안 패치를 수행해야한다고 공지하였다.

TA413

TA413 해커 그룹은 2019년에 최초 발견된 이후, 주로 티베트 조직에 대한 감시를 수행하는 것으로 알려져 있으며, 과거 코로나 19 바이러스 이슈와 관련된 피싱 이메일읕 통해 Sepulcher 악성코드를 유포한 바 있다.

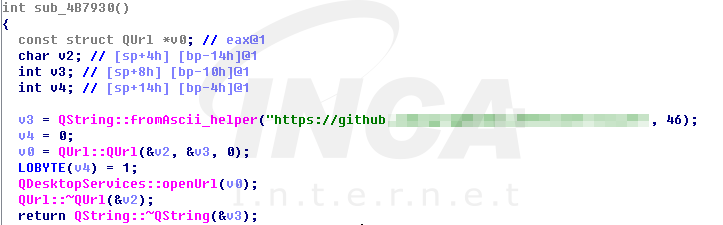

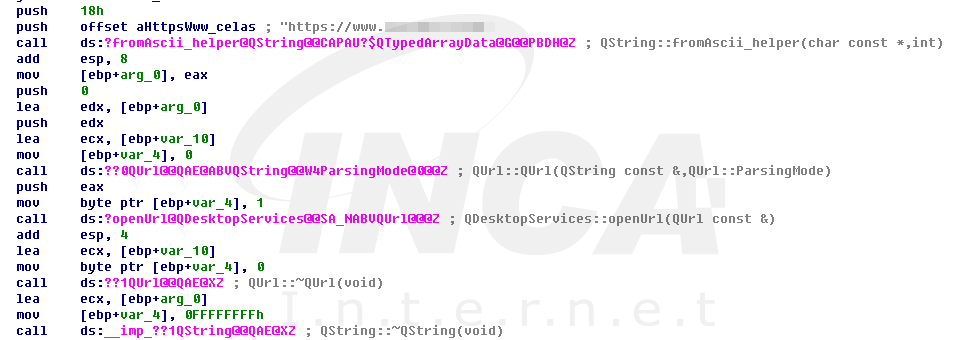

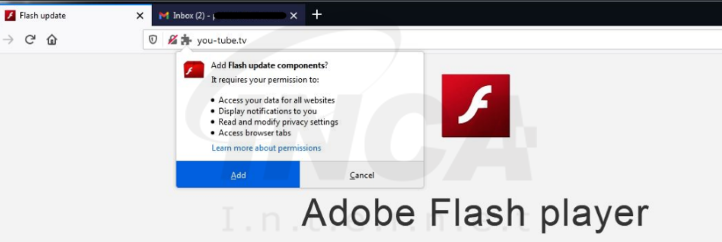

TA413 그룹은 1월부터 2월까지 Gmail 계정에 대한 정보를 수집하기 위해 Firefox 브라우저 확장 프로그램인 FriarFox를 유포하였다. 해당 그룹은 티베트 여성 협회를 가장하여 “Inside Tibet and from the Tibetan exile community”라는 제목으로 피싱 이메일을 발송하였으며, 해당 이메일에는 가짜 Youtube 페이지로 연결되는 악성 링크가 포함되어 있다.

악성 링크를 연결하면 Adobe Flash Player 업데이트가 필요하다는 내용과 함께 Friarfox 라는 이름의 추가 기능을 설치하고 Gmail 계정으로 로그인 하도록 유도한다. 이후 사용자가 Gmail 계정으로 로그인을 시도하면 Firefox 브라우저의 데이터와 함께 로그인한 Gmail 정보를 스누핑하여 정보를 탈취한다.

RedEcho

RedEcho 그룹은 2020년 초부터 2021년 2월 말까지 인도의 주요 인프라 기업을 대상으로 한 사이버 공격의 배후로 지목을 받았으며, ShadowPad 백도어 악성코드를 유포한 것으로 알려져 있다.

3월에는 인도 기업에 유포된 Shadowpad 백도어 악성코드를 제어하는데 사용하는 도메인이 제거된 것이 확인되었는데, 해당 해커 그룹이 공격의 배후로 지목을 받은 뒤 공격을 중단한 것으로 추정되고 있다.

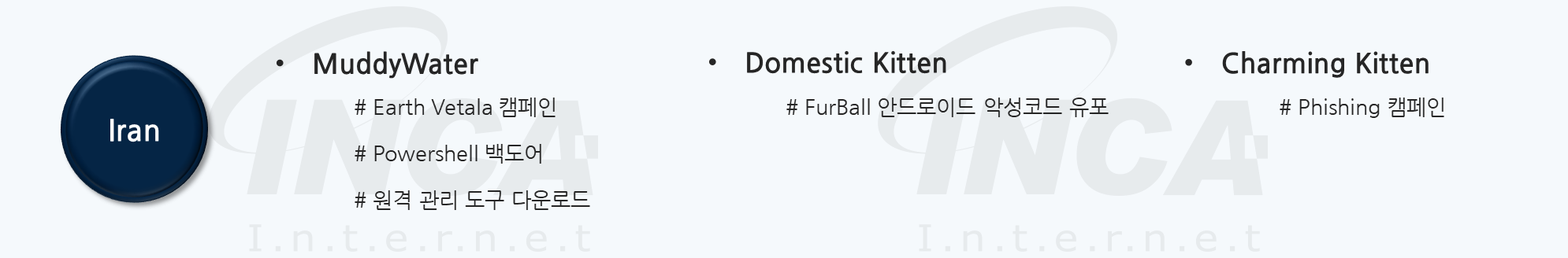

이란

이란의 해커 그룹들이 피싱 이메일, SMS, 블로그 등 사용자를 현혹시킬 수 있는 수단을 사용하여 악성코드를 유포하거나 정보를 탈취하는 공격 사례가 발견되었다. MuddyWater 그룹이 여러 차례 피싱 이메일을 통해 악성파일을 유포하였으며, Domestic Kitten과 Charming Kitten 그룹의 정보탈취 공격 사례도 발견되었다.

MuddyWater

Static Kitten 혹은 MERCURY로도 불리는 MuddyWater 그룹은 주로 중동국가를 대상으로 공격을 수행하는 것으로 알려져 있다. 최근 해당 그룹이 중동 국가를 대상으로 수행하는 Earth Vetala 공격 캠페인이 발견되었다. Earth Vetala 캠페인은 피싱 이메일을 유포하고, 사용자에게 정상적인 원격 관리도구를 다운로드하도록 유도한다. 이후 원격 관리도구를 통해 C&C 서버로 연결하여 RAT 악성코드와 난독화된 PowerShell 백도어를 설치한다.

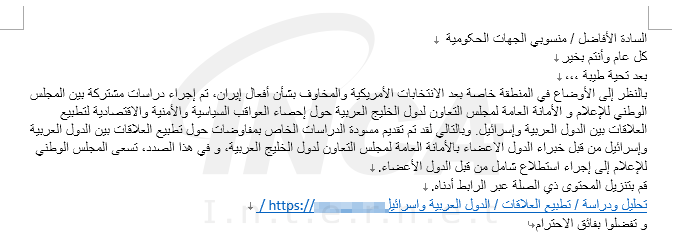

2월경, 해당 그룹은 피싱 이메일을 통해 아랍 국가와 이스라엘간의 관계에 대한 보고서나 장학금 관련 내용으로 위장된 악성 문서를 유포하였다. 첨부된 악성 문서에는 파일 공유 서비스인 OneHub의 링크가 포함되어 있으며, 해당 링크를 클릭할 경우 원격 연결 및 화면 공유 기능을 지원하는 도구인 ScreenConnect를 다운로드한다. 공격자들은 해당 소프트웨어를 이용하여 감염환경에서 공격자의 추가 명령을 수행하거나 정보를 탈취한다.

3월경, 피싱 이메일을 통해 전자 도서관 다운로드와 관련된 내용의 악성 문서를 유포한 사례가 추가로 발견되었다. 문서 내부에는 2월에 발견된 공격 사례와 유사한 방식으로 악성 문서의 링크를 통해 정상 원격 관리 소프트웨어인 RemoteUtilites를 다운로드하도록 유도한다. 마찬가지로, 공격자는 다운로드 된 원격 관리 도구를 통해 추가 악성 행위를 수행한다.

Domestric Kitten

Domestic Kitten 해커 그룹은 2016년 최초 발견되었으며, 내부의 반체제 인사, 야당 세력 등 이란 정권의 안정을 위협할 수 있는 상대를 대상으로 지속적인 대규모 감시 작전을 수행한 것으로 알려져 있다.

2017년부터 hr, grt 등 10개의 캠페인으로 시작된 작전은 2021년인 현재까지 4개의 캠페인이 활성화되어 있으며 블로그, Telegram, SMS 등 사용자를 현혹시킬 수 있는 수단을 활용하여 Furball이라고 명명된 Android 악성코드를 유포하고 있다. 해당 그룹은 설치된 Furball 악성코드에 명령을 전달하여 데이터 유출, 비디오 녹화 및 데이터 삭제 등 추가 악성 행위를 수행한다.

Charming Kitten

Charming Kitten 해커 그룹은 2020년 크리스마스부터 새해 초까지 피싱 공격을 수행한 것으로 알려져 있다. 이들은 구글 계정 복구나 크리스마스 혹은 새해 인사와 같은 내용으로 정상적인 내용으로 위장하여 피싱 SMS와 이메일을 발송하였으며, 이 때 피싱 사이트 링크를 첨부하여 수신자가 이메일 계정으로 로그인하도록 유도하고 개인정보를 탈취한다.

기타

이 외에도 세계적으로 많이 사용되고 있는 제품의 취약점을 이용한 대규모 공격이나 사회적 이슈와 관련된 내용의 문서 파일로 위장한 악성코드, 악성코드 제작에 잘 사용되지 않던 프로그래밍 언어로 작성된 악성코드가 유포되는 사례들이 발견되었다. 해커 그룹들은 이러한 공격을 통해 민감한 정보를 탈취하거나 추가적인 악성 행위를 수행한다.

UNC2546

UNC2546으로 명명된 해커 그룹은, 제 2의 SolarWinds 사태로 불리우는 Accellion 사의 파일 공유 서비스인 FTA 취약점 침해 사고의 배후 세력으로 지목되며 이름을 알렸다. 해당 공격으로 인해 FTA 서비스를 이용하는 전세계 여러 기업 및 국가기관들에 대한 공격 사례가 발견되었으며, 일부 기업의 경우 Clop 랜섬웨어의 데이터 유출 사이트인 “CL0P^_-LEAKS” 사이트에 유출된 정보가 게시되었다.

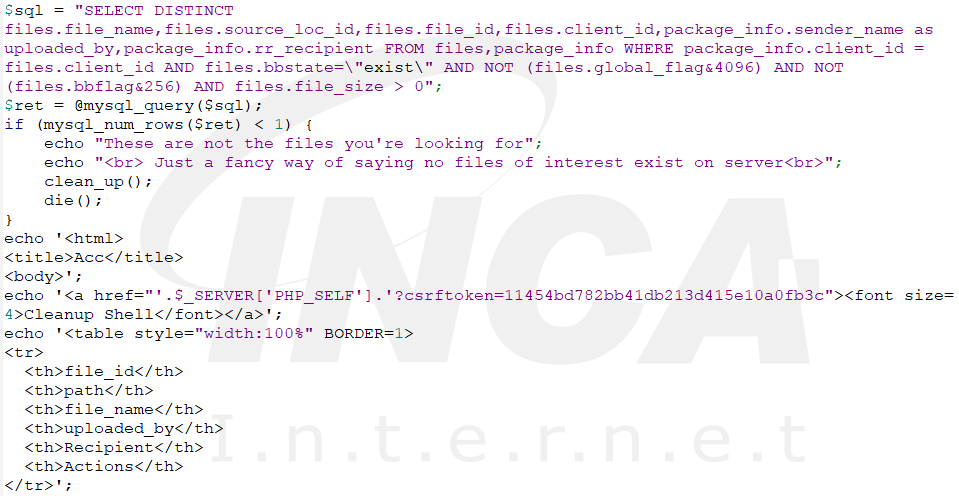

해당 해커 그룹은 2020년 12월 중순과 2021년 1월경, 각각 다른 취약점을 이용하여 공격을 수행하였으며, 취약한 FTA 서버에 접근하여 DEWMODE 웹 셸을 통해 MySQL 데이터베이스에서 파일 목록을 추출하고 해당 파일과 데이터를 탈취하였다. Accellion사는 빠르게 침해 정보와 함께 긴급 보안 패치를 발표하였지만, 아직까지도 패치를 적용하지 않은 서버들에 대한 공격 사례가 지속적으로 발견되고 있다.

Confucius

Confucius 해커 그룹은 인도 정부의 후원을 받는 것으로 알려져 있으며, 2020년 11월 Warzone RAT 악성코드를 유포한 바 있다.

올해 1월 초, 남아시아 정부를 대상으로 중국과 인도간의 국경 긴장과 관련된 내용의 악성 문서를 통해 Warzone RAT 악성코드 유포 사례가 다시 발견되었다. 악성 문서를 통해 다운로드 된 Warzone RAT 악성코드는 파일 다운로드, 정보 탈취 등 악성 행위를 수행한다.

TA800

2020년 4월경 BazaLoader 백도어 악성코드를 유포했던 TA800 그룹이 올해 2월 초, 새로운 악성코드를 배포한 것으로 알려졌다. 해당 그룹은 피싱 이메일에 PDF 파일로 위장한 악성 링크를 첨부하여 NimzaLoader 악성코드를 유포하였다. 해당 악성코드는 드물게도 Nim 프로그래밍 언어로 작성되었으며, 실행 시 C&C 서버로 연결하여 공격자의 명령을 수행한다.