[주간 랜섬웨어 동향] - 1월 3주차

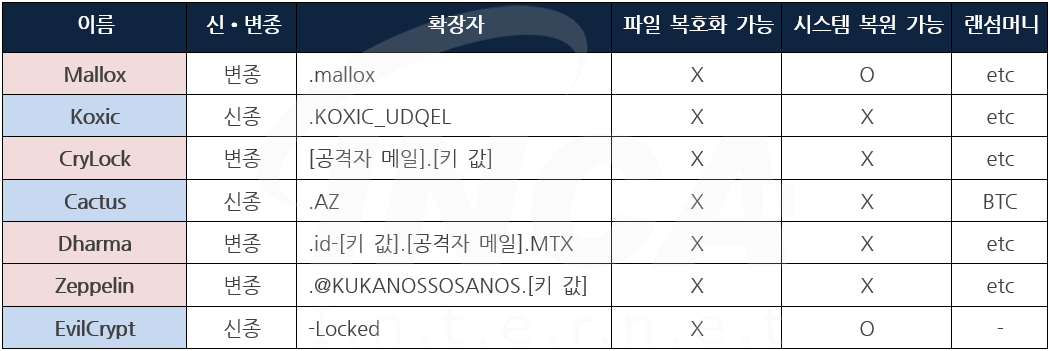

잉카인터넷 대응팀은 2022년 1월 14일부터 2022년 1월 20일까지 랜섬웨어 신•변종 및 이슈와 관련하여 대응을 진행하였으며, 신종 랜섬웨어는 "Koxic" 외 2건, 변종 랜섬웨어는 "Mallox"외 3건이 발견됐다.

금주 랜섬웨어 관련 이슈로는 러시아의 연방안보국이 "REvil" 랜섬웨어 그룹의 주요 멤버들을 체포하고 공격 인프라를 폐쇄한 이슈가 있었다.

2022년 1월 14일

Mallox 랜섬웨어

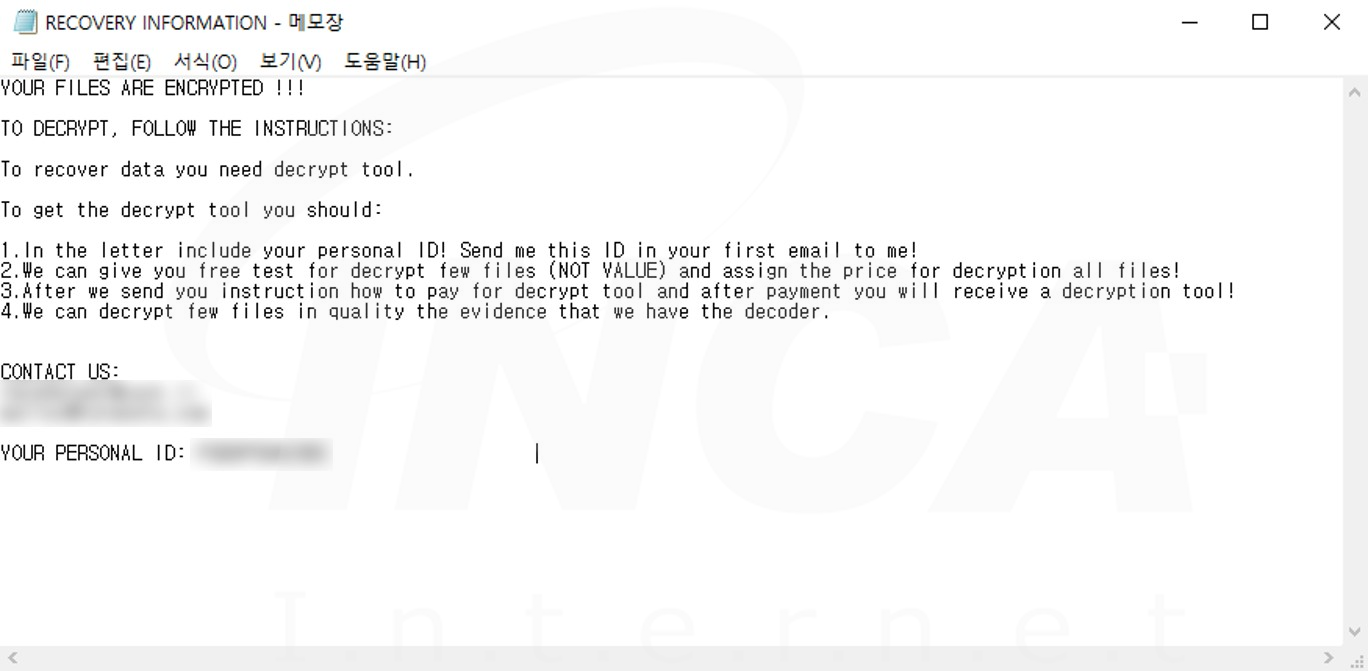

파일명에 ".mallox" 확장자를 추가하고 "RECOVERY INFORMATION.txt"라는 랜섬노트를 생성하는 "Mallox" 랜섬웨어의 변종이 발견됐다. 해당 랜섬웨어는 공격자의 C&C 서버로 연결을 시도하고, 특정 서비스를 종료한다.

2022년 1월 15일

Koxic 랜섬웨어

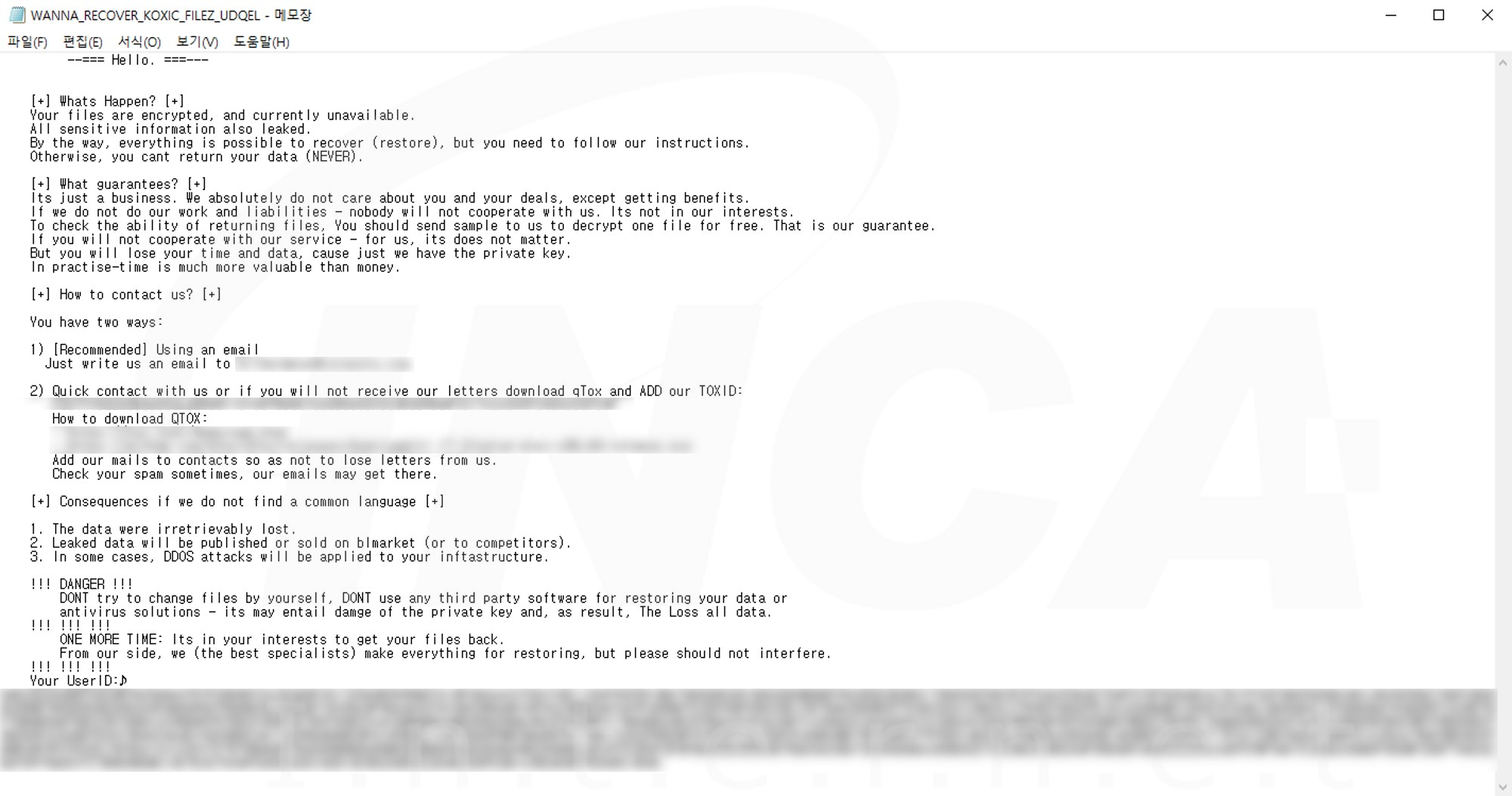

파일명에 ".KOXIC_UDQEL" 확장자를 추가하고 "WANNA_RECOVERY_KOXIC_FILEZ_UDQEL.txt"라는 랜섬노트를 생성하는 "Koxic" 랜섬웨어가 발견됐다. 해당 랜섬웨어는 시스템 복원을 무력화하고, 특정 프로세스의 실행을 차단한다.

2022년 1월 16일

CryLock 랜섬웨어

파일명에 ".[공격자 메일].[키 값]" 확장자를 추가하고 "how_to_decrypt.hta"라는 랜섬노트를 생성하는 "CryLock" 랜섬웨어의 변종이 발견됐다. 해당 랜섬웨어는 공격자의 C&C 서버로 연결을 시도하고, 시스템 복원을 무력화한다.

REvil 랜섬웨어 그룹 주요 멤버 체포

러시아의 연방안보국이 "REvil" 랜섬웨어 그룹의 주요 멤버들을 체포하고, 공격 인프라를 폐쇄시켰다. 외신에 따르면 이번 작전이 러시아 연방안보국과 러시아 내무부가 협조했을 뿐만 아니라 미국으로부터의 정보 제공도 있었다. 하지만 보안 업계에서는 기존에 사라진 사이버 범죄 집단과 동일하게 "REvil" 랜섬웨어도 다시 살아날 것으로 추정하고 있으며 이번에 체포된 사람들이 핵심 멤버가 아닐 것이라고 보는 추세이다.

2022년 1월 18일

Cactus 랜섬웨어

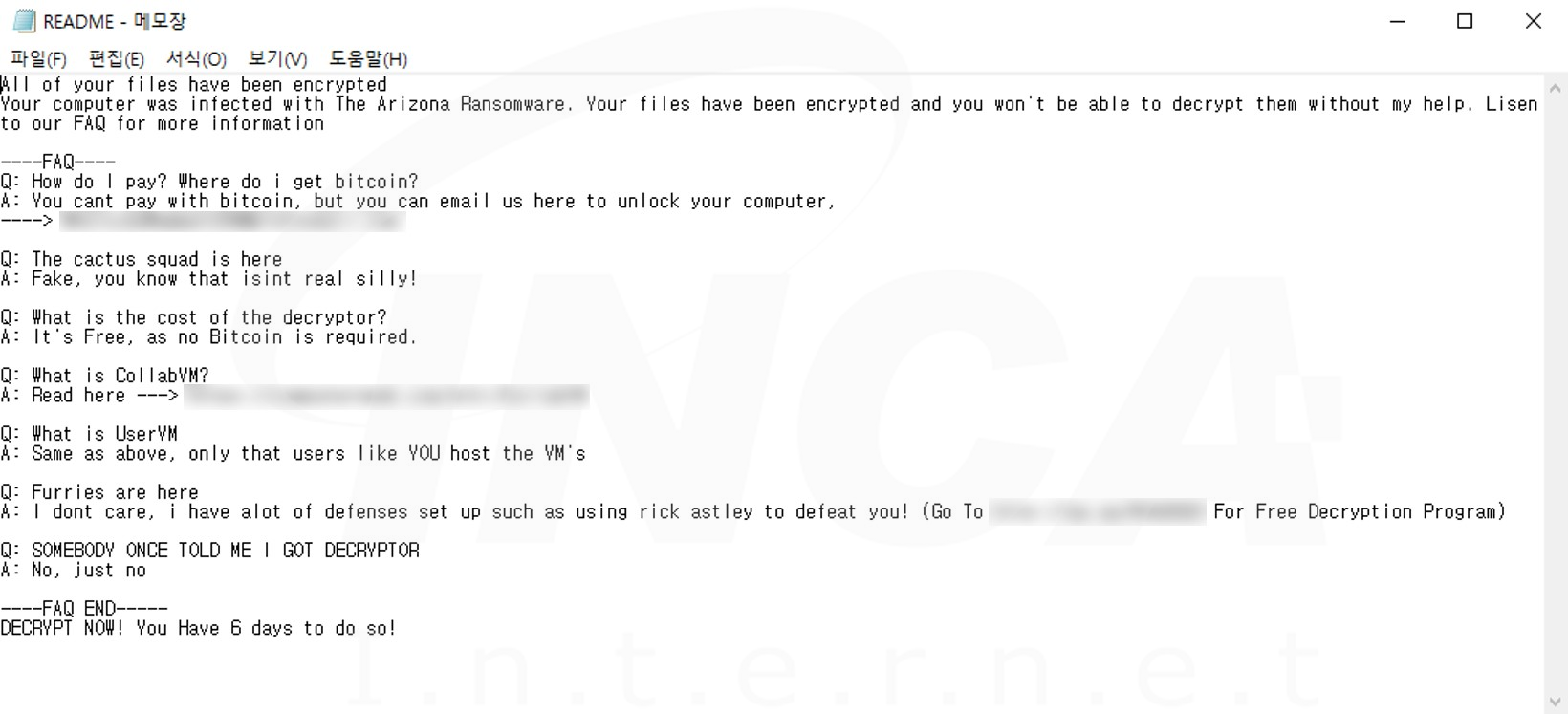

파일명에 ".AZ" 확장자를 추가하고 "README.txt"라는 랜섬노트를 생성하는 "Cactus" 랜섬웨어가 발견됐다. 해당 랜섬웨어는 시스템 복원을 무력화하고, [그림 4]와 같이 바탕화면의 배경을 변경한다.

Dharma 랜섬웨어

파일명에 ".[키 값].[공격자 메일].MTX" 확장자를 추가하고 "info.txt"라는 랜섬노트를 생성하는 "Dharma" 랜섬웨어의 변종이 발견됐다. 해당 랜섬웨어는 시스템 복원을 무력화한다.

2022년 1월 19일

Zeppelin 랜섬웨어

파일명에 ".@KUKANOSSOSANOS.[키 값]" 확장자를 추가하고 "!!! ALL YOUR FILES ARE ENCRYPTED !!.txt"라는 랜섬노트를 생성하는 "Zeppelin" 랜섬웨어의 변종이 발견됐다. 해당 랜섬웨어는 공격자의 C&C 서버로 연결을 시도하고, 시스템 복원을 무력화한다.

2022년 1월 20일

EvilCrypt 랜섬웨어

파일명에 "-Locked" 확장자를 추가하고 [그림 5]의 랜섬노트를 실행하는 "EvilCrypt" 랜섬웨어가 발견됐다. 해당 랜섬웨어는 작업 관리자를 무력화시킨다.