2024년 3분기 국가별 해커그룹 동향 보고서

3분기 국가별 해커그룹 동향 보고서

러시아

2024년 3분기에는 러시아 출신 해커그룹으로 알려진 UAC-0198과 러시아 해외 정보국(SVR)과 관련 있는 것으로 추정되는 CozyBear 해커그룹의 공격 사례가 발견됐다. UAC-0198 해커그룹은 보안 서비스로 위장해 악성코드를 유포하는 피싱 캠페인 공격을 시행했으며, CozyBear 해커그룹은 스파이웨어 공급업체가 만든 iOS 및 Android 익스플로잇을 사용해 공격한 사실이 알려졌다.

UAC-0198

러시아 출신의 해커그룹으로 알려진 UAC-0198이 보안 서비스로 위장한 악성코드를 유포하는 피싱 캠페인 공격을 시행했다. 우크라이나 컴퓨터 비상 대응팀(CERT-UA)에서 UAC-0198이 이메일에 악성 파일이 다운로드되는 링크를 첨부해 대량 배포했다고 전했다. 이에 대해 우크라이나의 주 기관 및 지방 자치 기관 내에서 작동하는 컴퓨터를 포함한 약 100대 이상의 기기가 공격받았다고 밝혔다.

CERT-UA 측은 UAC-0198이 사용자에게 피싱 이메일을 이용해 MSI 설치 프로그램 파일이 포함된 ZIP 아카이브를 다운로드하게끔 유도한다고 전했다. 이후, MSI 파일을 실행하면 오픈 소스 원격 관리 도구 기반의 AnonVnc 악성코드가 실행돼 감염된 호스트의 자격 증명을 훔친다고 언급했다. 한편, 해당 공격은 7월 이후부터 시작됐으며 우크라이나 이외의 다른 지역에서도 피해가 발생했을 가능성이 있다고 덧붙였다.

CozyBear

CozyBear 해커그룹은 APT29, Midnight Blizzard 및 Nobelium으로도 불리며 러시아의 해외 정보국(SVR)과 관련이 있는 것으로 알려졌다. Google의 위협 분석 그룹(TAG)에서 해당 그룹이 2023년 11월부터 2024년 7월 사이에 스파이웨어 공급 업체가 제작한 iOS 및 Android 익스플로잇을 사용해 공격한 여러 정황에 대해 보고했다. 또한, 최근 몽골 정부의 여러 웹사이트에 제로데이 취약점을 악용하고 합법적인 사이트를 손상시키는 워터링홀 기법을 사용한 공격을 시도했다고 밝혔다.

처음 공격은 2023년 11월경에 해커그룹이 몽골 정부 사이트에 있는 취약점을 사용해 악의적인 iframe을 추가한 것이라고 전했다. 이는 iOS WebKit에서 발견된 취약점으로, iOS 특정 버전을 사용하는 iPhone 사용자의 브라우저 쿠키를 탈취하는 데 사용된 것으로 알려졌다. 또한, 2024년 2월에는 또 다른 몽골 정부 웹사이트를 공격해 전과 동일한 방식으로 악의적인 iframe을 추가했다고 설명했다. 이후, 2024년 7월에 Google Chrome에서 발견된 취약점을 악용해 Android 사용자를 대상으로 공격했다고 언급했다. 해당 공격으로 사용자의 Chrome 브라우저에 저장된 쿠키, 비밀번호 및 민감 정보를 탈취했다고 보고했다.

이에 대해 Google의 위협 분석가들은 해커그룹이 오랫동안 제로데이 취약점을 악용해 온 점을 지적하면서, 취약점에 대한 신속한 해결이 중요하다고 언급했다.

북한

일본에서 북한 정부가 배후에 있다고 알려진 해커그룹의 소행으로 추정되는 사건의 분석 내용을 공개했다. 또한, 국내 사이버안보 정보공동체에서 건설과 기계 분야에 대한 사이버 보안권고문을 발표했다.

일본 컴퓨터 비상 대응팀 조정 센터(JPCERT/CC)에서 일본 기관이 공격받은 사건의 분석 내용을 공개했다. 지난 3월, 일본 기관은 보안 및 외교 기관으로 위장한 공격자로부터 3개의 첨부 파일을 포함한 피싱 메일을 수신했다고 전했다. 첨부 파일은 2개의 미끼 문서인 DOCX 파일과 1개의 EXE 파일로, 파일 이름에 대량의 공백을 사용해 실제 파일의 확장자를 숨겼다고 언급했다.

EXE 파일을 실행하면 외부 소스에서 VBS 파일을 다운로드하고, 해당 파일은 정보 수집을 위해 PowerShell 스크립트를 다운로드한다고 전했다. 이후, 키로깅을 수행하고 시스템 정보와 사용자 계정 정보 등을 수집하여 공격자의 원격 링크로 전송한다고 언급했다. 특히, 수집된 정보는 감염된 장치가 일반 사용자 컴퓨터인지 분석 환경인지 판단하는데 사용된다고 덧붙였다. 이에 대해 JPCERT/CC 측은 공격 과정에서 VBS 파일과 PowerShell 스크립트가 사용된 것을 근거로 북한 정부의 지원을 받는다고 알려진 해커그룹의 소행으로 추정했다.

이 외에도 국내 사이버안보 정보공동체에서 북한 해커그룹의 건설과 기계 분야를 공격하는 추세에 대한 사이버 보안권고문을 발표했다. 특히 북한 정찰총국 산하의 두 해커그룹이 같은 시기에 동일한 정책적 목적을 가지고 특정 분야를 집중적으로 공격하는 것이 이례적이기에 철저한 대비가 필요하다고 전했다.

사이버 보안권고문에서는 첫 번째로 건설 분야 직능단체의 홈페이지 로그인에 사용되는 보안 프로그램을 악용한 악성코드 유포 사례를 언급했다. 공격자는 공급망 공격과 워터링홀 기법을 사용해 해당 단체의 홈페이지에 방문하는 지자체, 공공기관 및 건설 업체 담당자 등의 시스템을 감염시켰다고 전했다. 다음으로 기계 분야에서 사용하는 VPN 소프트웨어의 취약점을 악용한 사례를 설명했다. 사용된 "DoraRAT" 악성코드는 파일절취형 악성코드를 포함해 파일 용량이 매우 큰 기계와 설비 관련 설계도를 탈취하려고 한 것으로 추정한다고 덧붙였다.

중국

2024년 3분기에는 해외에서 중국 해커그룹의 소식이 알려졌다. 호주신호정보국(ASD)에서는 Gadolinium 그룹의 공격에 대한 사이버 권고안을 발표했으며, Mustang Panda 그룹은 동남아시아 정부 기관을 대상으로 공격한 정황이 전해졌다.

Gadolinium

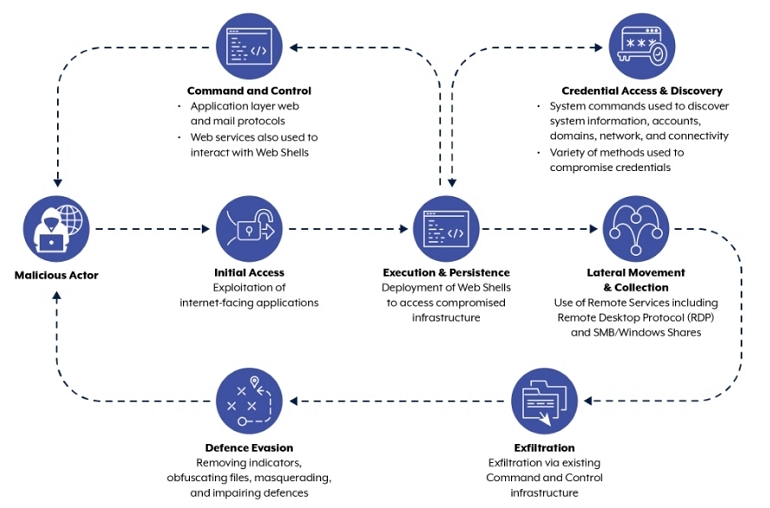

호주신호정보국(ASD)에서 중국 정부의 지원을 받는다고 알려진 해커그룹 Gadolinium의 행보에 대한 사이버 권고안을 발표했다. 해당 기관은 Gadolinium이 호주 지역의 정부와 민간 네트워크를 정기적으로 관찰하면서 공격을 반복했다고 전했다.

특히, N-day 취약점을 이용해 수명이 다한 소규모 사무실/홈 오피스(SOHO) 라우터를 하이재킹한 후 운영 인프라로 활용했다고 설명하면서 두 가지 사례를 설명했다. 첫 번째로, 맞춤형 웹 애플리케이션을 악용해 업체의 네트워크에 침투한 사례를 소개했다. 당시 Gadolinium은 웹 쉘을 사용해 네트워크를 정찰하고 Active Directory에 접근해 자격 증명을 포함한 데이터를 탈취했다고 덧붙였다. 두 번째는 원격 접속 로그인 포털의 RCE 결함을 악용한 사례에 대해 언급했다. 마찬가지로 웹 쉘을 이용했으며, 수백 개의 사용자 계정 정보와 MFA 코드, 및 JSON 웹 토큰을 탈취했다고 덧붙였다. 이에 대해 ASD 측은 Gadolinium의 침입을 탐지하고 방지하기 위한 네트워크 보안 조치를 안내했다.

Mustang Panda

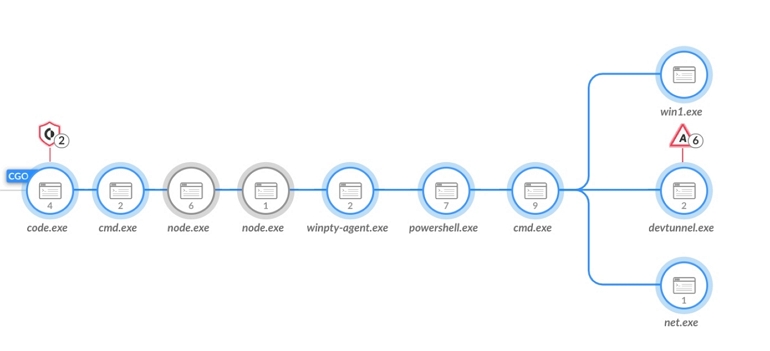

보안 업체 Palo Alto Netowrks의 Unit 42 측에서 동남아시아 정부 기관을 표적으로 수행된 스파이 작전을 발견했다. 해당 작전에서 사용된 공격 타임라인과 탈취한 파일을 보호하는 고유 비밀번호 등을 근거로 중국의 해커그룹 Mustang Panda 소행으로 추정된다고 전했다.

이번 작전에서 해커그룹은 Visual Studio Code 소프트웨어에 내장된 리버스 쉘 기능을 악용했다고 소개했다. 또한, OpenSSH를 사용해 원격으로 시스템에 연결하고 추가 명령 실행 및 악성 파일을 전송했다고 언급했다. 이 외에도 시스템에서 민감 정보를 수집한 후 curl을 사용해 파일 호스팅 서비스인 Dropbox에 업로드했다고 덧붙였다.

이란

3분기에는 이란의 해커그룹들이 피싱 캠페인과 랜섬웨어를 공격에 사용한 사례가 발견됐다. Charming Kitten 해커그룹은 BlackSmith라는 악성 도구를 사용해 AnvilEcho 악성코드를 유포했으며, Pioneer Kitten 해커그룹은 여러 랜섬웨어 그룹과 제휴해 공격한 정황이 알려졌다.

Charming Kitten

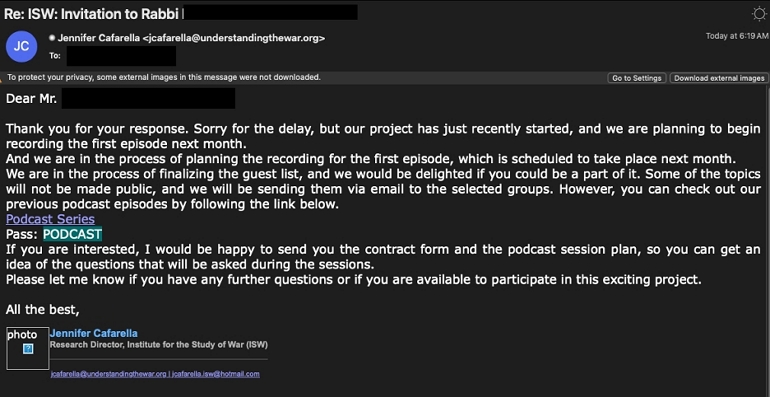

Charming Kitten은 이란의 이슬람 혁명 수비대(IRGC)와 연계돼 있으며, 국가의 정치적 및 군사적인 지원을 위해 설계된 표적형 피싱 캠페인을 수행하는 것으로 알려졌다. 지난 2024년 7월 말부터 Charming Kitten은 유명 유대인 인물을 표적으로 삼아 AnvilEcho라는 악성코드를 전달하는 피싱 캠페인을 진행한 정황이 발견됐다.

처음에는 전쟁 연구소(ISW)의 연구 책임자로 위장해 무해한 이메일을 보내면서 대상을 유인한 다음, 신뢰가 쌓이면 악성 링크를 클릭하도록 유도한다는 특징이 있다. 메일 수신자가 링크에 접속하면 ZIP 아카이브가 다운로드되고 해당 아카이브에는 BlackSmith라는 새로운 악성 도구를 제공하는 Windows 바로가기 파일이 포함되어 있다. 이후, BlackSmith를 통해 제공되는 AnvilEcho 악성코드는 스크린샷 촬영, 원격 파일 다운로드 및 FTP와 Dropbox를 사용한 데이터 탈취를 수행한다. 외신은 유대인 유명 인사를 표적으로 삼으려는 해당 캠페인이 이스라엘의 이익에 반하는 이란의 지속적인 위협으로 추측된다고 언급했다.

Pioneer Kitten

Pioneer Kitten이라는 해커그룹이 미국 전역의 주요 기관을 침해하고 여러 랜섬웨어 그룹과 제휴해 피해자들에게 돈을 요구하는 정황이 발견됐다. 해당 그룹은 Fox Kitten, UNC757, Parisite으로도 불리고 있으며 2017년도부터 활동을 시작한 것으로 확인된다. 또한, 이란 정부(GOI)와 연관이 있으며 'Danesh Novin Sahand' 이라는 업체 이름으로 위장해 공격을 수행한다고 알려졌다.

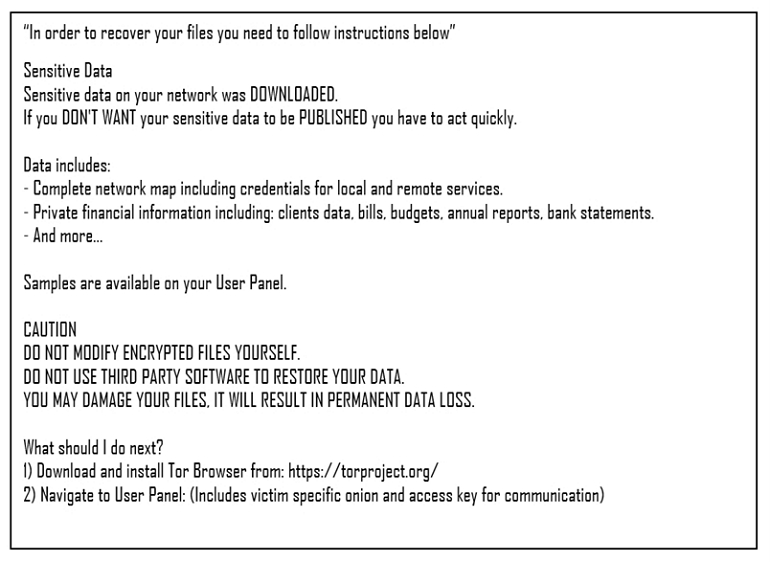

최근에는 FBI가 Pioneer Kitten이 랜섬웨어 계열사와 협력해 탈취한 돈의 일정 비율을 받는 대가로 암호화 작업을 요구하는 정황을 발견했다고 언급했다. 이러한 공격은 NoEscape, Ransomhouse 및 ALPHV(일명 BlackCat) 랜섬웨어 그룹과 협력한 것으로 확인된다고 전했다. 이후 손상된 네트워크에 침입해 사이버 마켓플레이스에서 도메인 관리자 자격 증명과 전체 도메인 제어 권한을 판매해 수익을 창출한다고 말했다. 한편, 외신은 이란 정부의 이익을 지원하기 위해 이스라엘과 아제르바이잔의 조직을 표적으로 공격하는 정황이 보인다고 경고했다.