2023년 1분기 랜섬웨어 동향 보고서

1. 랜섬웨어 피해 사례

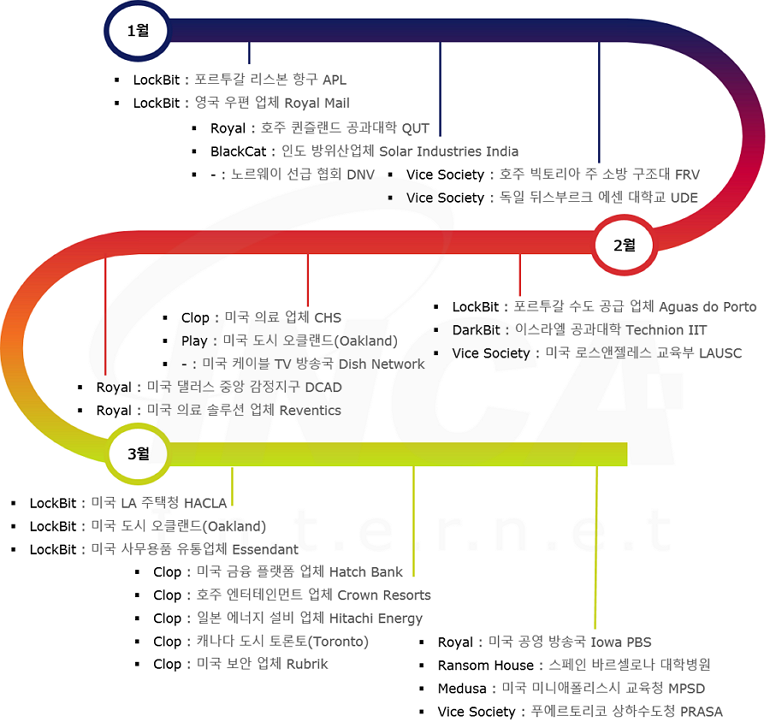

2023년 1분기(1월 1일 ~ 3월 31일) 동안 랜섬웨어 동향을 조사한 결과, 국내/외에서 “로얄(Royal)”, “바이스 소사이어티(Vice Society)” 및 “클롭(Clop)” 등의 랜섬웨어로 인한 피해가 다수 발견됐다. 1월에는 호주의 퀸즐랜드 공과대학이 “로얄” 랜섬웨어 공격을 받았고, 2월과 3월에는 미국 로스엔젤레스 교육부 LAUSD와 미국 보안 업체 Rubrik이 각각 “바이스 소사이어티”와 “클롭” 랜섬웨어 공격을 받아 피해가 발생했다.

로얄(Royal) 랜섬웨어 피해 사례

작년 9월에 처음 등장한 로얄(Royal) 랜섬웨어는 주로 미국의 의료 및 중요 인프라를 대상으로 꾸준히 공격해 오고 있다. 또한, 지난 11월에는 처음으로 락빗(LockBit) 랜섬웨어를 제치고 사이버 범죄 활동에서 가장 많이 사용된 랜섬웨어로 기록됐다. 해당 랜섬웨어는 암호화된 파일에 “.royal” 확장자를 추가하고 “README.TXT”라는 이름의 랜섬노트를 생성해 복호화를 빌미로 피해자에게 랜섬머니를 요구한다.

호주 퀸즐랜드 공과대학 QUT 피해

1월 초, 호주의 퀸즐랜드 공과대학 QUT(Queensland University of Technology)가 사이버 공격을 받아 운영에 영향을 미쳤다. 피해 기관은 내부 서버에 대한 무단 접근을 감지하고 추가적인 피해를 막기 위해 모든 IT 시스템을 종료하는 조치를 취했다고 알렸다. 또한, 이번 공격으로 인해 직원과 재학생을 포함한 만 명 이상의 개인정보가 영향을 받았으며, 해당 정보에는 은행 계좌 번호 및 세금 파일 번호 등이 포함됐다고 밝혔다. 이후, 피해 기관은 보안 전문가와의 협력을 통해 공격에 영향을 받은 시스템 중 대부분을 복원했으며, 학교 운영 일정과 시험 일정을 2월 초까지 조정하겠다고 공지했다. 로얄 측은 피해 기관에서 탈취한 것으로 주장하는 데이터 중 인사 및 재무 문서 등의 일부 정보를 자신들의 유출 사이트에 공개했다.

미국 의료 솔루션 업체 Reventics 피해

지난 2월, 미국의 의료 솔루션 업체 Reventics가 사이버 공격을 받아 데이터가 유출된 정황이 포착됐다. 피해 기관은 지난 12월 공격 이후 데이터 유출의 징후와 암호화된 파일들을 발견했고, 조사 결과 환자의 개인 식별 정보 및 건강 데이터(PHI)가 유출된 것을 확인했다고 알렸다. 또한, 환자들의 이름, 생년월일, 주소 등의 개인 정보와 임상 데이터 및 환자에게 제공된 의료 서비스 내역 등의 유출 가능성도 언급했다. 현재 로얄 다크웹 유출 사이트에는 피해 업체에 대한 정보와 함께 약 68GB의 데이터가 공개돼 있다.

미국 댈러스 중앙 감정지구 DCAD 피해

미국의 댈러스 중앙 감정지구 DCAD(Dallas Central Appraisal District)가 사이버 공격을 받아 운영에 차질을 빚었다. 외신에 따르면, 피해 기관은 지난 11월 로얄 랜섬웨어의 공격을 받아 이메일과 웹 사이트 등 일부 서비스의 사용에 어려움을 겪은 것으로 밝혀졌다. 또한, 공격자는 피해 기관에게 데이터를 공개하지 않고 복호화 키를 제공하는 조건으로 100만 달러의 랜섬머니를 요구했으며, 이후 17만 달러 상당의 암호화폐를 지불했다고 알려졌다. 현재 로얄 랜섬웨어의 데이터 유출 사이트에는 피해 업체로부터 탈취했다고 주장하는 약 50GB의 데이터가 모두 공개된 상태이다.

바이스 소사이어티(Vice Society) 랜섬웨어 피해 사례

교육 기관을 대상으로 꾸준한 활동을 보이고 있던 바이스 소사이어티(Vice Society) 랜섬웨어가 1분기에는 제조 업체를 대상으로 활동 범위를 넓혀가고 있다. 최근에는 이전보다 복잡한 암호화 기술이 적용된 “PolyVice” 랜섬웨어를 공격에 사용해 피해자의 데이터를 더욱 빠르고 효과적으로 암호화할 수 있게 됐다. 해당 랜섬웨어는 암호화된 파일에 “ViceSociety” 확장자를 추가하고 “AllYFilesAE.txt”라는 이름의 랜섬노트를 생성해 파일 복호화를 빌미로 랜섬머니를 요구한다.

호주 빅토리아 주 소방 구조대 FRV 피해

호주 빅토리아 주의 소방 구조대 FRV(Fire Rescue Victoria)가 사이버 공격을 받아 데이터가 유출된 정황이 발견됐다. 피해 기관은 공식 발표를 통해 이번 공격으로 이메일 시스템을 포함한 다수의 서버가 중단됐지만, 비상 대응 서비스는 영향을 받지 않았다고 알렸다. 또한, 내부 직원 및 입사 지원자의 운전면허증과 여권 정보 등의 개인정보가 탈취된 정황을 발견했으며, 관련 피해자에게 신원 보호 서비스를 제공한다고 알렸다. 바이스 소사이어티는 직접 운영하는 데이터 유출 사이트에 피해 업체에 대한 공격을 주장하며 관련 데이터를 게시했다.

독일 뒤스부르크 에센 대학교 UDE 피해

지난 1월 독일의 뒤스부르크 에센 대학교 UDE(University of Duisburg-Essen)가 랜섬웨어 공격을 받아 시스템 운영에 영향을 받았다. 피해 기관은 공격 직후 전체 IT 인프라를 종료하고 네트워크 연결을 끊는 조치를 취했지만, 1,200개의 서버와 중앙 인증 시스템이 손상됐다고 공지했다. 또한, 이번 공격으로 교직원 및 학생들은 이메일과 유선 전화와 등의 서비스를 사용할 수 없었고 예정된 시험을 취소하는 등의 불편을 겪었다. 바이스 소사이어티 측은 자신들의 다크웹 유출 사이트에 피해 업체로부터 데이터를 탈취했다고 주장하며 재무 문서와 연구 논문을 포함한 파일을 게시했다.

미국 로스엔젤레스 교육부 LAUSD 피해

최근, 랜섬웨어 공격을 받았던 미국의 로스앤젤레스 교육부 LAUSD에서 추가적인 데이터 유출의 정황이 발견됐다. 피해 기관은 지난 9월 공격으로 인해 이메일 서버 및 학습 관리 시스템 등 일부 시스템 운영에 차질을 빚었으며, 바이스 소사이어티의 데이터 유출 사이트에 약 500GB의 데이터가 공개된 적 있었다. 작년 랜섬웨어 공격 이후 피해 기관의 것으로 주장하는 약 2,000여 명의 로스엔젤레스 학생들의 건강 기록이 다크웹 사이트에 추가로 공개됐다. 추가로 공개된 데이터에는 특수 교육 학생의 병력과 학업 성적, 징계 기록 등 민감 정보가 적힌 학생들의 심리 평가 결과가 포함된 것으로 알려졌다.

클롭(Clop) 랜섬웨어 피해 사례

클롭(Clop) 랜섬웨어를 사용하는 조직이 1분기에도 여러 업체와 공공기관을 대상으로 활동을 지속하고 있다. 해당 조직은 지난 2월 발견된 Fortra 사의 보안 파일 전송 솔루션 GoAnyWhere MFT 제로데이 취약점 CVE-2023-0669를 공격에 적극적으로 악용하는 모습을 보이고 있다. 또한, 이 취약점을 악용해 캐나다의 토론토 시 등 130개의 업체 및 공공기관을 공격했다고 주장하고 있으며, 현재까지도 피해 사례는 지속적으로 증가하고 있다.

미국 의료 업체 CHS 피해

미국의 의료 업체 CHS(Community Health Systems)가 사이버 공격을 받아 데이터가 유출된 정황이 발견됐다. 이번 사건에서 공격자는 피해 업체에서 사용 중인 Fortra 사의 파일 보안 전송 소프트웨어인 GoAnywhere MFT의 제로데이 취약점을 통해 공격했고, 이로 인해 피해 업체의 데이터가 유출된 것으로 밝혀졌다. 피해 업체는 해당 공격으로 인해 약 100만 명의 환자 개인 정보 및 건강 관련 데이터가 영향 받았을 수 있다고 언급했고, 이름, 주소, 사회 보장 번호 등의 개인 정보와 보험 정보, 진단 및 투약과 같은 특정 의료 정보가 포함될 수 있다고 밝혔다. 또한, 이번 공격은 자사의 어떤 시스템에도 영향을 미치지 않았으며, 현재 환자 치료를 포함한 의료 서비스가 정상적으로 운영되고 있다고 알렸다.

미국 사이버 보안 업체 Rubrik 피해

미국의 사이버 보안 업체 Rubrik이 랜섬웨어 공격을 받아 데이터가 탈취된 정황이 포착됐다. 피해 업체는 공식 발표를 통해 내부 테스트 서버에서 GoAnyWhere 취약점을 악용한 무단 액세스를 발견하고 해당 서버를 종료하는 조치를 취했다고 알렸다. 또한, 공격자가 접근한 서버에는 개인정보와 같은 민감한 데이터가 존재하지 않으며, 추가적인 공격 및 피해의 정황도 발견되지 않았다고 언급했다. 하지만, 현재 클롭 측은 자신들의 데이터 유출 사이트에 피해 업체로부터 탈취했다고 주장하며 직원의 이름, 이메일 및 주소 등의 데이터를 공개했다.

호주 카지노 및 엔터테인먼트 업체 Crown Resorts 피해

최근, 호주의 카지노 및 엔터테인먼트 업체 Crown Resorts가 사이버 공격을 받아 내부 데이터가 탈취된 정황이 발견됐다. 피해 업체는 이번 공격이 고객 데이터 및 서비스 운영에 영향을 미치지 않았으며, 사법기관과 협력해 조사를 진행하고 있다고 발표했다. 또한, 피해 업체는 공격자로부터 GoAnywhere 취약점을 악용해 일부 데이터를 탈취했다는 내용의 연락을 받았다고 언급했다. 현재 클롭 랜섬웨어의 다크웹 유출 사이트에는 피해 업체로부터 탈취했다고 주장하는 직원 근태 기록 및 카지노 고객 아이디 등이 포함된 475MB의 데이터가 공개돼 있다.

2. 랜섬웨어 통계

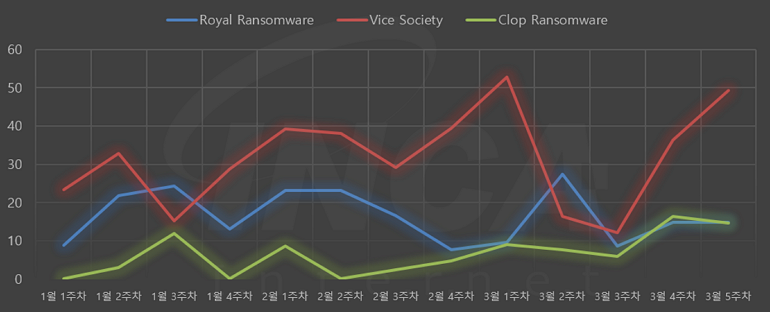

2023년 1분기(1월 1일 ~ 3월 31일)에 활동이 많았던 랜섬웨어 TOP3의 구글 트렌드 검색어 조사 결과 바이스 소사이어티(Vice Society) 랜섬웨어가 가장 많이 검색됐다. 특히 바이스 소사이어티 랜섬웨어의 검색량이 가장 높은 시기 중 하나인 3월 5주차에는 푸에르토리코의 상하수도청 PRASA 피해 사례가 있었다. 로얄(Royal) 랜섬웨어의 검색량이 가장 높은 시기인 3월 2주차에는 미국 보안 기관인 CISA에서 로얄 랜섬웨어에 대한 사이버 보안 권고 발표가 있었다. 마지막으로 클롭(Clop) 랜섬웨어는 3월 4주차에 검색량이 가장 높은데 이 시기에는 캐나다의 토론토 시와 일본의 에너지 설비 업체 Hitachi Energy 피해 사례가 있었다.

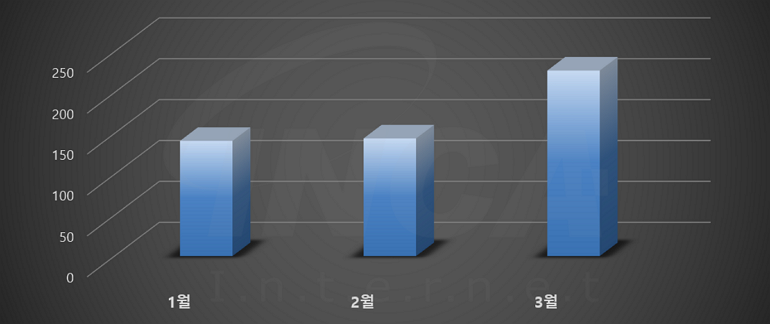

다음은 랜섬웨어 조직이 탈취한 것으로 주장하는 데이터가 게시된 데이터 유출 사이트 39곳의 정보를 취합한 결과이다.

2023년 1분기(1월 1일 ~ 3월 31일)에 발생한 데이터 유출 현황을 월별로 비교하였을 때 3월에 데이터 유출이 가장 많이 발생했다.

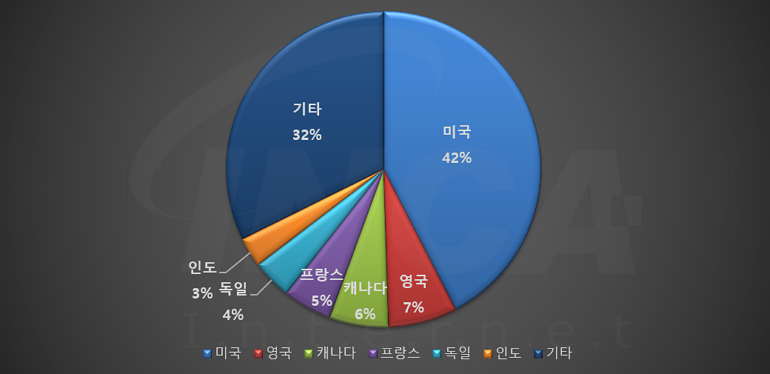

2023년 1분기(1월 1일 ~ 3월 31일)에 발생한 데이터 유출 건을 국가별로 비교했을 때 미국이 42%로 가장 높은 비중을 차지했고, 영국이 7%, 캐나다가 6%로 그 뒤를 따랐다.

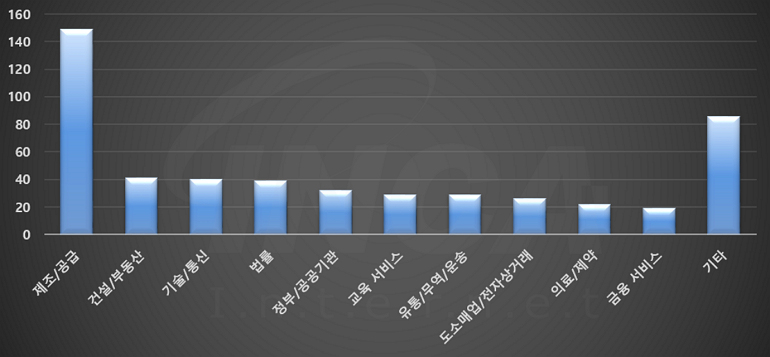

2023년 1분기(1월 1일 ~ 3월 31일)에 발생한 데이터 유출 건을 산업별로 비교했을 때 제조/공급 분야가 가장 많은 공격을 받았고, 건설/부동산 분야가 그 다음으로 많은 공격을 받았다. 또한, 기술/통신 분야가 그 뒤를 따랐다.