2023년 3분기 랜섬웨어 동향 보고서

1. 랜섬웨어 피해 사례

2023년 3분기(7월 1일 ~ 9월 30일) 동안 랜섬웨어 동향을 조사한 결과, 국내/외에서 블랙캣(BlackCat)과 클롭(Clop) 등의 랜섬웨어로 인한 피해가 다수 발견됐다. 7월에는 미국과 영국의 컨설팅 업체가 클롭 랜섬웨어 공격을 받았고, 8월과 9월에는 일본의 제조 업체와 국내 에너지 대기업이 각각 블랙캣과 락빗(LockBit) 랜섬웨어 공격을 받아 피해가 발생했다.

클롭(Clop) 랜섬웨어 피해 사례

지난 8월, 클롭 측이 P2P 파일 공유 플랫폼인 토렌트로 피해 업체의 데이터를 공유하는 정황이 발견됐다. 외신은 이들 조직이 파일 공유가 용이하다는 토렌트의 장점을 활용했고 이로 인해 피해 업체가 데이터 유출로 받는 압박이 커질 우려가 있다고 전했다.

미국 교육 기관 콜로라도 주립대학교 피해

미국의 교육 기관 콜로라도 주립대학교가 사이버 공격의 영향으로 개인정보가 유출된 정황을 공개했다. 피해 기관 측은 서비스를 제공하는 업체가 파일 공유에 사용한 MOVEit Transfer가 공격받아 해당 업체에서 관리하던 피해 기관의 자료가 유출됐다고 전했다. 이번 사건으로 유출된 자료에는 이름, 성별 및 사회보장번호 등 학생과 직원의 개인정보가 포함됐다고 덧붙였다. 또한, 공격받은 시스템의 취약점을 보완했으며 피해 기관의 시스템은 직접적인 영향을 받지 않았다고 언급했다. 피해 기관은 개인정보 유출에 따른 추가 피해가 발생할 수 있어 의심스러운 메일이나 통신에 주의할 것을 권고했다.

프랑스 정부 기관 Pôle Emplo 피해

8월 말, 프랑스의 정부 기관 Pôle Emplo에서 사이버 공격의 영향으로 개인정보가 유출된 정황을 밝혔다. 보안 업체 Dhala Cyberdefense는 피해 기관에 서비스를 제공하는 업체가 MOVEit Transfer를 사용해 클롭 랜섬웨어의 공격을 받았다고 언급했다. 이에 대해 피해 기관은 해당 공격이 2022년 2월까지 사이트에 가입한 사용자의 개인정보 유출로 이어져 사용자에게 의심되는 모든 유형의 접근 방식이나 제안은 경계할 것을 권고했다.

캐나다 의료 기관 BORN 피해

캐나다의 의료 기관 BORN (Better Outcomes Registry & Network)이 개인정보가 유출된 사이버 공격의 조사 결과를 발표했다. 피해 기관은 사용하던 MOVEit Transfer가 공격받은 정황을 발견해 조사하는 과정에서 2023년 5월까지의 환자 개인정보와 의료 정보가 유출된 정황을 확인했다고 전했다. 또한, 사건 당시 영향을 받은 시스템을 즉시 격리하고 MOVEit Transfer 사용을 중단했으며 유출된 데이터가 추가 공격에 사용되는지 계속 모니터링 중이라고 안내했다.

락빗(LockBit) 랜섬웨어 피해 사례

2022년 3분기, 락빗 조직 내부에서 불만을 품은 개발자가 3.0 버전의 빌더를 공개했다. 개발자가 공개한 깃허브 레포지토리에는 랜섬웨어 빌더와 암호화키 생성기 및 관련 설정 파일이 포함됐고 현재는 접근이 제한됐다. 지난 8월에는 유출된 빌더로 제작한 랜섬웨어가 발견된 정황이 있었고 이와 같은 변종 랜섬웨어 공격의 가능성이 있어 주의가 필요하다.

미국 비영리 단체 OHC 피해

미국의 오하이오주에 위치한 비영리 단체 OHC (Ohio History Connection)가 사이버 공격을 받아 데이터가 유출된 정황이 공개됐다. 외신은 해당 공격으로 공격자가 피해 단체에 서비스를 제공하는 업체 관련 보고서와 사내 직원의 개인정보를 탈취했다고 알렸다. 피해 단체는 이번 공격으로 약 7,600명의 개인정보가 유출돼 사고 영향을 최소화하는 데 주력하고 있다고 전했다. 한편, 락빗 측은 자신들이 공격했다고 주장하며 직접 운영하는 데이터 유출 사이트에 피해 단체의 데이터를 게시했다.

네덜란드 제조 업체 Kendrion 피해

네덜란드의 제조 업체 Kendrion이 사이버 공격으로 운영에 영향을 받았다. 피해 업체는 공격을 인지한 후 즉시 해당 시스템을 종료해 추가 피해를 방지했다고 전했다. 또한, 조사를 진행하는 과정에서 데이터가 유출된 정황을 확인해 추가로 공지했다. 한편, 락빗 측은 자신들이 공격했다고 주장하며 직접 운영하는 데이터 유출 사이트에 관련 내용을 게시했다.

미국 병원 Carthage Area Hospital, Claxton-Hepburn Medical Center 피해

9월 중순, 미국의 병원 Carthage Area Hospital과 Claxton-Hepburn Medical Center 두 곳이 사이버 공격을 받아 운영에 영향을 받았다. 외신은 피해 병원이 응급실 환자의 진료 일정을 변경한 후 다른 병원으로 긴급 이송했다고 전했다. 또한, 사고 이후 모든 외래 환자의 추가 접수를 중단하고 시스템 복구 작업을 진행했다고 덧붙였다. 한편, 락빗 측은 직접 운영하는 데이터 유출 사이트에 피해 업체에서 탈취한 데이터를 게시하며 자신들의 소행이라고 주장하고 있다.

블랙캣(BlackCat) 랜섬웨어 피해 사례

지난 7월, 블랙캣 랜섬웨어가 운영하는 데이터 유출 사이트에 검색 기능과 피해 업체의 최신 정보를 수집하는 API 기능이 추가됐다. 외신은 최근 랜섬머니를 지급하는 사례가 줄어들어 공격자가 피해 업체에게 데이터 유출에 대한 위협을 가하기 위해 탈취한 데이터와 최근 행보를 함께 제공한 것으로 추정하고 있다.

싱가포르 디자인 업체 HBA 피해

지난 7월 중순, 싱가포르의 디자인 업체 HBA (Hirsch Bedner Associates)가 사이버 공격을 받은 정황이 발견됐다. 외신은 이번 공격으로 약 1TB에 달하는 피해 기관의 기밀 데이터가 유출됐다고 알렸다. 또한, 공격자가 데이터를 탈취하는 과정에서 백도어를 설치해 언제든지 악의적인 행위를 할 수 있다고 전했다. 한편, 블랙캣 측은 직접 운영하는 데이터 유출 사이트에 피해 업체 관련 내용을 게시해 자신들이 공격했다고 주장하고 있다.

영국 부동산 임대 업체 NE-BIC 피해

영국의 부동산 임대 업체 NE-BIC (North East BIC)가 사이버 공격을 받아 데이터가 유출된 정황이 발견됐다. 외신은 직원 개인정보와 회사 재무 정보 등 약 317GB의 데이터가 유출됐다고 알렸다. 또한, 공격자가 탈취한 데이터의 공개를 빌미로 피해 업체에 랜섬머니를 요구했다고 덧붙였다. 한편, 블랙캣 측은 자신들이 피해 업체를 공격했다고 주장하는 게시글을 직접 운영하는 데이터 유출 사이트에 게시했다.

일본 제조 업체 Clarion 피해

일본의 제조 업체 Clarion이 사이버 공격을 받아 데이터가 유출된 정황이 발견됐다. 외신은 이번 공격으로 유출된 데이터에 따라 피해 업체가 부품을 공급하는 다른 제조 업체도 영향을 받을 수 있다고 언급했다. 한편, 블랙캣은 직접 운영하는 데이터 유출 사이트에 피해 업체를 공격해 내부 문서와 협력사 관련 정보를 탈취했다는 글을 게시했다. 또한, 탈취한 데이터의 공개를 빌미로 피해 업체에 랜섬머니 지급을 요구한 것으로 전해졌다.

2. 랜섬웨어 통계

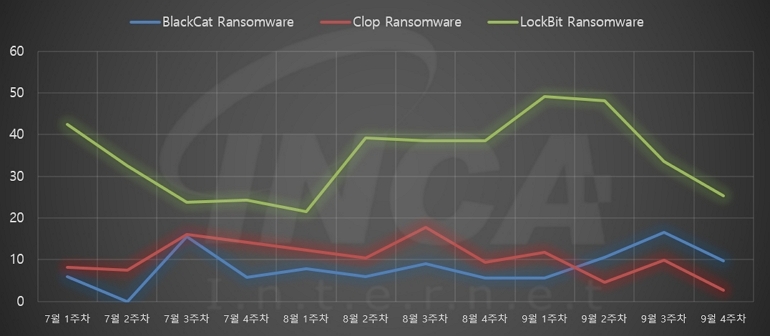

2023년 3분기(7월 1일 ~ 9월 30일)에 활동이 많았던 랜섬웨어의 구글 트렌드 검색어 조사 결과 락빗(LockBit) 랜섬웨어가 가장 많이 검색됐다. 특히 락빗 랜섬웨어의 검색량이 최고치를 달성한 9월 1주차에는 국내 에너지 대기업 피해 사례가 있었다. 클롭 랜섬웨어의 검색량이 가장 많은 7월 3주차에는 미국의 교육 기관 콜로라도 주립대학교 피해 사례가 있었다. 마지막으로 블랙캣 랜섬웨어가 많은 검색량을 달성한 9월 3주차에 미국의 숙박 업체 MGM 리조트 피해 사례가 있었다.

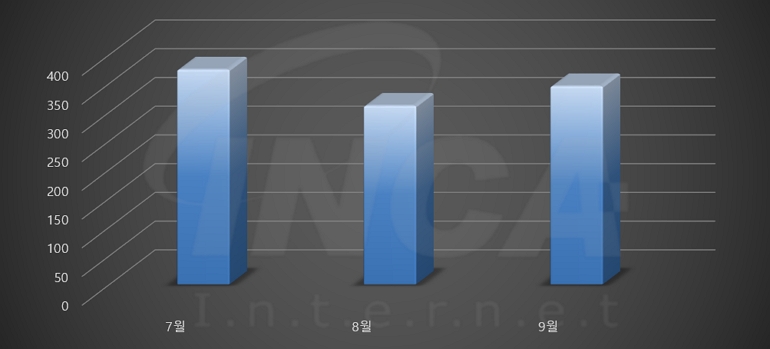

다음은 랜섬웨어 조직이 탈취한 것으로 주장하는 데이터가 게시된 데이터 유출 사이트 42곳의 정보를 취합한 결과이다. 2023년 3분기(7월 1일 ~ 9월 30일)에 발생한 데이터 유출 현황을 월별로 비교하였을 때 7월에 데이터 유출이 가장 많이 발생했다.

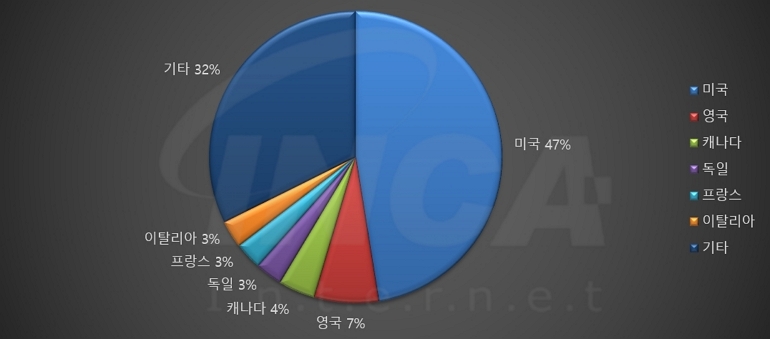

2023년 3분기(7월 1일 ~ 9월 30일)에 발생한 데이터 유출 건을 국가별로 비교했을 때 미국이 47%로 가장 높은 비중을 차지했고, 영국이 7%, 캐나다가 4%로 그 뒤를 따랐다.

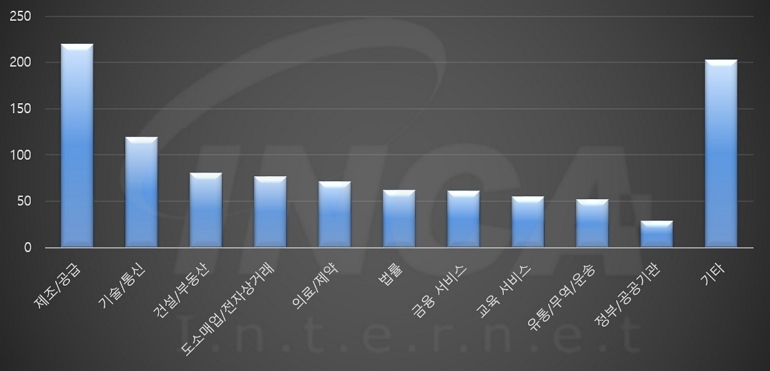

2023년 3분기(7월 1일 ~ 9월 30일)에 발생한 데이터 유출 건을 산업별로 비교했을 때 제조/공급 분야가 가장 많은 공격을 받았고, 기술/통신 분야가 그 다음으로 많은 공격을 받았다. 또한, 건설/부동산 분야가 그 뒤를 따랐다.