2023년 3분기 국가별 해커그룹 동향 보고서

3분기 국가별 해커그룹 동향 보고서

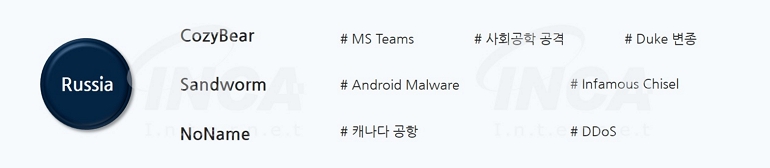

러시아

2023년 3분기 러시아의 해커그룹 CozyBear와 Sandworm 그룹의 공격이 발견되었다. CozyBear 해커그룹은 MS Teams를 통한 사회공학 공격과 NATO 가입국을 대상으로 하는 피싱 공격을 수행하였고, Sandworm 해커그룹은 모바일 악성코드를 유포하는 캠페인을 수행하였다. 또한, 친러 성향의 NoName 해커그룹이 캐나다 공항을 대상으로 DDoS 공격을 수행하였다.

CozyBear

러시아 연방 해외 정보국(SVR)을 배후로 둔 CozyBear 해커그룹은 APT29, The Dukes 등의 이름으로도 불린다. 2008년부터 활동한 것으로 전해지며 주로 미국과 유럽의 정부 기관 및 NATO 회원국을 대상으로 공격을 수행하였다. 최근에도 이들을 대상으로 하는 공격이 여러 차례 발견되었다.

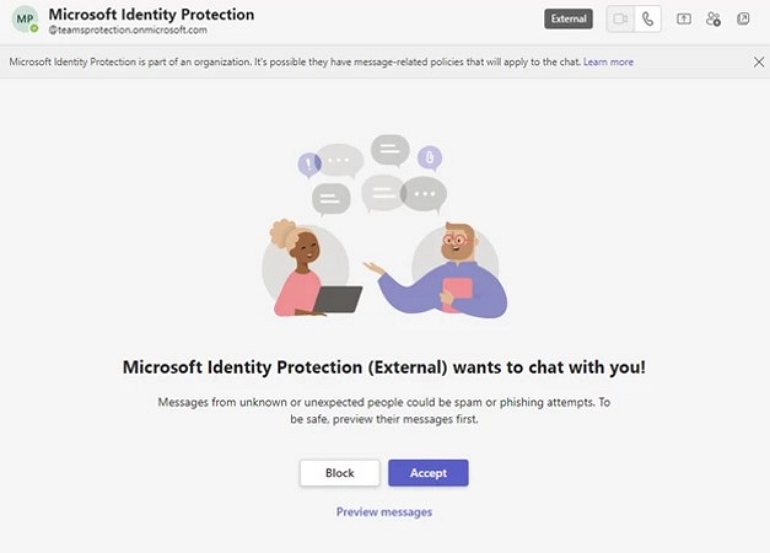

지난 8월, Microsoft Teams를 이용한 피싱 캠페인이 발견되었다. Microsoft에 따르면, 해당 캠페인은 정부 기관, 비정부 조직 등 약 40개의 글로벌 조직을 대상으로 수행된 것으로 전해진다. 2023년 5월부터 공격을 수행한 것으로 추정되며, 손상된 중소기업의 Microsoft 365 테넌트를 사용하여 사회 공학 공격을 시도한다. 손상된 기업의 테넌트 이름을 바꾸고 ‘onmicrosoft.com’ 하위 도메인을 추가하여 도메인을 생성하고, 새로운 사용자를 추가한다. 공격에 사용된 도메인은 다음과 같다.

생성한 도메인의 계정을 통해 기술 지원 팀으로 위장하여, 공격 대상에게 메시지를 통해 Microsoft Authenticator 인증 코드를 획득한다. 최종적으로 공격 대상의 Microsoft 365 계정 접근 권한을 획득하게 된다.

그리고 NATO 회원국의 외무부를 대상으로 하는 캠페인이 발견되었다. EclecticIQ에 따르면, 해당 공격은 Duke 악성코드 변종의 사용 및 공격 대상, 피싱 내용 등을 근거로 CozyBear의 공격으로 추정되는 것으로 전해진다. 독일 대사관을 사칭하여 HTML과 ZIP 파일을 숨긴 PDF 파일을 유포하고, 최종적으로 Duke 악성코드 변종을 설치하도록 한다.

Sandworm

Sandworm 해커그룹은 2000년대에 등장했으며, 러시아 연방 총참모부 정보총국(GRU)를 배후에 두고 있는 것으로 전해진다. 해당 그룹은 IRON VIKING 또는 ELECTRUM 등의 이름으로도 불리우며, 2015년 우크라이나를 대상으로 하는 공격 이후로 눈에 띄게 활동하고 있다.

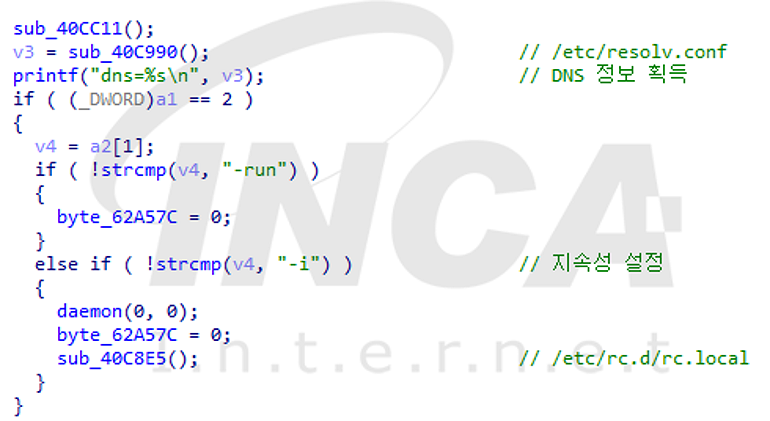

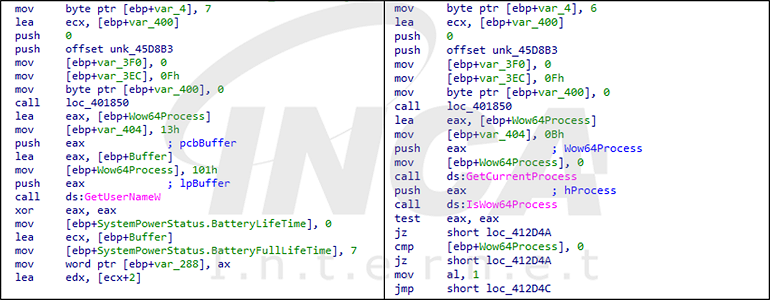

이번 3분기에 발견된 공격은 Android 단말기를 대상으로 하며, ‘Infamous Chisel’ 이라고 불리는 모바일 악성코드를 사용하였다. CISA에 따르면, 해당 악성코드는 Tor 네트워크를 통해 유포되었으며, 피해자의 정보를 주기적으로 수집하고 탈취하는 동작을 수행하는 것으로 전해진다. 탈취하는 정보는 시스템 정보 및 애플리케이션 정보 등이 있는 것으로 밝혀졌다.

NoName

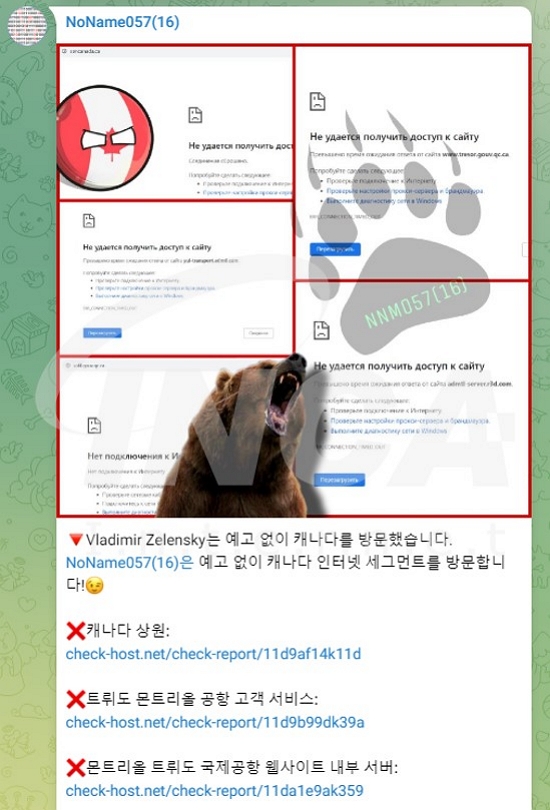

NoName 해커그룹은 친러 성향의 해커그룹으로, 유럽의 금융기관 및 정부 웹사이트, 교통 서비스 등에 대해 DDoS 공격을 수행하였다. 이번 3분기에도 캐나다의 여러 공항에 DDoS 공격을 수행한 것으로 전해진다. 이번 공격으로 체크인 키오스크와 전자 게이트 등에 영향을 미쳤으며, 몇 시간 동안 일부 서비스가 중단되었다. NoName 해커그룹은 해당 공격에 대해 텔레그램을 통해 공지하였다.

북한

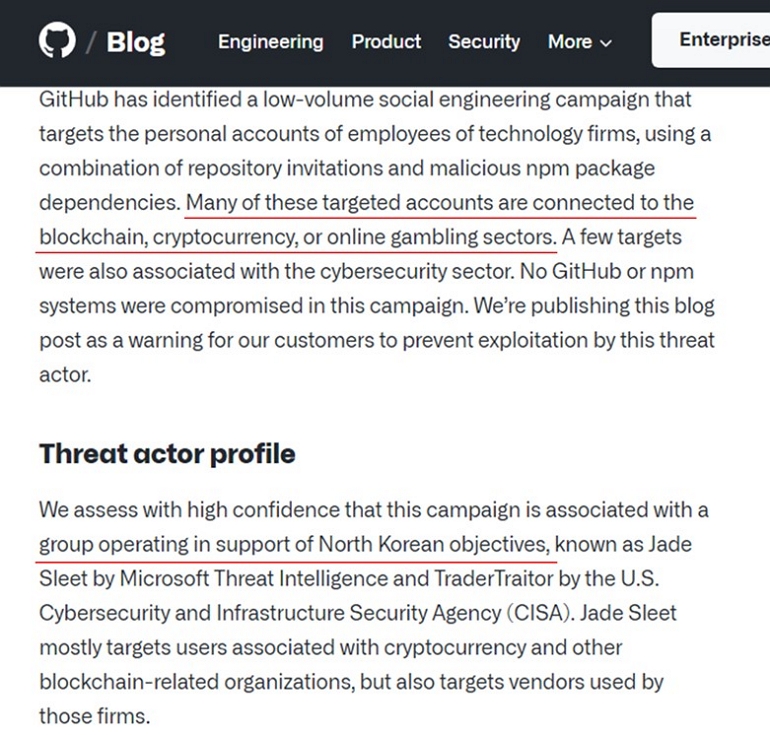

북한 정부를 배후로 둔 해커그룹은 이번 3분기에 암호화폐 제공업체를 포함한 여러 기업을 대상으로 암호화폐를 탈취하였다. 기업에 침해 공격을 통해 접근한 다음 암호화폐를 탈취하는 방식으로 수행되었으며, 이에 대해 GitHub가 경고문을 발표하기도 하였다.

Github는 암호화폐 및 블록체인 기업을 대상으로 하는 공격에 대해 북한의 소행으로 보고 이에 대한 보안 권고문을 게시하였다. 해당 권고문에 따르면, 관련 업종의 개발자에게 사회 공학 공격을 시도하는 것으로 전해진다. 이에 대해 지난 4월 미국 CISA에서도 보안 권고문을 게시하기도 하였다.

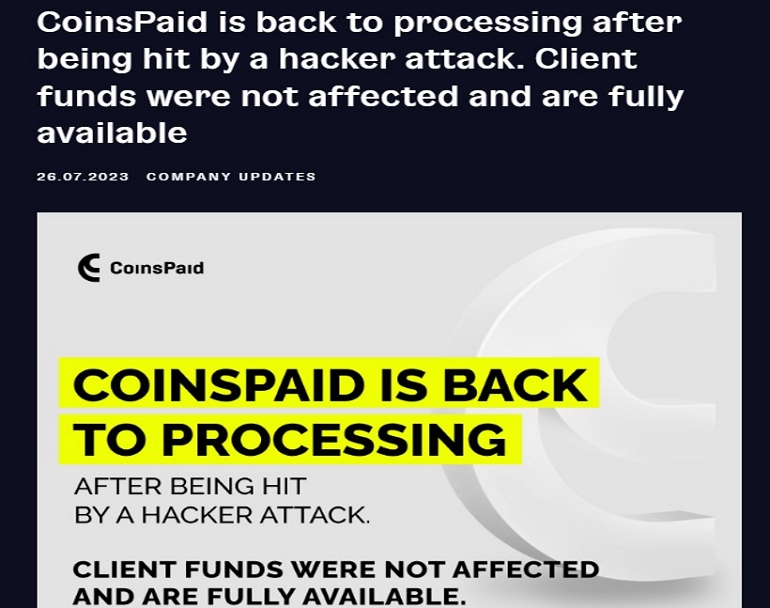

위의 캠페인의 일환으로 보이는 암호화폐 결제 서비스 제공업체 두 곳에 대한 공격이 발견되었다. 먼저, CoinPaid는 7월 22일에 공격이 발생했으며, 3,720만 달러 상당의 암호화폐 도난 사실을 발표하였다.

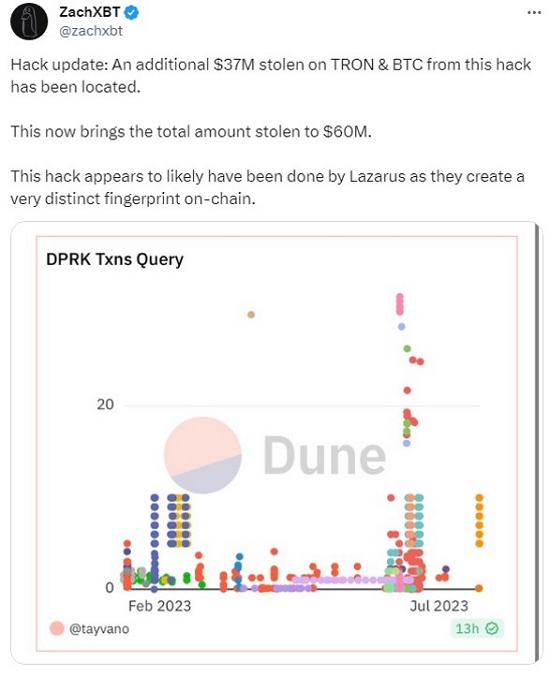

그리고 Alphapo는 약 6,000만 달러 상당의 금액을 도난 당한 것으로 추정된다. 암호화폐 체인 조사관인 ZachXBT에 따르면 7월 23일 공격이 발생하였으며, 초기에는 2,300만 달러가 도난당한 것으로 전해진다.

중국

3분기에는 중국의 해커 그룹들이 정보 탈취를 위해 악성코드를 유포하는 사례가 발견되었다.

LuckyMouse 해커 그룹은 정상 실행 파일이 DLL 파일을 로드하는 과정을 악용하는 DLL 사이드 로딩 기법을 사용해 SysUpdate 악성코드를 유포하였으며, Earth Lusca 해커 그룹은 제로데이 취약점을 이용해 공격 대상의 네트워크에 침투하여 SprySOCKS 악성코드를 유포하였다.

LuckyMouse

중국 해커 그룹 LuckyMouse 는 Budworm, Emissary Panda 및 APT27 등의 이름으로도 불리며, 정보탈취를 목적으로 수 년 동안 활동해 왔다.

LuckyMouse 는 2020년부터 SysUpdate 악성코드를 공격에 사용해 왔는데, SysUpdate 는 파일 조작, 정보 탈취 등의 기능을 지원하는 백도어 악성코드로 최초 등장 이후 지속적으로 개발되어 유포되고 있다. 예를 들어, 지난 3월에는 Linux 버전이 등장한 바 있으며, 8월에는 SysUpdate 악성코드의 변종이 유포된 정황이 발견되었다.

8월에 발견된 변종의 경우 중동의 통신 회사와 아시아의 정부 기관을 대상으로 유포 되었으며, 최근 많은 공격자들이 사용하고 있는 DLL 사이드 로딩 기법을 사용한 것으로 분석된다.

DLL 사이드 로딩은 정상 실행 파일이 동작에 필요한 DLL 파일을 로드하는 과정을 악용한 기법으로, 해당 그룹은 이를 이용하여 SysUpdate 를 실행해 추가 악성 행위를 수행하였다. 또한, SysUpdate 이외에도 AdFind, Curl, SecretsDump 및 PasswordDumper 등의 도구를 사용해 네트워크를 탐색하거나 비밀번호를 탈취하는 등의 악성 행위를 수행한다.

Earth Lusca

중국 해커 그룹 Earth Lusca 는 Charcoal Typhoon 로도 불리며, 주로 정보 탈취를 목적으로 활동하는 것으로 알려졌다. 과거에는 초기 접근을 위해 스피어 피싱, 워터링 홀 등의 사회공학 기법을 주로 사용하였으나, 최근 발견된 공격에서는 제로데이 취약점을 이용한 것으로 분석된다.

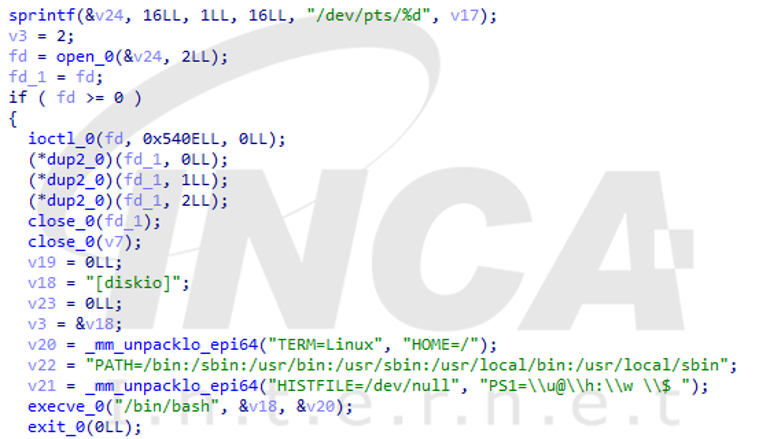

해당 그룹은 공격 대상의 취약한 서버에 접근하여 Cobalt Strike 비컨을 설치하고, 측면 이동과 함께 추가 페이로드를 유포한다. 또한, ELF 파일을 프로세스에 인젝션할 수 있는 도구인 mandibule 을 드랍하고, 이를 통해 SprySOCKS 를 실행하는 방법으로 공격을 진행한다.

SprySOCKS 는 이번 사례를 통해 처음 발견된 백도어 악성코드로 오픈소스인 Trochilus 백도어 악성코드의 기능을 상당수 재사용하였으며, Derusbi 등의 다른 악성코드에서도 일부 기능을 차용한 것으로 확인된다.

주요 기능은 시스템 정보 수집, 대화형 셸 생성, 파일 업/다운로드이며, 현재 1.3.6 버전까지 발견되고 있어 지속적으로 개발되고 있는 것으로 추정되고 있다.

이란

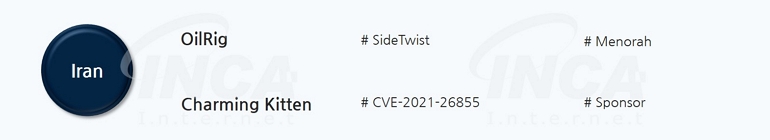

3분기에는 이란의 해커 그룹들이 탐지를 회피하기 위해 새로운 악성코드를 공격에 활용하는 사례들이 발견되었다.

OilRig 해커 그룹은 악성 문서를 통해 SideTwist 의 변종 버전들을 유포하였으며, Charming Kitten 해커 그룹은 Microsoft Exchange 서버의 취약점을 이용해 침투한 뒤, Sponsor 악성코드를 유포하였다.

OilRig

OilRig 해커 그룹은 APT34, Helix Kitten 이라는 이름으로도 불리며, 2014년 최초 발견된 이후 중동 정부기관 및 기업을 대상으로 공격을 수행해왔다.

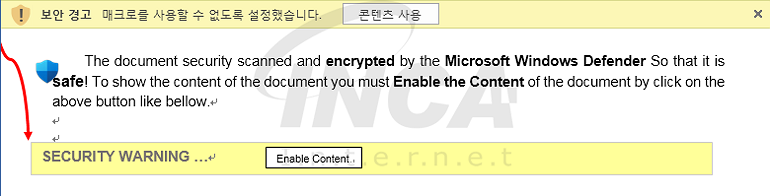

해당 그룹은 주로 피싱 공격으로 악성 문서를 전달하며, 악성 문서에 삽입된 매크로를 통해 악성코드를 설치하는 방식을 사용한다. 또한, 공격에 따라 다양한 악성코드를 사용하지만 주로 SideTwist 악성코드의 변종 버전을 개발하여 공격에 유포하는 것으로 알려져 있다.

이번 3분기에 발견된 공격 사례들에서도 이와 유사한 특징을 보이며, 미국 기업을 대상으로 진행된 공격의 경우 악성 매크로를 통해 문서 내부에 포함된 SideTwist 악성코드 변종 버전을 실행하는 방식을 사용한다.

SideTwist 는 2021년 4월 처음 문서화된 백도어 악성코드로 파일 업/다운로드, 명령 실행 등의 기능을 지원하며, 해당 사례에서 유포된 SideTwist 악성코드는 기존과 달리 GCC 로 컴파일 되었다는 차이점이 존재한다.

사우디아라비아를 대상으로 했던 다른 공격에서도 앞선 사례와 유사한 방식으로 공격을 진행하였는데, 해당 사례의 경우 Menorah 라는 SideTwist 악성코드의 새로운 변종이 유포된 것으로 확인된다.

Menorah 악성코드가 SideTwist 악성코드의 변종으로 추정되는 이유는 파일 업/다운로드, 명령 실행 등의 기능과 C&C 서버와의 통신 방식이 SideTwist 와 유사점을 보이기 때문이며, 이번 변종의 경우 기존과 달리 .NET 으로 작성되었다는 차이점이 존재한다.

Charming Kitten

최근 Charming Kitten 해커 그룹이 2021년부터 수행한 공격이 발견되었다. 해당 그룹은 APT35, Cobalt Illusion, Mind SandStorm 라는 이름으로도 불리며, 이란의 이슬람 혁명 수비대 (IRGC) 의 지원을 받는 것으로 알려졌다.

정보 탈취를 목적으로 최소 2011년부터 활동하고 있으며, 악성코드를 유포하기 위해 주로 사회 공학 기법을 사용한다. 그러나 이번에 발견된 공격의 경우 Microsoft Exchange 서버 취약점 CVE-2021-26855 를 이용해 공격 대상의 네트워크에 침투한 것으로 확인된다.

해커 그룹은 초기 침투 이후 정보 탈취, 모니터링 및 측면 이동을 위해 Plink, ProcDump 등의 오픈 소스 도구를 사용하고, Sponsor 악성코드와 함께 배치 파일을 설치하고 이를 통해 구성 파일을 작성한다.

Sponsor 는 이번 사례를 통해 처음 발견된 백도어 악성코드이며, 구성 파일에 저장된 C&C 주소, 암호키 등의 정보를 이용해 C&C 서버로부터 명령을 전달 받아 정보 탈취, 파일 다운로드 등의 악성 행위를 수행한다.

기타

위에 언급한 해커 그룹 외에도 여러 해커 그룹들이 정보 탈취 등의 목적을 위해 DLL 사이드 로딩, SIM 스와핑 등의 공격 기법을 사용한 사례들이 발견되었다.

Bitter

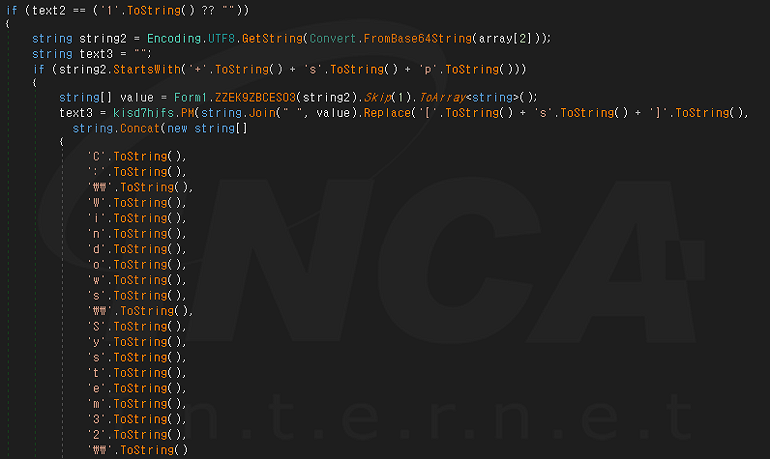

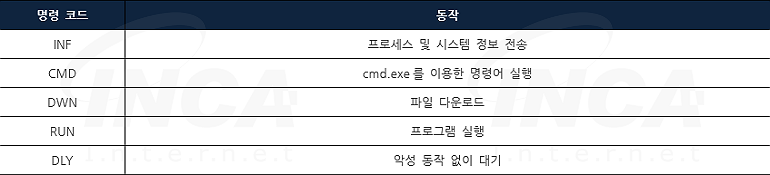

최근 Bitter 해커 그룹의 새로운 공격 도구인 ORPC 백도어 악성코드가 발견되었다.

Bitter 해커 그룹은 남아시아를 기반으로 하는 해킹 그룹으로 주로 중동, 아시아 지역의 에너지, 엔지니어링 및 정부 기관을 대상으로 공격 활동을 수행한다.

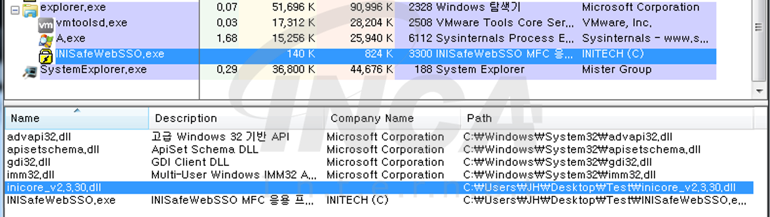

이번에 발견된 ORPC 악성코드의 경우 Outlook 의 모듈로 위장하여 유포되었으며, DLL 사이드 로딩 기법을 이용하여 Outlook 실행 시 ORPC 악성코드가 로드되어 정보탈취, 파일 다운로드 등의 악성 행위를 수행한다.

ORPCBackdoor 의 자세한 정보는 아래의 링크에서 확인할 수 있다.

2023.08.23 - Outlook 사용자를 대상으로 유포되는 ORPC 백도어 악성코드

Lapsus$

최근 미국 국토안보부 (DHS) 에서 Lapsus$ 해커 그룹 공격에 대한 현황 보고서를 공개하였다.

Lapsus$ 는 정보 탈취를 목적으로 활동하는 해커 그룹으로 과거 Microsoft, Cisco, Uber 등의 유명 기업들을 공격한 사례를 통해 알려진 바 있다.

보고서에 따르면 Lapsus$ 는 SIM 스와핑 기법으로 공격 대상 네트워크에 접근하여 소스코드 및 기밀 정보 등을 탈취 하였으며, SIM 스와핑 공격 이후에는 SMS 또는 음성 통화를 통해 다단계 인증을 통과하여 추가 공격을 시도한 것으로 알려졌다.