CyberLink 설치 파일로 유포되는 LambLoad 악성코드

최근 북한 해킹조직의 소프트웨어 공급망 공격 정황이 잇따라 발견되고 있다. 대만의 멀티미디어 소프트웨어 기업인 사이버링크(CyberLink) 또한 공격 대상이 됐으며, 손상된 사이버링크 소프트웨어 설치 파일이 일본, 대만, 캐나다 및 미국 등 여러 국가에서 발견됐다. 해당 파일은 소프트웨어 설치 과정 중간에 악성 페이로드가 삽입돼 있으며, 실행하면 C&C 서버에서 “LambLoad” 악성코드를 다운로드 및 실행한다.

손상된 사이버링크 설치 파일은 정상 파일과 아이콘 및 파일명이 동일하며, “CyberLink Corp.”에서 발급된 인증서로 서명돼 있어 사용자의 의심을 피하기 쉽다. 현재 해당 인증서는 Microsoft의 “허용되지 않은 인증서 목록”에 추가됐다.

설치 파일에 삽입된 악성 페이로드는 시스템의 날짜와 시간을 확인 후, UTC와 시스템 로컬 시간의 차이로 위치를 계산하고, 악성 페이로드를 실행할 시간 조건을 만족하는지 비교한다.

또한, 프로세스 목록을 검색해 [표 1]의 이름에 해당하는 보안 프로그램이 존재한다면, 악성코드의 동작을 중단하고 사이버링크 소프트웨어의 설치를 정상 진행한다.

실행 시간 조건을 만족하고 [표 1]의 보안 프로그램이 존재하지 않으면, 네트워크에 접속해 악성코드가 포함된 PNG 파일을 다운로드해 메모리에 저장한다.

다운로드한 PNG 파일은 이미지 데이터를 저장하는 IDAT 청크에 인코딩된 악성코드를 포함하고 있으며, 내부 루틴을 사용해 코드를 디코딩한다.

디코딩된 코드는 PE 포맷의 “LambLoad” 악성코드로 메모리에 매핑 후 Entry Point부터 실행한다.

“LambLoad” 악성코드가 실행되면, C&C 서버와 연결해 데이터 전송하고 추가 명령어를 수신한다.

단, 분석 시점에서 C&C 서버가 응답하지 않아 추가 명령어 및 악성 동작을 확인할 수 없지만, [그림 7]의 코드에서 최종 목적은 서버로부터 PE 포맷의 페이로드를 수신해 실행하는 것임을 확인할 수 있다.

“LambLoad” 악성코드로 이어지는 이번 공급망 공격 사례는 공식 사이트를 이용하는 등 사용자가 조심하더라도 악성코드에 감염될 수 있음을 보여준다. 따라서, 악성코드에 감염되어도 즉각적으로 탐지하고 대응할 수 있도록 보안 프로그램과 OS를 항상 최신버전으로 유지할 것을 권고한다.

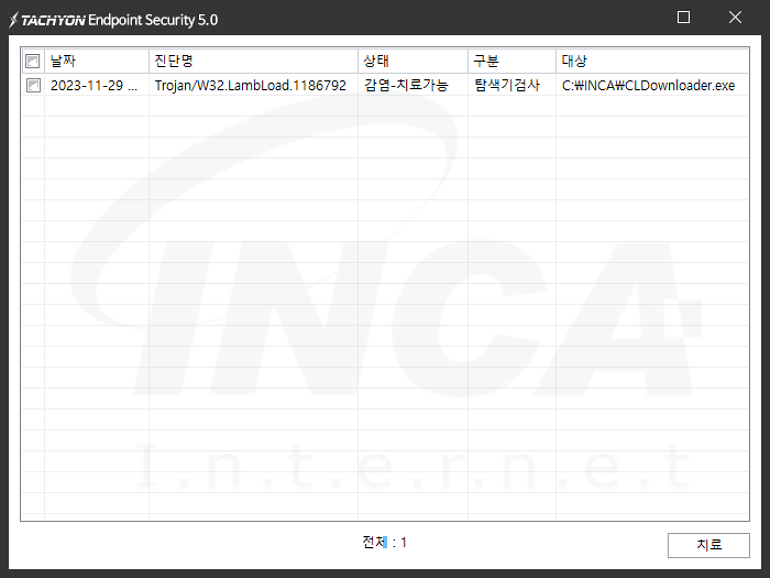

상기 악성코드는 잉카인터넷 안티바이러스 제품 TACHYON Internet Security 5.0에서 진단 및 치료가 가능하다.