모듈형 인포스틸러 Rhadamanthys

최근 “Rhadamanthys” 스틸러 악성코드의 유포 정황이 잇따라 발견되고 있다. 해당 악성코드는 모듈식 구조로 필요한 기능을 추가하거나 최소한의 필요한 기능만 실행하는 등 공격자가 대상과 목적에 맞게 커스텀할 수 있다. 해당 악성코드가 실행되면 내장된 모듈이 차례대로 로드 및 실행되며, 최종적으로 스틸러 페이로드를 다운로드해 정보 탈취를 목적으로 한다.

“Rhadamanthys” 스틸러는 [그림 1]과 같이 코드 인젝션, 분석 방지 및 C&C 서버 통신을 수행하는 각각의 모듈로 구성된다. 분석 방지 모듈의 조건을 통과하면, C&C 서버에서 추가 명령 및 페이로드를 수신한다.

악성코드를 실행하면, 먼저 내부 디코딩 루틴을 사용해 쉘 코드를 생성하고, 메모리에 공간에 로드 후 실행한다.

생성된 코드는 “stage.x86” 모듈을 실행해 시스템 폴더에 존재하는 “dialer.exe”의 프로세스를 생성한다.

그리고, “early.x86” 모듈을 메모리 공간에 로드한다. 이때, [그림 4]에서 “KiFastSystemCall”을 사용해 필요한 함수를 직접 호출하는 것을 확인할 수 있다.

이어서, [그림 3]에서 생성된 “dialer.exe” 프로세스의 EP 코드를 “early.x86” 모듈의 위치로 점프하도록 수정한다.

EP 코드의 수정이 완료되면, “dialer.exe”의 스레드를 실행한다.

“early.x86” 모듈은 분석 방지 모듈인 “stratege.x86” 및 “dt.x86”과 C&C 서버 통신 모듈인 “netclient.x86”을 로드한다. 분석 방지 모듈은 [표 1]의 분석 도구 및 가성 머신 관련 목록을 확인하고, 일치하는 항목이 존재할 경우 악성코드의 실행을 중단한다.

“netclient.x86”은 C&C 서버와 통신하는 모듈로, 서버에서 명령 또는 페이로드를 수신해 추가 동작을 수행할 수 있다. 단, 분석 시점에서 서버가 응답하지 않아 자세한 동작은 확인할 수 없다.

“Rhadamanthys” 스틸러 악성코드는 모듈식 구조를 사용해 공격 대상에 맞는 보안 우회 및 분석 방지 기능을 커스텀하고, 취약점을 이용한 공격을 수행할 수 있어 주의가 필요한다. 따라서, 출처가 불분명한 파일의 다운로드 및 실행을 지양하고, 백신 프로그램과 OS를 항상 최신버전으로 유지할 것을 권고한다.

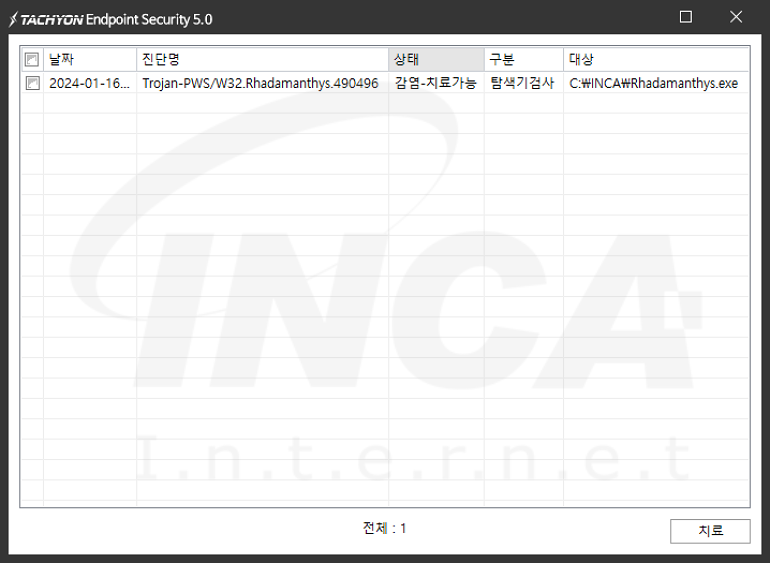

상기 악성코드는 잉카인터넷 안티바이러스 제품 TACHYON Internet Security 5.0에서 진단 및 치료가 가능하다.