가짜 구인 광고로 유포되는 Ov3r_Stealer

최근 페이스북에서 가짜 구인 광고를 이용해 유포되는 “Ov3r_Stealer” 악성코드가 발견됐다. 가짜 광고에는 악성코드를 다운로드하는 링크가 포함돼 있으며, 업무와 관련된 상세 정보의 제공을 미끼로 링크 접속을 유도한다. 링크에서 다운로드된 악성코드가 실행되면 감염된 호스트에서 자격 증명과 암호 화폐 등의 민감한 정보를 탈취한다.

“Ov3r_Stealer”는 [그림 1]과 같이 윈도우 에러 리포팅 서비스인 “WerFaultSecure.exe”를 실행하고, DLL 사이드 로딩 기법을 이용해 악성 DLL을 로드한다. 해당 DLL은 바이너리 파일에 저장된 스틸러 페이로드를 복호화 후 실행한다.

가짜 구인 광고에 포함된 링크에 접속하면 악성 CPL(제어판) 파일이 다운로드되며, 해당 파일은 PowerShell 스크립트를 이용해 공격자의 GitHub 저장소에서 ZIP 파일을 다운로드 후 압축을 해제한다.

다운로드된 ZIP 파일은 3개의 파일을 포함하고 있으며, [그림 2]의 스크립트는 이어서 “WerFaultSecure.exe”를 실행한다.

- WerFaultSecure.exe : 윈도우 에러 리포팅 서비스 프로그램

- wer.dll : WerFaultSecure.exe 실행 시 사이드 로딩되는 악성 DLL 파일

- secure.pdf : 암호화된 스틸러 페이로드를 포함하는 바이너리 파일

“WerFaultSecure.exe”이 실행되면 [그림 4]와 같이 해당 파일과 같은 폴더에 위치한 “wer.dll”을 로드한다.

프로세스에 로딩된 “wer.dll”은 먼저, 작업 스케줄러에 90분마다 “WerFaultSecure.exe”를 실행하는 새로운 작업을 등록해 지속성을 획득한다.

이후, “secure.pdf”에 포함된 데이터를 복호화해 .NET 형식의 스틸러 페이로드를 획득하고, CLR(공용 언어 런타임) 환경을 구성해 스틸러 페이로드를 로드 및 실행한다.

스틸러 페이로드가 실행되면 감염된 호스트에서 브라우저, 암호 화폐 및 프로그램 등에서 민감한 정보를 수집하고, 공격자의 텔레그램 채널로 전송한다.

“Ov3r_Stealer” 악성코드는 DLL 사이드 로딩을 이용해 정상 프로그램에 삽입돼 실행되므로 사용자가 감염 사실을 인지하기 어려워 주의가 필요하다. 따라서, 출처가 불분명한 파일의 다운로드와 실행을 지양하고, 보안 프로그램과 OS를 항상 최신버전으로 유지할 것을 권고한다.

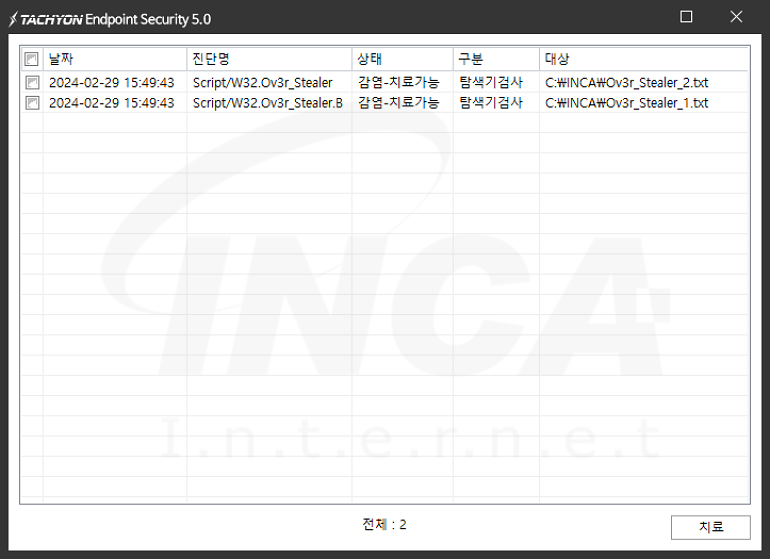

상기 악성코드는 잉카인터넷 안티바이러스 제품 TACHYON Internet Security 5.0에서 진단 및 치료가 가능하다.