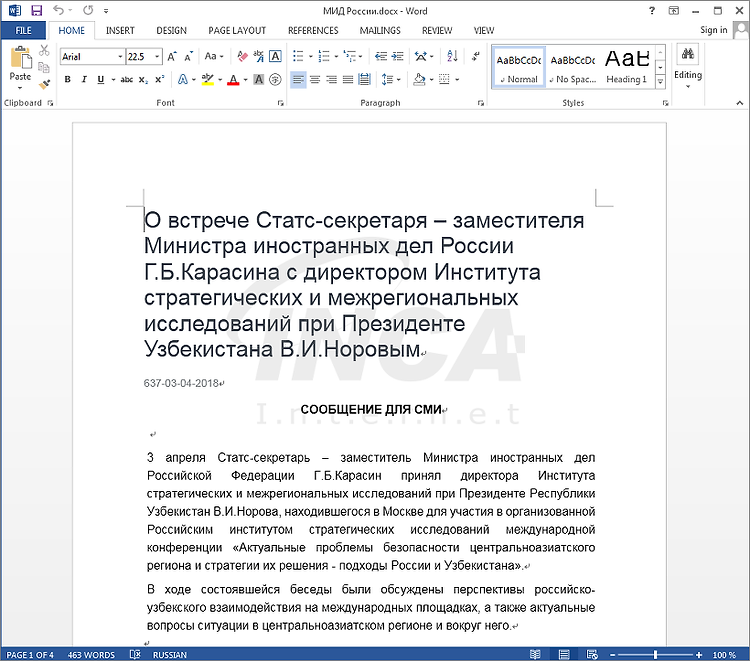

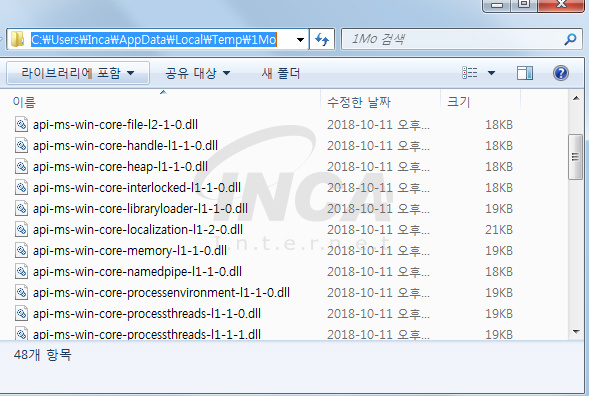

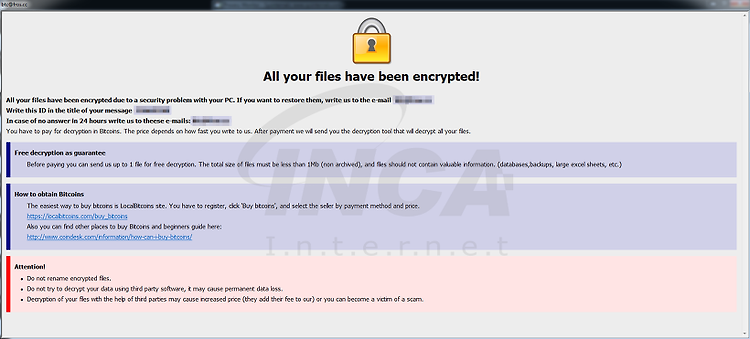

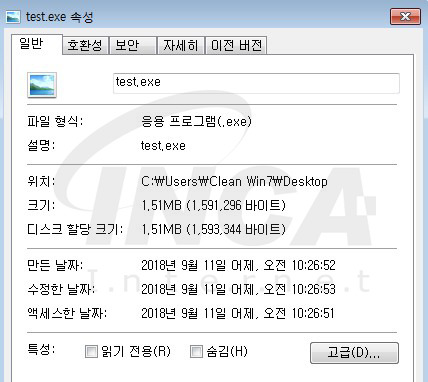

KONNI Malware의 변종으로 알려진 NOKKI Malware 주의 1. 개요 ‘NOKKI’는 지난 ‘KONNI’ 악성코드와 유사점이 존재하여 붙여진 이름이다. 유사점으로는 사용자의 PC 정보를 수집하는 코드와 문서를 만드는 기능, 그리고 피싱 메일을 통해 유포된다는 점이다. 사용자가 피싱메일에 첨부된 가짜 문서를 열람할 경우 악성코드가 실행되게 되어 있어 주의가 필요하다. ‘KONNI’의 경우 북한과 관련된 내용의 가짜 문서로 첨부파일의 열람을 유도하였고, ‘NOKKI’ 악성코드는 러시아 외무부(МИД России)라는 파일명으로 열람을 유도하였다. 지난 1월에는 캄보디아와 관련된 내용의 가짜 문서로 공격한 사례가 있으며 지속적해서 변종이 만들어지고 있다. 이번 보고서에서는 ‘NOKKI’ 악성코드..