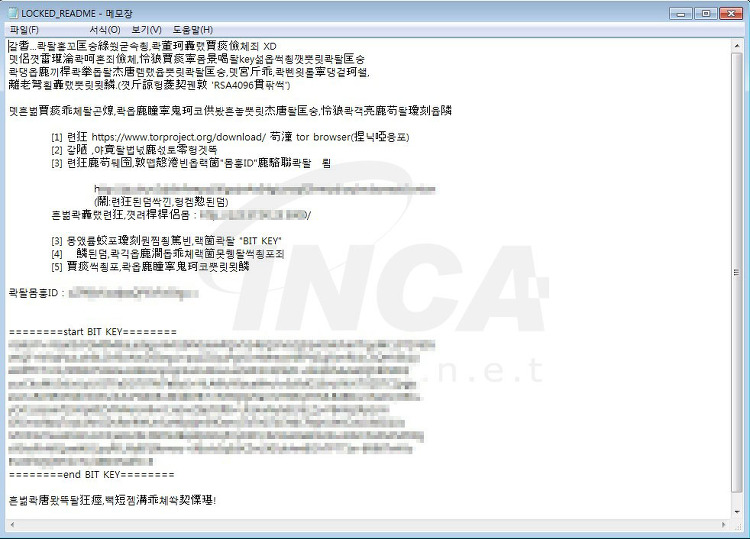

Curator Ransomware 감염 주의 최근 “Curator” 랜섬웨어가 발견되었다. 해당 랜섬웨어는 가상 머신, 윈도우 서버, 보안 프로그램과 관련된 서비스 및 프로세스를 종료하고 사용자의 파일을 암호화하고 있어 주의가 필요하다 “Curator” 랜섬웨어 실행 시 시스템의 볼륨 섀도우 복사본을 삭제하여 복원을 불가능하게 만든 뒤, 아래 [표 1] 목록의 서비스와 프로세스를 검색하여 종료시킨다. 그리고 아래 [표 2] 암호화 대상 목록과 비교하여 조건에 부합하는 파일을 암호화하고, 암호화한 파일에CURATOR 확장자를 덧붙인다. 파일 암호화 이후, “!=HOW_TO_DECRYPT_FILES=!” 랜섬노트를 생성하여 사용자에게 감염 사실과 복구 방법을 통보한다. 이번 보고서에서 알아본 “Curator..