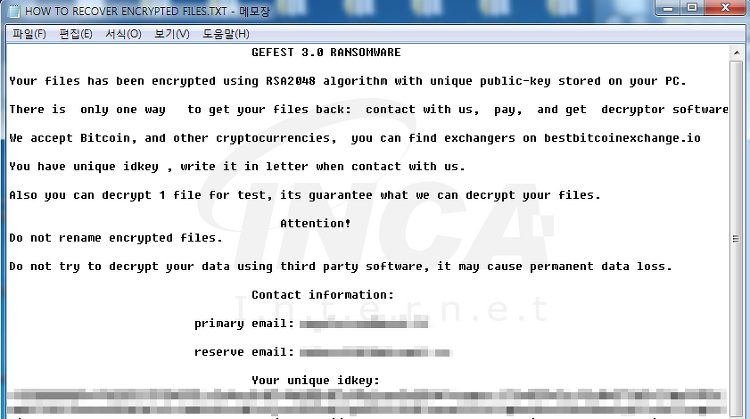

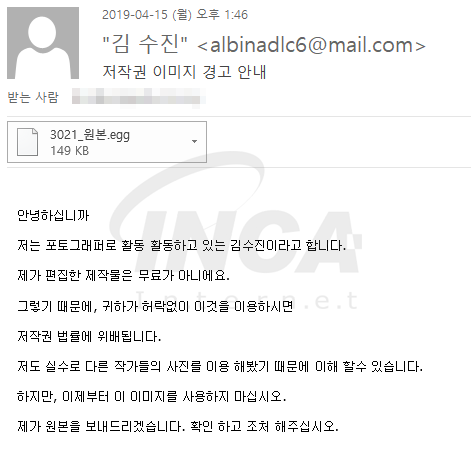

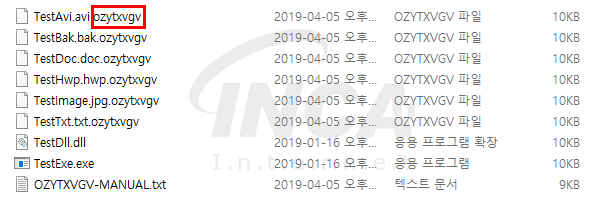

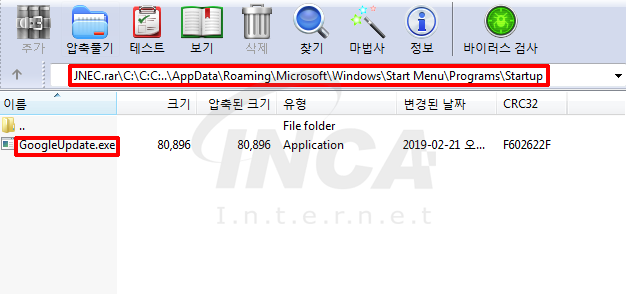

RIG Exploit Kit으로 유포되는 Buran 랜섬웨어 감염 주의 1. 개요 최근 Internet Explorer 취약점을 악용해 RIG Exploit Kit 공격으로 유포되는 Buran 랜섬웨어가 발견되었다고 알려진다. RIG Exploit Kit은 주로 Internet Explorer, Adobe Flash Player, Java의 보안 취약점을 악용한 악성코드 유포 도구로 이용되며, 해당 공격 도구를 이용해 사용자 PC에 Buran 랜섬웨어를 다운 및 실행시킬 수 있기 때문에 주의가 필요하다. 이번 보고서에서는 Buran 랜섬웨어의 악성 동작에 대해 알아보고자 한다. 2. 분석 정보 2-1. 파일 정보 구분 내용 파일명 [임의의 파일명].exe 파일크키 796,160 bytes 진단명 Rans..