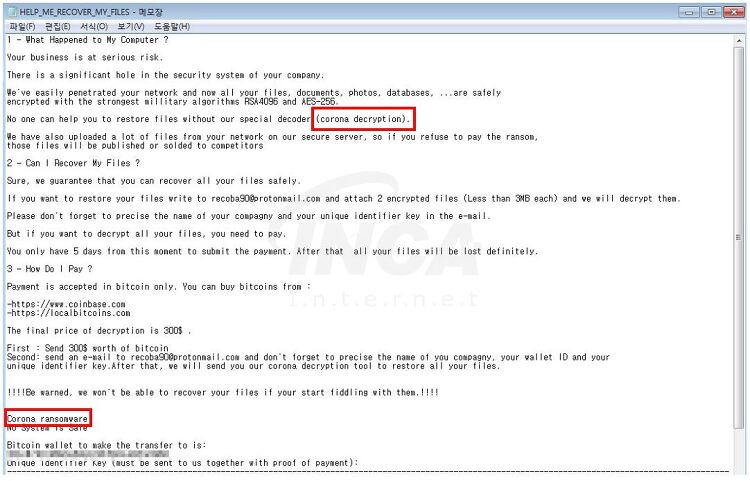

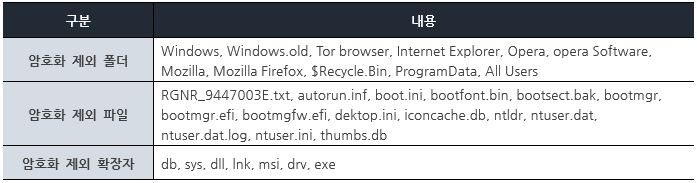

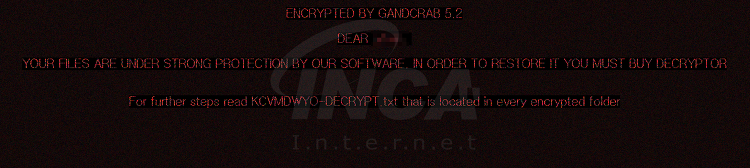

Sepsys 랜섬웨어 주의! 지난 4월 중순에 Sepsys 랜섬웨어가 등장하였다. 해당 랜섬웨어가 실행되면 볼륨 섀도우 복사본을 삭제하며, 특정 디렉토리 내에 모든 확장자에 대하여 암호화를 진행하기에 큰 주의가 필요하다. 이번 보고서에서는 SepSys 랜섬웨어의 동작에 대해 알아보고자 한다. 해당 랜섬웨어는 사용자가 감염된 PC를 복구할 수 없도록 사전에 볼륨 섀도우 복사본을 모두 삭제 한 뒤, 암호화 동작을 수행한다. 또한 사용자의 PC IP정보를 서버로 전달하고, 자동실행 레지스트리 값에 자가 복제된 파일과 랜섬노트를 추가하여 윈도우 재부팅 시에도 동작이 수행되도록 만든다. 하기의 이미지와 같이, 윈도우 재부팅 시 동작하도록 자가 복제 파일과 랜섬노트를 Run 레지스트리에 등록한다. C2서버에 연결하..