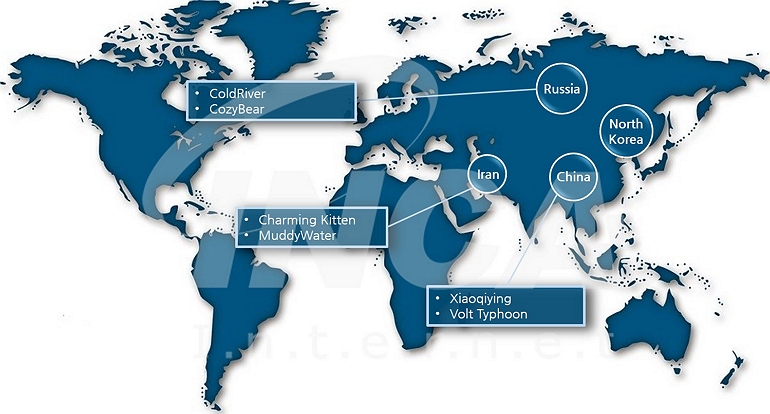

2024년 1분기 국가별 해커그룹 동향 보고서

1분기 국가별 해커 그룹 동향 보고서

러시아

2024년 1분기 러시아의 해커 그룹인 ColdRiver와 CozyBear 그룹의 공격이 발견됐다. ColdRiver 해커 그룹은 PDF 암호 해독 도구로 가장한 페이로드를 사용해 알려지지 않은 백도어 악성코드를 배포했으며, CozyBear 해커 그룹은 독일 정당을 대상으로 피싱 메일을 사용해 공격하는 것이 확인됐다.

ColdRiver

2015년도 후반부터 활동한 ColdRiver 해커 그룹은 러시아 정부 지원을 받고 있는 것으로 알려졌으며, Callisto Group, Seaborgium 및 Star Blizzard라고도 불린다. 최근에 해당 그룹은 전 세계 조직을 대상으로 계정 자격 증명과 데이터를 탈취하는 스피어 피싱 캠페인을 진행했다.

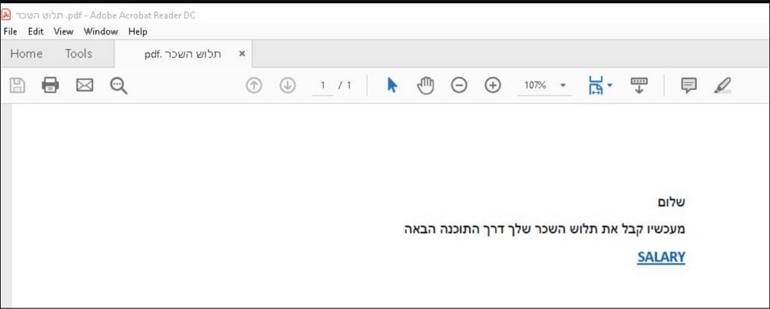

지난 2022년도 말에 처음 발견된 Spica 악성코드를 배포하기 위해 공격자는 개인을 사칭해 암호화된 것으로 보이는 PDF 문서를 사용자에게 전송한다. 이때, 수신자가 암호화된 문서를 읽을 수 없다고 응답하면 PDF 해독기 실행 파일을 다운로드할 수 있는 링크를 추가로 전달한다.

링크에 접속하면 Spica 악성코드가 배포되고 C&C 서버와 통신하면서 쿠키 도용 및 문서 유출 등을 수행한다. 이에 대해 구글은 공격에 사용된 도메인과 웹사이트 등을 세이프 브라우징 피싱 방지 서비스에 추가하고 모든 대상 Gmail과 Workspace 사용자에게 공격 사실을 알렸다.

CozyBear

러시아 대외정보국(SVR)과 연계된 것으로 알려진 CozyBear 해커 그룹은 APT29, Midnight Blizzard 및 Nobelium으로도 불린다. 해당 그룹은 처음으로 독일의 정당들을 표적으로 삼고 있다.

이번 1분기에 독일에서 두 번째로 큰 정당인 기독민주연합(CDU)을 대상으로 발송된 피싱 메일로 WineLoader 백도어가 유포된 정황이 발견됐다. WineLoader는 사용자의 이름과 프로세스 이름 및 기타 정보를 공격자의 C&C 서버로 보내는 등의 특정 작업을 수행한다. CozyBear는 계속해서 표적 기관에 침투하고 감시하기 위한 도구를 개발하는 데 노력을 기울이는 것으로 알려졌다.

북한

북한 정부를 배후에 둔 것으로 알려진 해커 그룹에 대해 국가정보원(NIS)과 독일 헌법보호청(BfV)에서 합동 사이버보안 권고문을 발행했다. 또한, 지난 4분기에 국내 사법부를 공격해 데이터를 탈취한 소식이 전해진 이후로 진행된 조사의 결과가 공개됐다.

이번 1분기에 국가정보원과 독일 헌법보호청에서 북한이 방산 분야를 공격한 정황을 다룬 합동 사이버보안 권고문을 발행했다. 특히 대표 공격 사례 2가지의 전략·기술·절차(TTPs) 등 분석 내용을 다루면서 피해를 완화하는 방법을 함께 안내했다.

첫 번째로 방산 연구 기관을 공격한 사례를 언급했다. 당시에 공격자는 연구 기관의 웹사이트를 유지보수하는 업체에 접근해 서버 계정 정보를 탈취한 후 기관의 서버에 침투했다. 이후에 시도한 악성코드 배포는 실패했지만, 공격 지속성을 유지하기 위한 웹셀을 업로드하거나 직원에게 스피어 피싱 메일을 발송하는 등의 추가 공격을 진행했다.

두 번째로는 구인과 관련된 난독화 악성 파일을 이용해 "꿈의 직장 작전(Operation Dream Job)"이라고 불린 사회공학적 공격을 소개했다. 공격자는 실존 인물의 프로필을 도용하거나 가짜 프로필을 이용해 구인 사이트에 채용 담당자로 가입했다. 이후, 방산 업체 직원에게 접근해 친밀감을 쌓고 이직 상담을 이유 삼아 다른 SNS로 유인했다. 여기서 공격자는 일자리 제안 PDF와 악성코드를 포함한 PDF 리더를 공유하며, 필요에 따라 공격 대상자의 업무 메일로 클라우드에 저장한 악성 파일 주소를 공유했다. 국가 정보원에서는 이러한 공격 방식으로 공격 대상자가 직장 내에서 파일을 실행해 악성코드에 감염되도록 유도한다고 전했다.

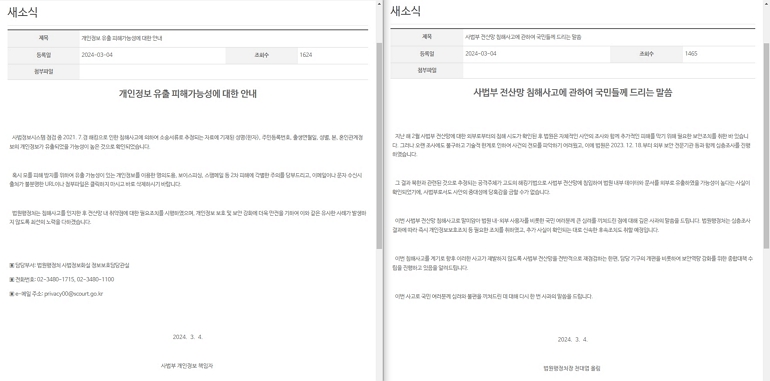

이 외에도 국내 사법부 전산망이 북한 해커 그룹의 공격을 받은 소식이 작년 4분기에 뒤늦게 전해져 논란이 됐다. 당시 공개된 내부 보고서에는 데이터가 유출된 사실이 기재된 것으로 알려졌다. 이에 행정법원처에서는 보안 전문 기관과 함께 조사를 진행할 예정이라고 전한 바가 있다.

2024.01.18 – 2023년 4분기 국가별 해커그룹 동향 보고서

약 3개월 후, 법원행정처에서는 심층 조사 결과와 함께 개인정보 유출 피해 가능성을 공지했다. 침해 시도를 확인한 직후에 법원에서 자체적인 조사를 진행했으나 사건의 전모를 파악하기 어려웠다고 언급했다. 이후, 외부 보안 전문 기관과 함께 진행한 심층 조사에서 북한과 관련된 것으로 추정되는 공격 주체가 사법부 전산망에 침입한 사실을 확인했다고 전했다.

또한, 2021년 7월에 실제 사건이 발생해 그 전에 등록된 소송 서류 등의 자료에서 개인정보가 유출됐을 가능성이 높다고 추가 공지했다. 해당 개인정보에는 이름, 주민등록번호 및 혼인관계정보 등 6가지 항목이 포함돼 이를 악용한 명의도용과 보이스 피싱 같은 2차 피해에 대한 각별한 주의를 당부했다. 이 외에도 출처가 불분명한 이메일과 문자 내의 링크나 첨부 파일은 클릭하지 말고 바로 삭제할 것을 권고했다.

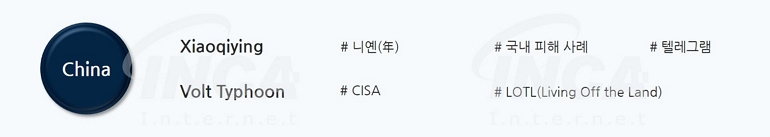

중국

1분기에도 중국 해커 그룹의 국내 및 해외 공격 사례가 발견됐다. Xiaoqiying 출신의 해커가 국내 기관을 수차례 공격했으며, Volt Typhoon 해커 그룹은 미국의 주요 인프라에 침투해 5년간 발견되지 않은 정황이 전해졌다.

Xiaoqiying

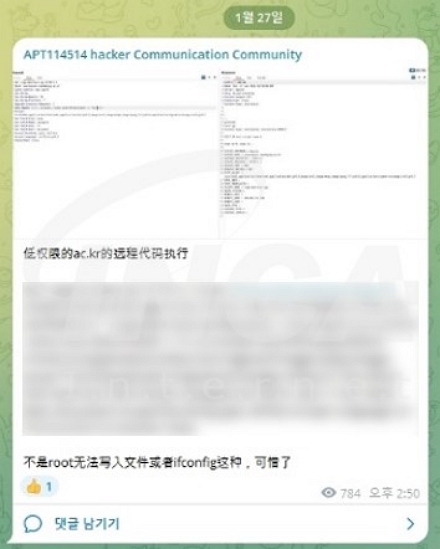

중국의 해커 그룹 Xiaoqiying(晓骑营) 출신으로 알려진 니옌(年)이 국내 정부 기관과 교육 기관을 공격하고 텔레그램 채널로 관련 내용을 공개했다. 특히 첫 공격 사례로 알려진 김천녹색미래과학관의 홈페이지에 디페이스 공격을 한 후 'hacked by Nian@'이라는 흔적을 남긴 것으로 알려졌다. 니옌은 텔레그램 채널에 앞으로의 공격을 예고하면서 다른 해커에게 공격에 동참할 것을 권유한 소식이 전해졌다.

이후에도 니옌은 경성대학교와 숙명여자대학교 및 청주시 교통국 지리정보공개플랫폼 등을 공격하는 화면을 계속해서 공개했다. 이때, 공격에 사용한 명령어와 취약점 및 공격 방법 등을 함께 공개하고 다운로드 할 수 있도록 압축 파일로 공유했다. 이 외에도 국내 90개 사이트의 계정 정보가 담긴 파일을 공개하기도 했다.

니옌은 공격 이유로 국내 정보 통신 업체에서 발표한 중국 텔레그램 채팅방 분석 보고서에 대한 불만을 언급했으며, 해당 업체에 디도스 공격을 했다고 주장했다. 이에 대해 해당 업체는 모두 외부용 서비스라 중요한 정보가 없었고 특별한 피해도 없다고 전한 것으로 알려졌다. 한편, 이번 피해 사례들은 대체로 이미 공개된 취약점을 제때에 패치하지 않아 발생한 것으로 알려지면서 보안 패치와 취약점 점검 및 보완의 중요성이 여러 차례 거론됐다.

Volt Typhoon

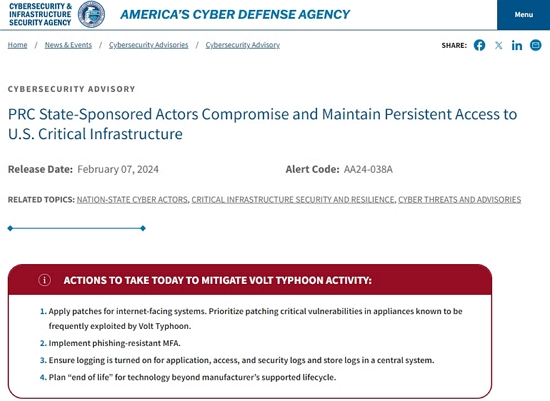

Volt Typhoon이 미국의 주요 인프라에 침투해 발견되기까지 최소 5년이 걸린 소식이 전해졌다. CISA는 Volt Typhoon이 주로 통신과 에너지 및 운송 등의 주요 인프라에 침투했다고 언급했다. 그러나 일반적인 사이버 스파이 활동과는 다른 행보를 보여 시스템을 파괴하는 것이 목적으로 보인다고 덧붙였다.

한편, Volt Typhoon은 침투하기 전에 광범위한 정찰을 수행해 공격 대상의 환경에 맞도록 기술이나 절차를 수정했다. 또한, 강력한 보안 운영과 사용 가능한 계정 등을 활용해 시스템 내에서 지속성을 설정했다. 이 외에도 눈에 띄지 않도록 LOTL(Living Off the Land) 기술을 사용했다.

이에 대해 CISA 측은 Volt Typhoon의 기술을 탐지하는 방법을 공개했다. 또한, 해당 기술이 조직의 시스템에 영향을 미쳤는지와 LOTL 기술로부터 시스템을 보호하는 방법 등도 함께 제공했다.

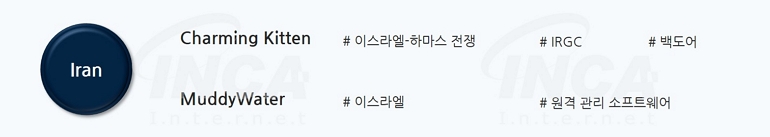

이란

1분기에는 이란의 해커 그룹들이 공격을 위해 이메일을 사칭해 피싱 공격을 하는 사례들이 발견됐다. Charming Kitten 해커 그룹은 MediaPl와 MischiefTut 백도어를, MuddyWater 해커 그룹은 피싱 공격을 통해 원격 관리 소프트웨어인 AteraAgent를 설치했다.

Charming Kitten

Charming Kitten은 APT35, Mint SandStorm, TA453 및 Yellow Garuda라고도 불리며 이란의 이슬람혁명수비대(IRGC)와 연계된 것으로 알려졌다.

지난 2023년 11월부터 Charming Kitten은 벨기에, 프랑스 및 이스라엘 등의 대학과 연구 기관에서 중동 문제를 담당하는 유명 인사들을 표적으로 삼았다. 최근에는 이스라엘-하마스 전쟁과 관련된 미끼를 이용해 언론인 또는 유명 인사로 위장하여 메일을 발송했다. 이때, 처음에는 무해한 이메일을 보내 공격 대상과의 신뢰를 쌓은 후 악성코드를 전달한다는 특징이 있다.

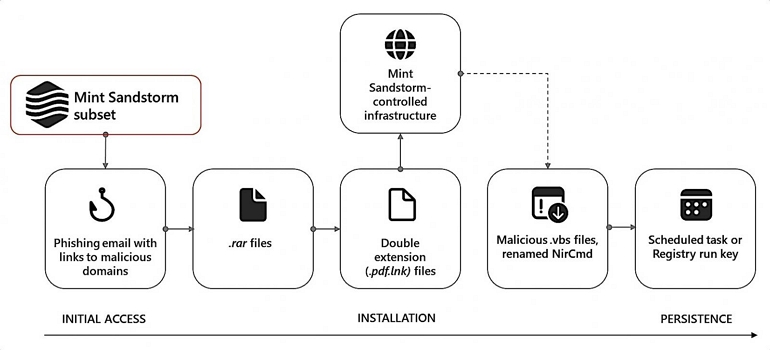

메일 수신자가 링크에 접속하면 RAR 아카이브 파일이 다운로드된다. 해당 파일을 실행하면 Windows Media Player로 위장해 C&C 서버와 통신하는 MediaPI 백도어 및 공격 도구를 추가로 다운로드하는 MischiefTut 백도어가 설치돼 공격자의 명령을 수행한다.

MuddyWater

MuddyWater 해커 그룹은 Mango Sandstorm 또는 TA450이라고 불리며 현재는 이스라엘 조직을 대상으로 한 공격을 진행하고 있다고 알려졌다. 보안 업체 Deep Instinct의 연구 결과에 따르면 공격자는 N-able의 또 다른 원격 관리 도구를 사용해 공격하는 것으로 나타났다.

이번 1분기에 발견된 공격 사례는 악성 링크를 담은 PDF 파일이 첨부된 이메일에서 시작된다. 해당 링크는 Egnyte, Onehub, Sync 및 TeraBox를 포함한 다양한 파일 공유 사이트와 연결된다. 링크를 클릭하면 압축된 MSI를 포함한 ZIP 아카이브가 다운로드되면서 최종적으로 원격 관리 소프트웨어인 AteraAgent가 설치된다.