4분기 국가별 해커 그룹 동향 보고서

러시아

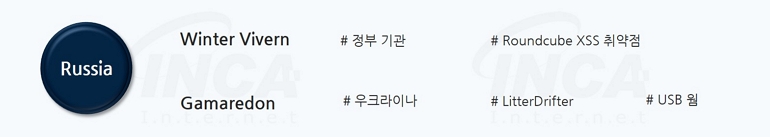

2023년 4분기 러시아의 해커 그룹 Winter Vivern과 Gamaredon 그룹의 공격이 발견됐다. Winter Vivern 해커 그룹은 Roundcube 제로데이 취약점을 악용해 유럽 정부 기관과 싱크탱크를 대상으로 공격했고, Gamaredon 해커 그룹은 USB 드라이브로 악성코드를 확산하고 C&C 서버와 통신해 추가 악성 행위를 수행하는 것으로 확인됐다.

Winter Vivern

2020년도부터 활동한 Winter Vivern 해커 그룹은 인도, 이탈리아 및 우크라이나 등을 포함해 전 세계 정부 기관을 표적으로 삼는 것이 확인된다. 해당 그룹에서 악성 문서, 피싱 웹사이트 및 백도어를 사용한 공격이 여러 차례 발견됐다.

지난 8월부터 9월 사이에 웹 기반 IMAP 이메일 클라이언트인 Roundcube의 XSS 취약점을 악용해 NATO 관리, 정부 및 군인의 이메일을 탈취한 것이 발견됐다. 공격자는 악의적인 이메일을 전송해 Roundcube 사용자의 브라우저 창에 임의의 JavaScript 코드를 로드할 수 있다.

해당 메일은 악성 메일로 보이진 않지만, HTML 소스 코드를 확인하면 마지막에 base64로 인코딩된 페이로드를 포함한 SVG 태그가 확인된다. 발견한 페이로드를 디코딩하면 악의적인 JavaScript가 사용자의 브라우저에서 실행된다. 이후 공격자의 C&C 서버로 사용자의 이메일 메시지를 전송한다.

Gamaredon

Gamaredon 해커 그룹은 러시아 연방보안국(FSB) 소속으로 Aqua Blizzard, Iron Tilden, Primitive Bear, Shuckworm 및 Winterflounder로도 불린다. 해당 그룹은 최근 우크라이나 기업을 표적으로 대규모 캠페인을 수행하고 있다.

이번 4분기에 발견된 LitterDrifter 공격은 과거 해당 그룹이 사용했던 Powershell 기반의 USB 웜이 진화한 것으로 추정되며 USB 드라이브를 통해 악성코드를 확산하고 C&C 서버와 통신해 추가 악성 행위를 수행한다. 현재는 미국, 베트남 및 독일과 같은 다양한 국가에서 감염되고 있는 징후가 보인다.

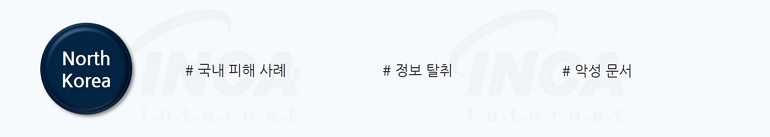

북한

북한 정부를 배후에 둔 해커 그룹이 국내 사법부를 공격해 데이터를 탈취한 사실이 4분기에 알려졌다. 또한, 국내에 북한 시장 물가 분석 문서로 위장한 악성 문서 파일이 메일로 유포되는 정황이 발견됐다.

11월 말, 북한의 해커 그룹이 국내 사법부 전산망을 공격해 데이터를 탈취한 소식이 뒤늦게 전해졌다. 2023년 초에 발생한 사건으로 소송 관련 서류와 국가 안보 정보 등의 데이터가 유출된 것으로 알려졌다. 한편, 법원행정처는 사건이 발생한 당시에 해킹 피해 사실을 확인해 조사했지만, 사건의 배후와 데이터 유출 여부는 확인할 수 없다는 입장을 보였다.

하지만 법원행정처의 입장과 달리 해당 사건에 대해서 4월에 작성한 것으로 보이는 내부 보고서가 발견됐다. 보고서에는 북한 해커 그룹의 소행이라고 언급하며 사용된 악성코드의 정보와 함께 데이터가 유출된 사실이 기재된 것으로 알려졌다. 뒤늦게 보고서가 발견되면서 소식을 접한 법원행정처는 국정원 등 보안 전문 기관과 함께 추가 조사를 진행할 예정이라고 전했다.

이 외에도 국내에 북한 시장 물가 분석 문서로 위장한 악성 문서 파일 2개가 메일로 유포되는 정황이 발견됐다. 악성 문서 파일은 객체 연결 삽입 기술인 OLE (Object Linking and Embedding) 개체를 포함한 한글 문서 파일이다. 사용자가 문서 파일을 실행하면 아래와 같이 읽기 전용 속성의 파일이라는 문구와 함께 클릭을 유도한다. 이때 문서의 어느 영역을 클릭해도 OLE 개체가 호출돼 공격자의 C&C 서버와 연결된다.

한편, 이러한 악성 문서 파일은 한글 문서 외에도 다양한 타입으로 작성돼 메일 뿐만 아니라 개인 메신저로 유포되는 정황이 전해졌다.

중국

4분기에는 중국 해커 그룹의 국내 데이터 유출과 해외 스미싱 캠페인이 발견됐다.

Xiaoqiying 해커 그룹은 1, 2분기에 이어 국내 기업을 공격했으며, Smishing Triad 해커 그룹은 아랍에미리트 연합국(UAE)의 거주자와 방문자를 대상으로 공격한 사례가 발견됐다.

Xiaoqiying

중국 해커 그룹 Xiaoqiying(晓骑营)은 지난 2023년 상반기에 한국 정부부처와 공공기관을 탈취한 이력이 있다. 주로 SQL 인젝션 등의 공격을 한 후 홈페이지를 변조하고 개인정보 등의 데이터를 탈취한 것으로 알려졌다. 또한, 탈취한 데이터는 자신들이 운영하는 웹사이트, 텔레그램 및 해킹 포럼에 공개하기도 했다.

2023.04.10 - 2023년 1분기 국가별 해커그룹 동향 보고서

2023.07.21 - 2023년 2분기 국가별 해커그룹 동향 보고서

지난 11월, Xiaoqiying 측이 운영하는 텔레그램 채널에 국내 언론사의 서버에서 SQL 인젝션 공격을 하는 화면이 공개됐다. 또한, 같은 날 부동산 웹사이트에 공격을 시도하는 화면이 추가로 게시됐다. 한 달 후에 해당 채널에서는 한국과 중국에서 탈취한 것으로 추정되는 데이터 파일이 업로드됐다.

공개된 데이터 파일 중 2020년 4월로 표기된 엑셀 파일은 이름과 신용카드 정보 등 민감 정보가 담긴 것으로 알려졌다. 이 외에도 한국인과 중국인의 개인정보가 담긴 파일, 링크, 이미지 및 동영상 등이 업로드돼 누구나 다운로드할 수 있다고 전해졌다.

Smishing Triad

Smishing Triad는 2023년 9월에 처음 발견된 이후 주로 스미싱을 이용해 피해자의 개인정보를 탈취하고 금융 사기에 이용한 것으로 알려졌다. 또한, 다른 사이버 범죄자에게 스미싱 키트를 판매하는 정황이 발견된 이력이 있다.

지난 12월 중순, Smishing Triad가 아랍에미리트 연합국(UAE)의 정부 기관으로 위장해 악성 문자 메시지를 발송한 캠페인이 발견됐다. 문자의 수신자는 최근에 거주 비자를 갱신한 UAE 거주자 또는 방문자라는 공통점이 있다. 수신한 문자에는 URL 단축 서비스를 이용한 링크가 있어 수신자의 접속을 유도한다. 이때, 모바일 장치에서 UAE의 IP로 접속할 때만 웹사이트에 접근할 수 있다.

수신자가 링크로 접속하면 UAE 당국의 웹사이트와 똑같이 생긴 피싱 사이트로 리다이렉션한다. 이후, 접속한 사용자가 이름과 여권 번호 및 카드 정보 등을 입력하도록 유도한다. 이로 인해 유출된 개인정보는 공격자가 금전적인 사기 공격을 하는 데 사용한 것으로 알려졌다.

이란

4분기에는 이란의 해커 그룹들이 탐지를 회피하기 위해 다양한 악성코드를 공격에 활용하는 사례들이 발견됐다.

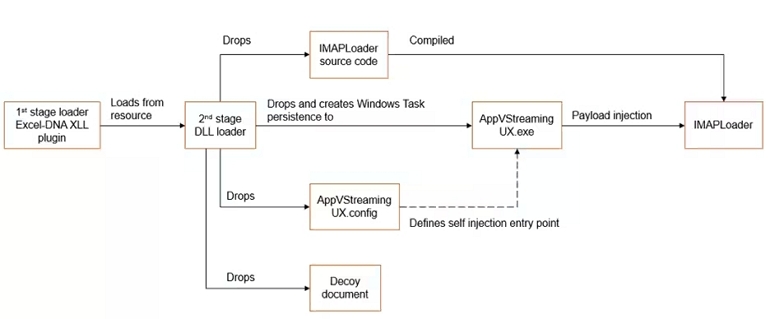

Tortoiseshell 해커 그룹은 워터링 홀 기법을 사용해 IMAPLoader 악성코드를 유포했으며, OilRig 해커 그룹은 SampleCheck5000, ODAgent, OilCheck 및 OilBooster라고 불리는 악성코드를 사용해 공격했다.

Tortoiseshell

Tortoiseshell 해커 그룹은 2018년에 발견된 이후로 Crimson Sandstorm, Imperial Kitten, TA456 및 Yellow Liderc 라는 이름으로 불려 왔으며 이슬람 혁명 수비대(IRGC)와 관련된 것으로 알려졌다. 해당 그룹은 올해 5월 초에도 악성코드를 유포하기 위해 8개의 이스라엘 웹사이트를 침해한 바 있으며, 당시 지중해 내의 해양, 해운 및 물류 산업군을 공격한 것으로 확인됐다.

이번 4분기에 발견된 공격 사례는 침해한 웹사이트에 악성 스크립트를 삽입해 방문자의 정보를 수집하고, 고가치 표적으로 간주할 경우 IMAPLoader 악성코드를 배포하는 방식을 사용한다. IMAPLoader는 이메일을 C&C 채널로 사용하며, 이메일 첨부 파일에서 추가 페이로드를 다운로드하고 실행할 수 있다.

OilRig

OilRig는 APT34, Crambus, Cobalt Gypsy, Hazel Sandstorm(이전의 EUROPIUM) 및 Helix Kitten이라고도 불리며 이란의 국가 후원을 받는 해커 그룹으로 최소 2014년부터 활동 중인 것으로 알려졌다.

지난 2022년부터 피해 조직에 대한 지속적인 액세스를 유지하기 위해 ODAgent, OilCheck 및 OilBooster라는 세 가지 다운로더 악성 코드를 배포했다. 또한, 당시에 SampleCheck5000 (또는 SC5k) 이라고 불리는 OilRig 다운로더의 업데이트 버전을 함께 사용한 것이 확인된다.

ODAgent와 OilBooster는 Microsoft OneDrive API를 활용해 C&C 서버와 통신하고 사용할 툴을 다운로드한다. 한편, SampleCheck5000은 Microsoft Office Exchange Web Services (EWS) API를 사용하고, OilCheck는 Microsoft Graph API를 사용한다는 특징이 있다. 결과적으로 OilRig 측에서 사용하는 다운로더 악성코드는 자신들의 C&C 서버를 사용해 추가적인 페이로드를 다운로드하거나 명령을 실행한다.

'동향 리포트' 카테고리의 다른 글

| 2024년 01월 랜섬웨어 동향 보고서 (20) | 2024.02.08 |

|---|---|

| 2023년 하반기 랜섬웨어 동향 보고서 (19) | 2024.01.26 |

| 2023년 4분기 랜섬웨어 동향 보고서 (20) | 2024.01.10 |

| 2023년 12월 악성코드 동향 보고서 (21) | 2024.01.05 |

| 2023년 12월 랜섬웨어 동향 보고서 (0) | 2024.01.05 |