1. 랜섬웨어 통계

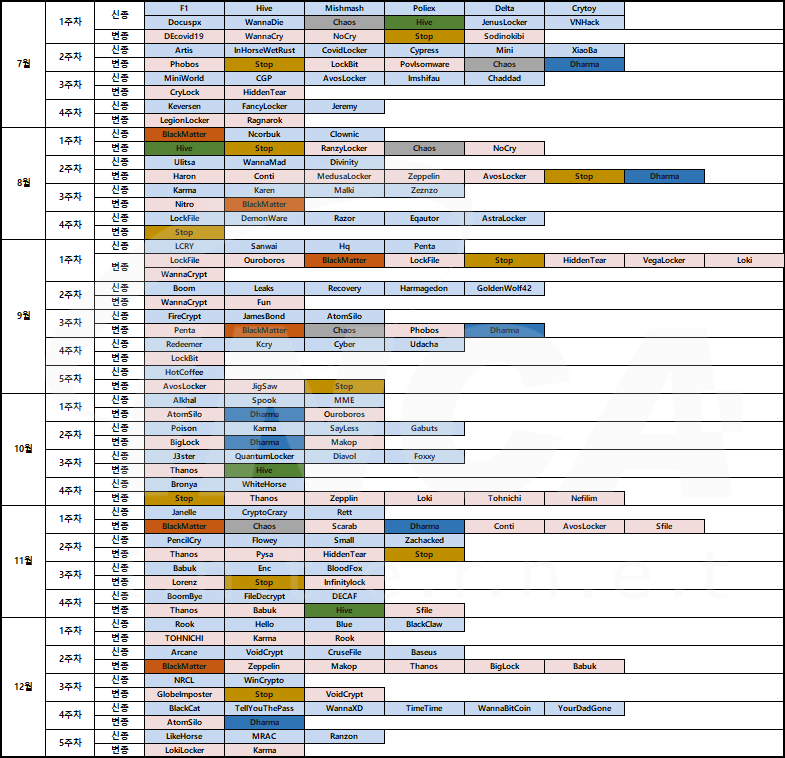

2021년 하반기(7월 1일 ~ 12월 31일) 동안 잉카인터넷 대응팀은 랜섬웨어 신•변종 현황을 조사하였으며, 하반기에 발견된 신•변종 랜섬웨어의 건수는 [그림 1]과 같다. 하반기에는 월 평균 34건의 랜섬웨어가 발견됐으며 이 중, 신종과 변종 랜섬웨어는 각각 7월과 8월에 가장 많이 발견됐다.

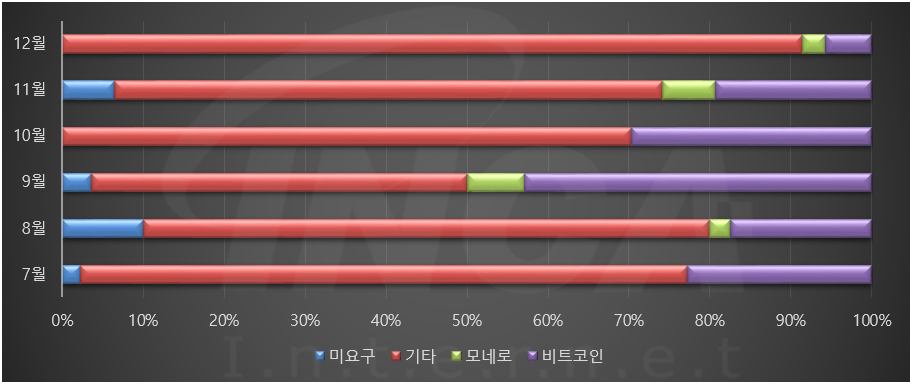

2021년 하반기(7월 1일 ~ 12월 31일) 동안 월별로 랜섬웨어가 요구한 랜섬머니를 조사했을 때 주로 비트코인(BTC) 요구가 많았고, 모네로(XMR)나 랜섬머니를 요구하지 않는 경우는 매월 낮은 비율을 차지했다.

2021년 하반기(7월 1일 ~ 12월 31일) 동안 랜섬웨어가 요구한 랜섬머니를 조사했을 때 비트코인(BTC) 요구가 22%로 가장 많았고, 랜섬머니를 요구하지 않는 경우와 모네로(XMR)를 요구하는 경우는 각각 3%와 3% 비율을 차지했다. 추가로 가장 많은 비율을 차지한 기타 항목에는 랜섬머니 지불을 위해 웹사이트 접속을 유도하거나 공격자의 메일로 연락하도록 하는 방법이 주를 이루며, 이 외에도 디스코드 니트로 정액권 요구 등을 포함한다.

2021년 하반기(7월 1일 ~ 12월 31일) 동안의 신•변종 랜섬웨어는 아래 표와 같고, 신종은 푸른색, 변종은 붉은색으로 표시했다. 이외에 표시된 색상은 하반기 내 신•변종이 5건 이상인 랜섬웨어이다.

2. 신/변종 랜섬웨어

7월

JenusLocker 랜섬웨어

파일명에 ".HACKED" 확장자를 추가하고 [그림 5]의 랜섬노트를 생성하는 "JenusLocker" 랜섬웨어가 발견됐다.

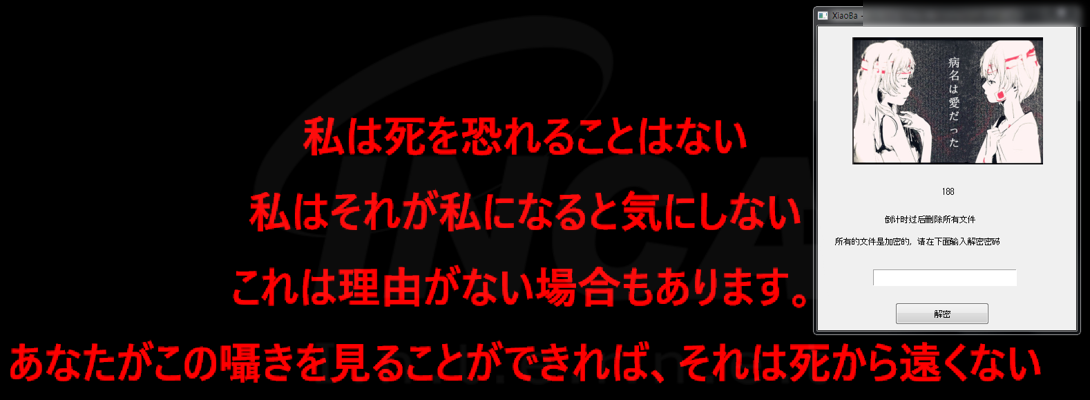

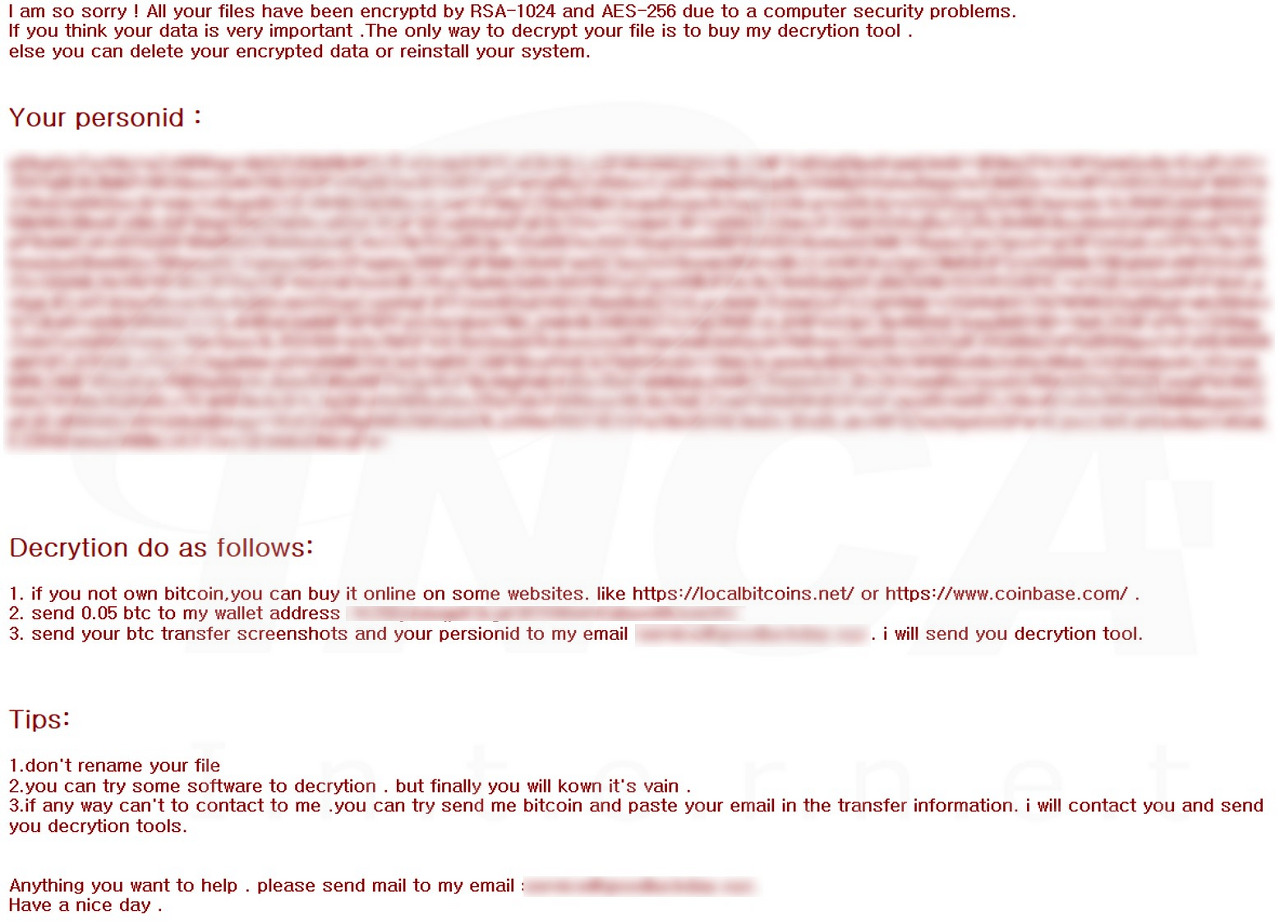

XiaoBa 랜섬웨어

파일명에 ".[공격자 메일].XiaoBa" 확장자를 추가하고 [그림 6]의 랜섬노트를 생성하는 "XiaoBa" 랜섬웨어가 발견됐다. 해당 랜섬웨어는 시스템 복원을 무력화하고, 바탕 화면 배경을 변경한다.

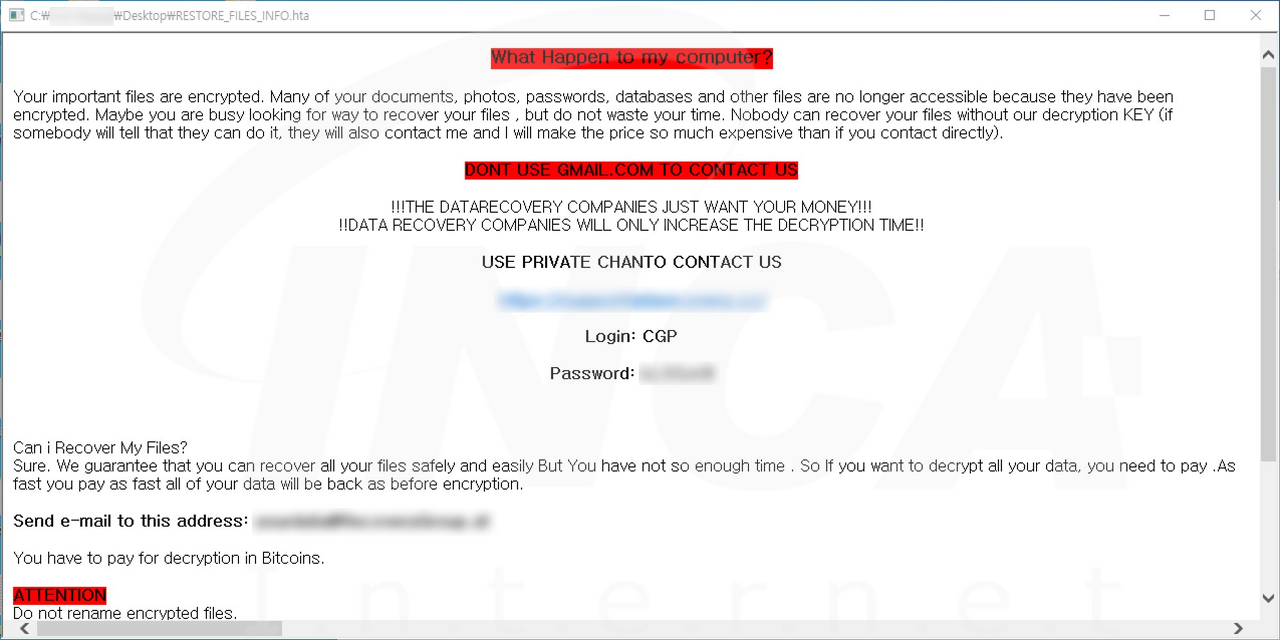

CGP 랜섬웨어

파일명에 ".cgp" 확장자를 추가하고 "RESTORE_FILES_INFO.txt"라는 랜섬노트를 생성하는 "CGP" 랜섬웨어가 발견됐다. 해당 랜섬웨어는 사용자의 정보를 탈취하고 공격자의 C&C 서버와 연결을 시도한다.

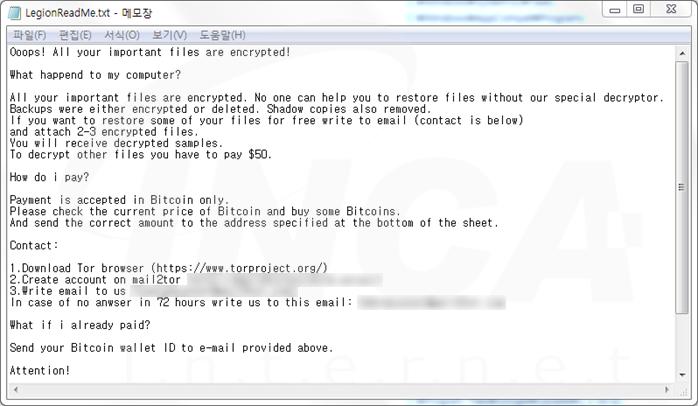

LegionLocker 랜섬웨어

파일명에 ".[52자리 문자열]" 확장자를 추가하고 "LegionReadMe.txt"라는 랜섬노트를 생성하는 "LegionLocker" 랜섬웨어의 변종이 발견됐다. 해당 랜섬웨어는 작업 관리자를 무력화한다.

8월

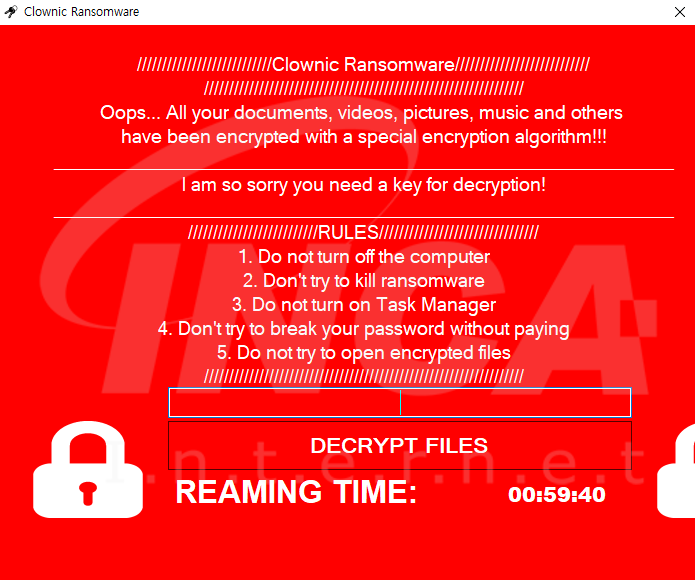

Clownic 랜섬웨어

파일을 삭제하고 "ClownicRansomware1.0.txt"라는 랜섬노트를 생성하는 "Clownic" 랜섬웨어가 발견됐다. 해당 랜섬웨어는 작업 관리자 실행을 차단하고, 마우스를 사용할 수 없게 만든다.

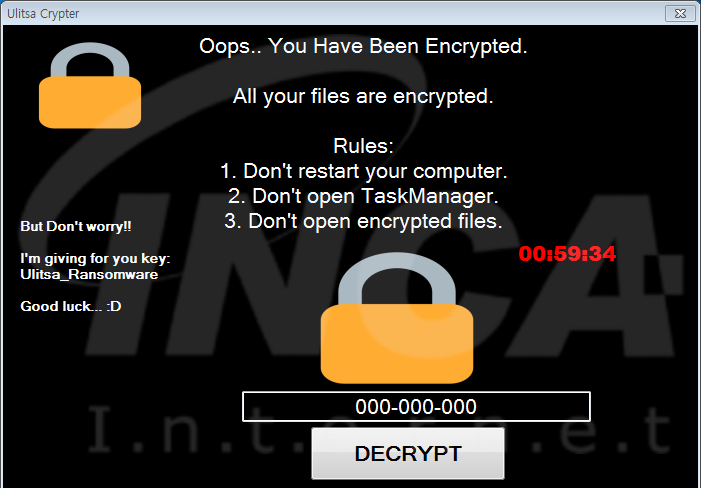

Ulitsa 랜섬웨어

파일을 삭제하고 [그림 10]의 랜섬노트를 생성하는 "Ulitsa" 랜섬웨어가 발견됐다. 해당 랜섬웨어는 작업 관리자 실행을 차단하고 마우스 사용을 제한한다.

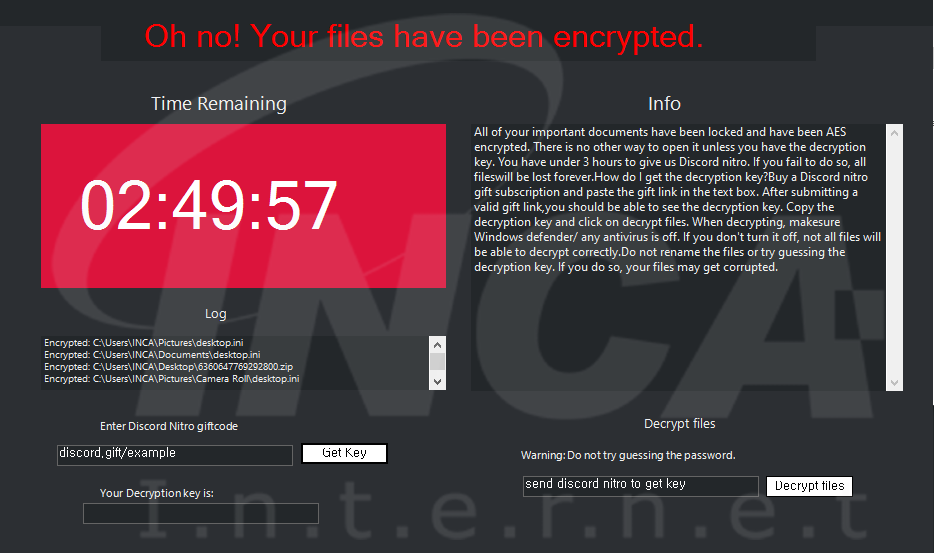

Nitro 랜섬웨어

파일명에 ".givemenitro" 확장자를 추가하고 [그림 11]의 랜섬노트를 실행하는 "Nitro" 랜섬웨어의 변종이 발견됐다. 해당 랜섬웨어는 랜섬머니로 디스코드 니트로 정액권을 요구하는 특징이 있다.

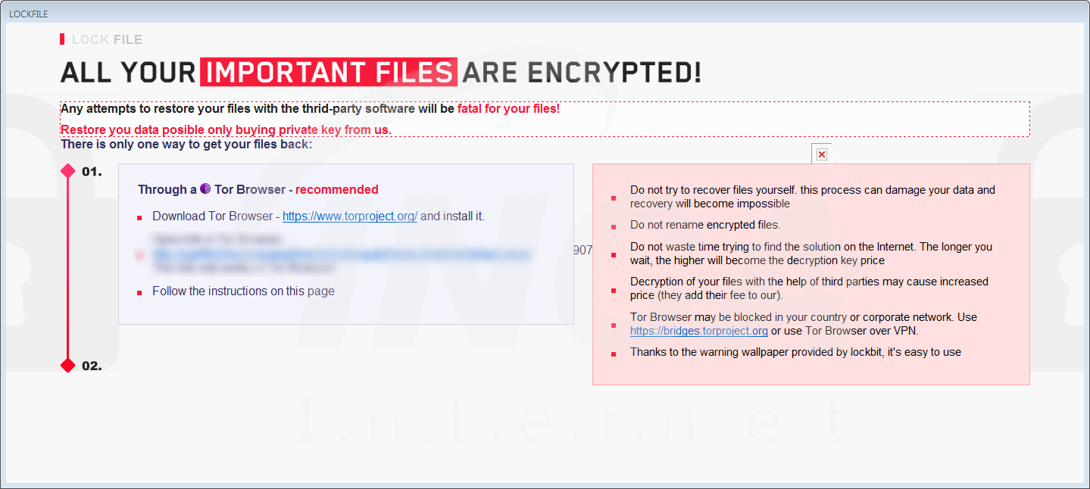

LockFile 랜섬웨어

파일명에 ".lockfile" 확장자를 추가하고 [그림 12]의 랜섬노트를 생성하는 "LockFile" 랜섬웨어가 발견됐다. 해당 랜섬웨어는 시스템 프로세스를 제외한 다수의 프로세스를 종료한다.

9월

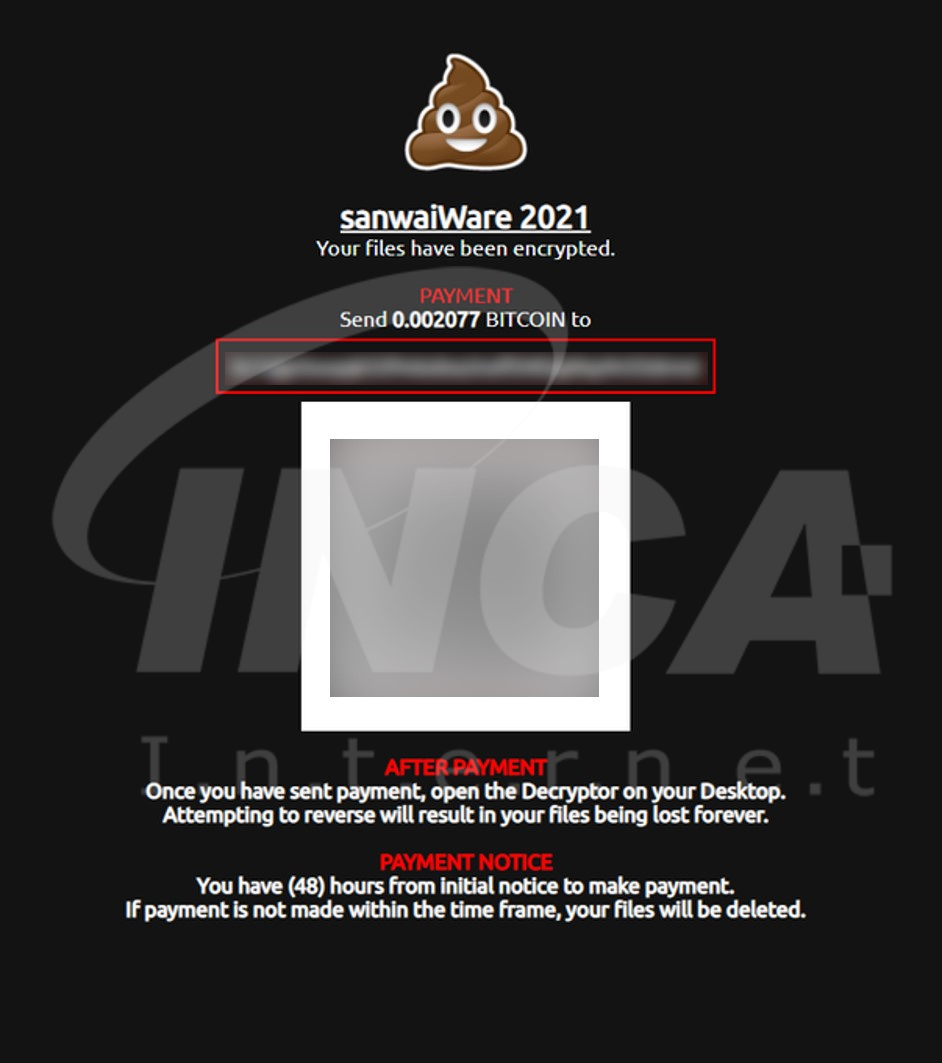

Sanwai 랜섬웨어

파일명에 ".sanwai2" 확장자를 추가하고 [그림 13]의 랜섬노트를 실행하는 "Sanwai" 랜섬웨어가 발견됐다. 해당 랜섬웨어는 특정 프로세스의 실행을 차단한다.

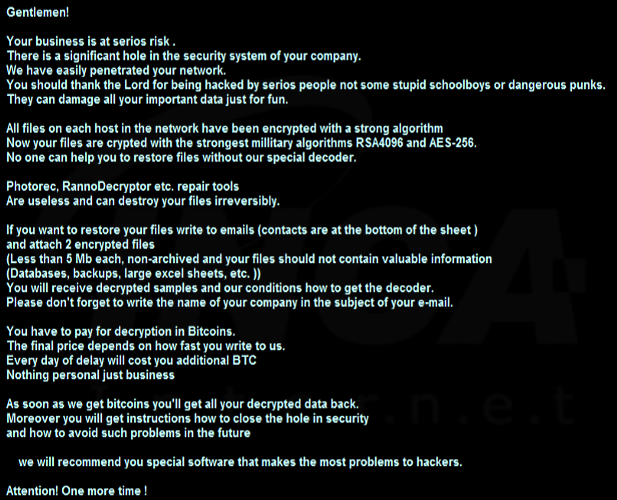

Recovery 랜섬웨어

파일명을 변경하지 않고 "ReadMe.txt"라는 랜섬노트 생성하는 "Recovery" 랜섬웨어가 발견됐다. 해당 랜섬웨어는 [그림 14]의 파일을 자동실행 폴더에 등록하고, 원본 샘플을 자가 삭제한다.

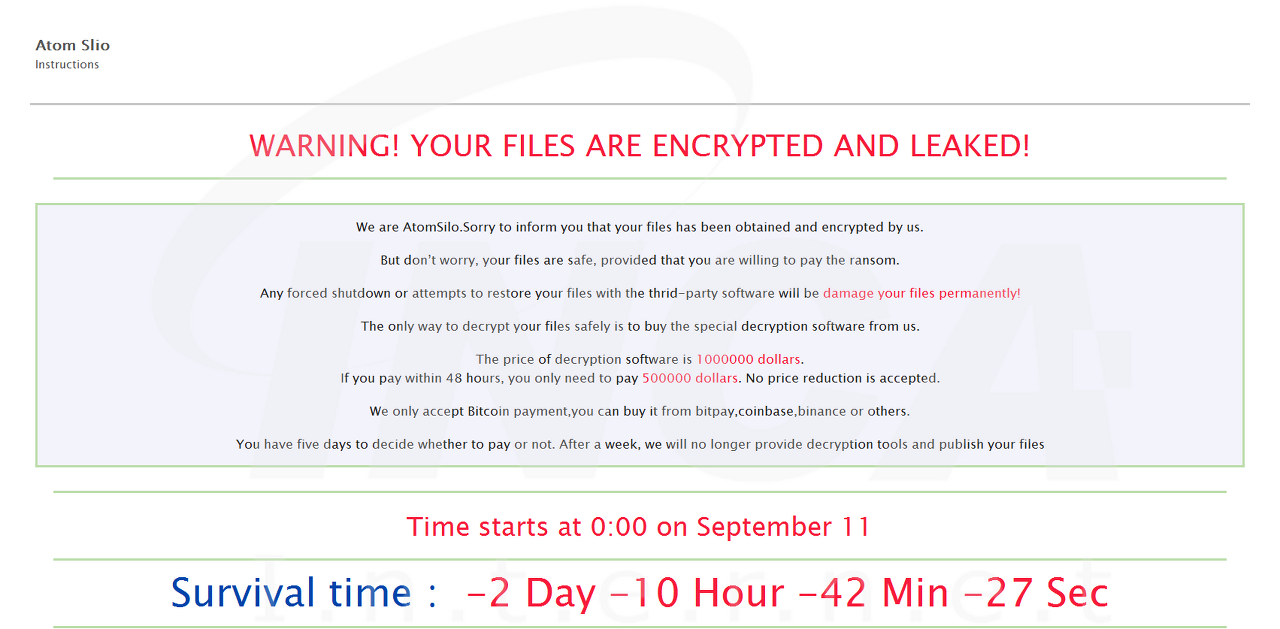

AtomSilo 랜섬웨어

파일명을 "ATOMSILO"로 변경하고 "README-FILE-[사용자 ID].hta"라는 랜섬노트를 생성하는 "AtomSilo" 랜섬웨어가 발견됐다. 해당 랜섬웨어는 공격자의 C&C 서버에 연결을 시도한다.

Cyber 랜섬웨어

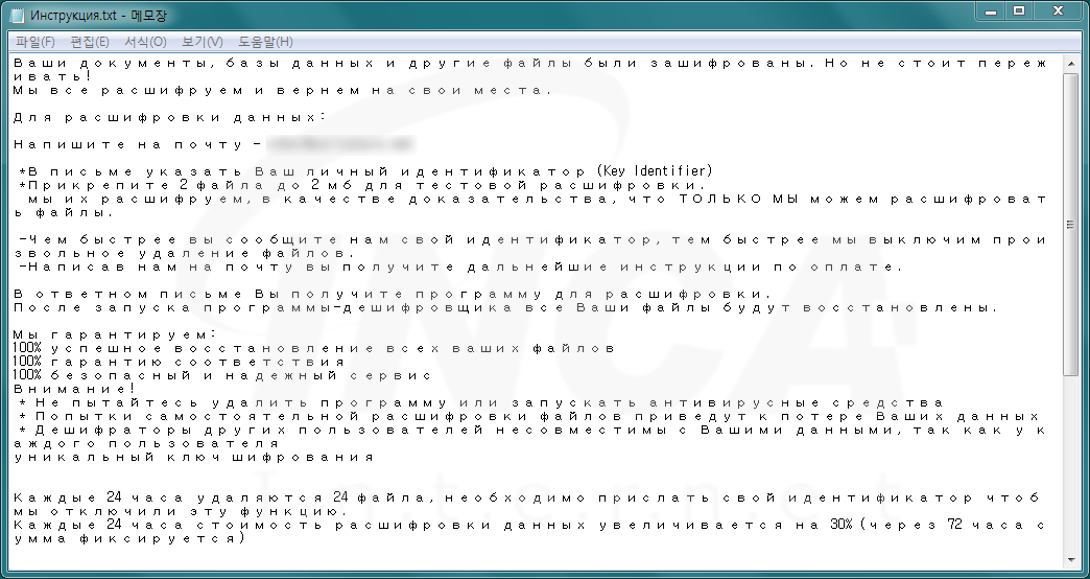

파일명에 ".cyber" 확장자를 추가하고 "Инструкция.txt"라는 랜섬노트를 생성하는 "Cyber" 랜섬웨어가 발견됐다. 해당랜섬웨어는 특정 프로세스와 서비스를 종료하고 시스템 복원을 무력화한다. 또한, 방화벽에서 특정 기능의 사용을 허용하고 랜섬웨어 보호 프로그램인 Raccine을 무력화한다.

HotCoffee 랜섬웨어

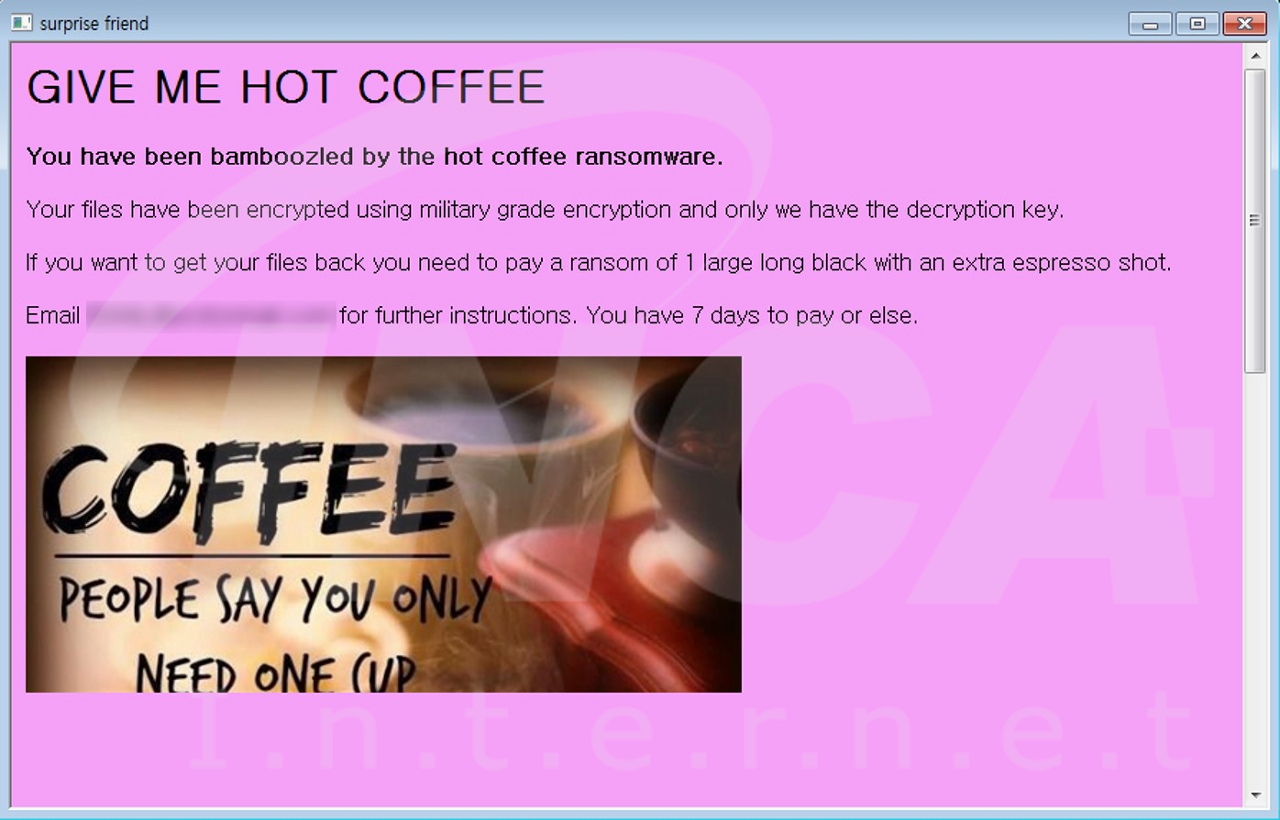

파일명에 ".hotcoffee" 확장자를 추가하고 "HOT_COFFEE_README.txt"라는 랜섬노트를 생성하는 "HotCoffee" 랜섬웨어가 발견됐다.

10월

Spook 랜섬웨어

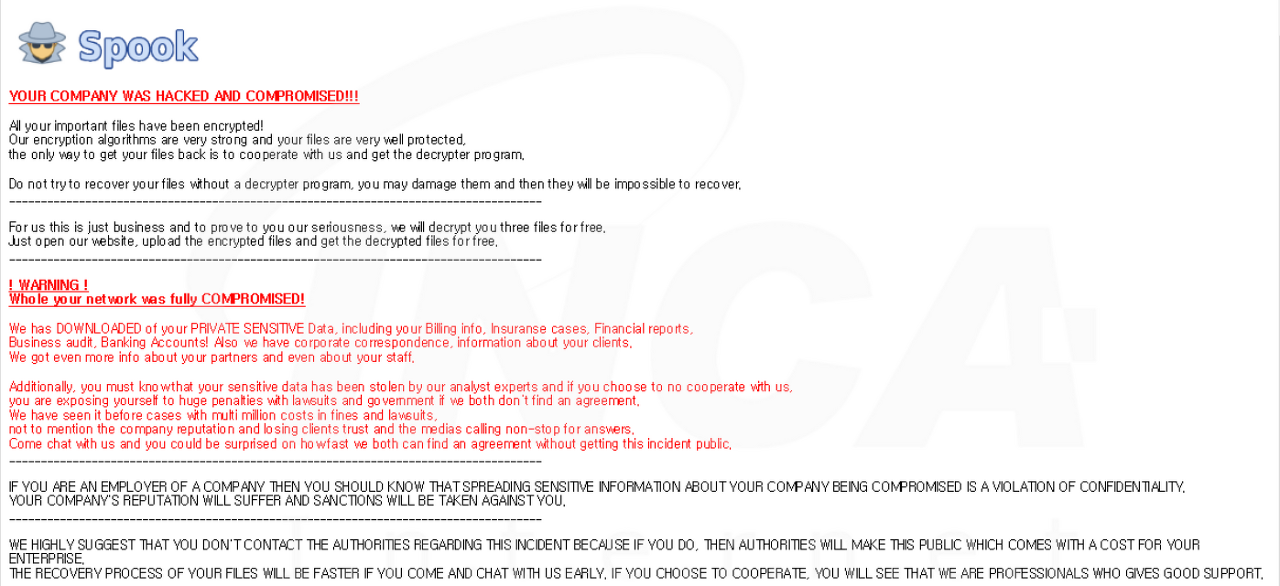

파일명에 ".PUUEQS8AEj" 확장자를 추가하고 "RESTORE_FILES_INFO.hta"라는 랜섬노트를 생성하는 "Spook" 랜섬웨어가 발견됐다. 해당 랜섬웨어는 시스템 프로세스를 제외한 다수의 프로세스를 종료한다.

Gabuts 랜섬웨어

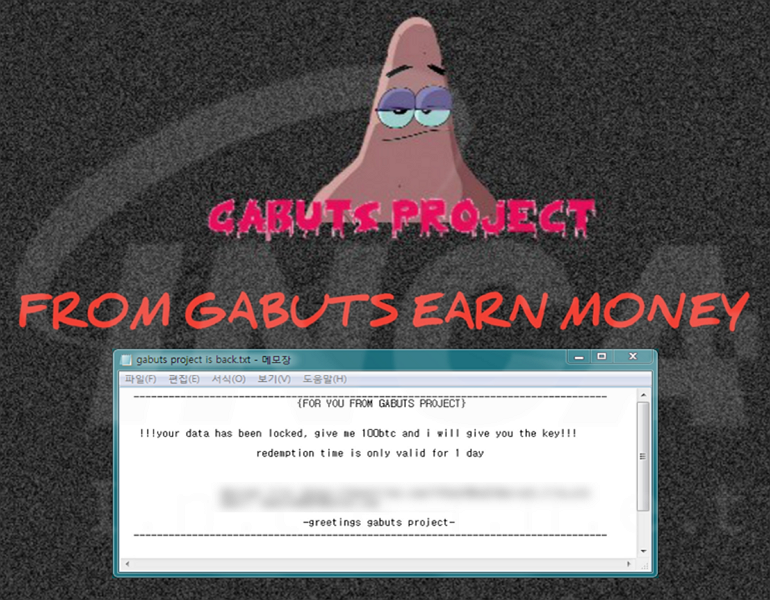

파일명에 ".im back" 확장자를 추가하고 "gabuts project is back.txt"라는 랜섬노트를 생성하는 "Gabuts" 랜섬웨어가 발견됐다. 해당 랜섬웨어는 파일을 자가복제하고 [그림 19]와 같이 바탕화면을 변경한다.

Diavol 랜섬웨어

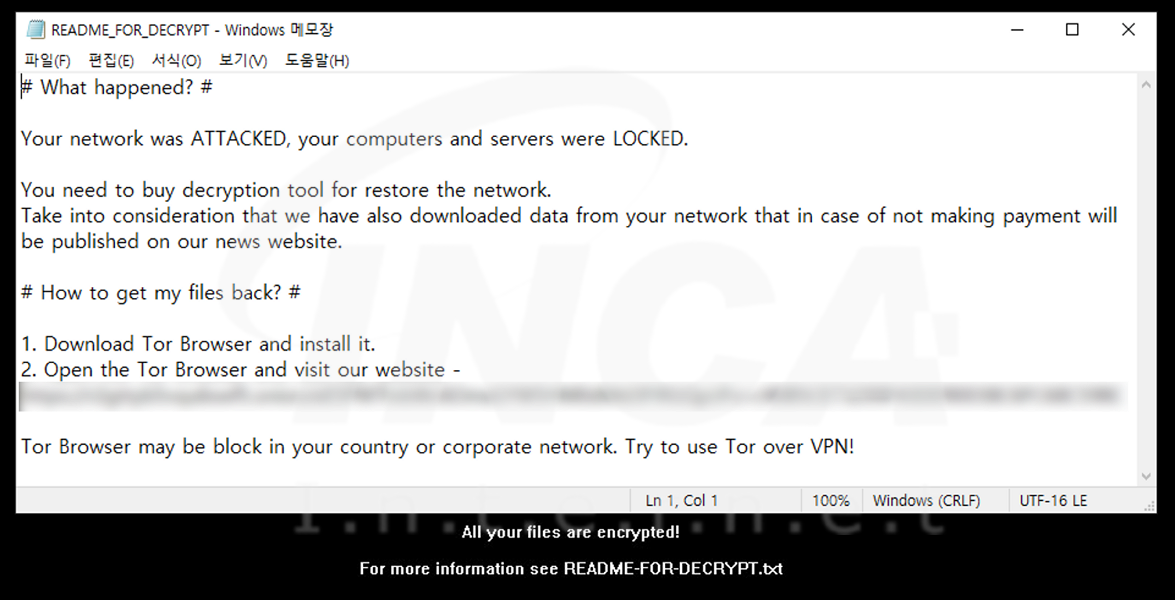

파일명에 ".lock64" 확장자를 추가하고 "README_FOR_DECRYPT.txt"라는 랜섬노트를 생성하는 "Diavol" 랜섬웨어의 변종이 발견됐다. 해당 랜섬웨어는 시스템 복원을 무력화하고 [그림 20]과 같이 바탕화면 배경을 변경한다.

WhiteHorse 랜섬웨어

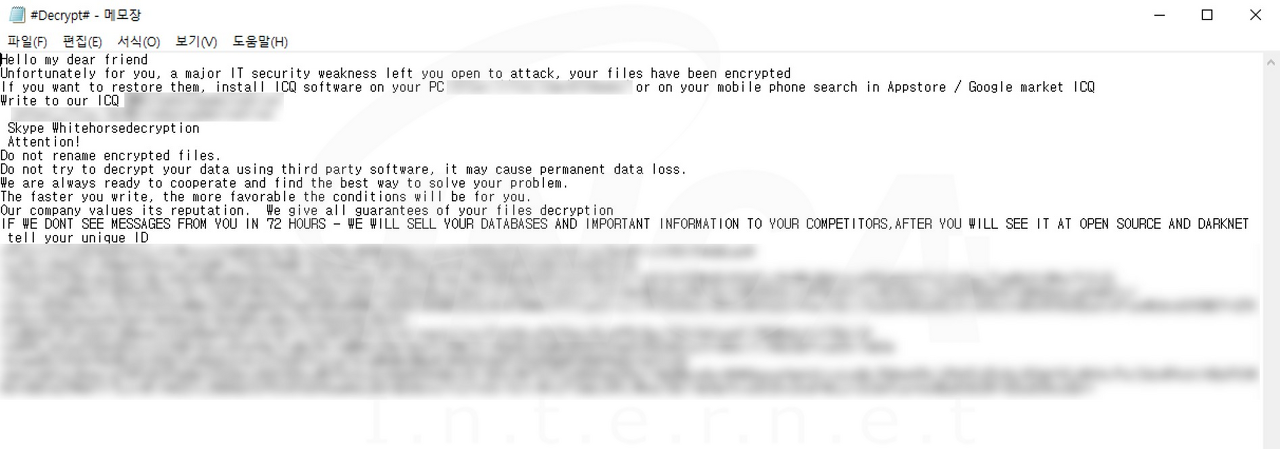

파일명에 ".whitehorse" 확장자를 추가하고 "#Decrypt#.txt"라는 랜섬노트를 생성하는 "WhiteHorse" 랜섬웨어가 발견됐다. 해당 랜섬웨어는 시스템 복원을 무력화하고, 자기 자신을 자가 복제한다.

11월

Scarab 랜섬웨어

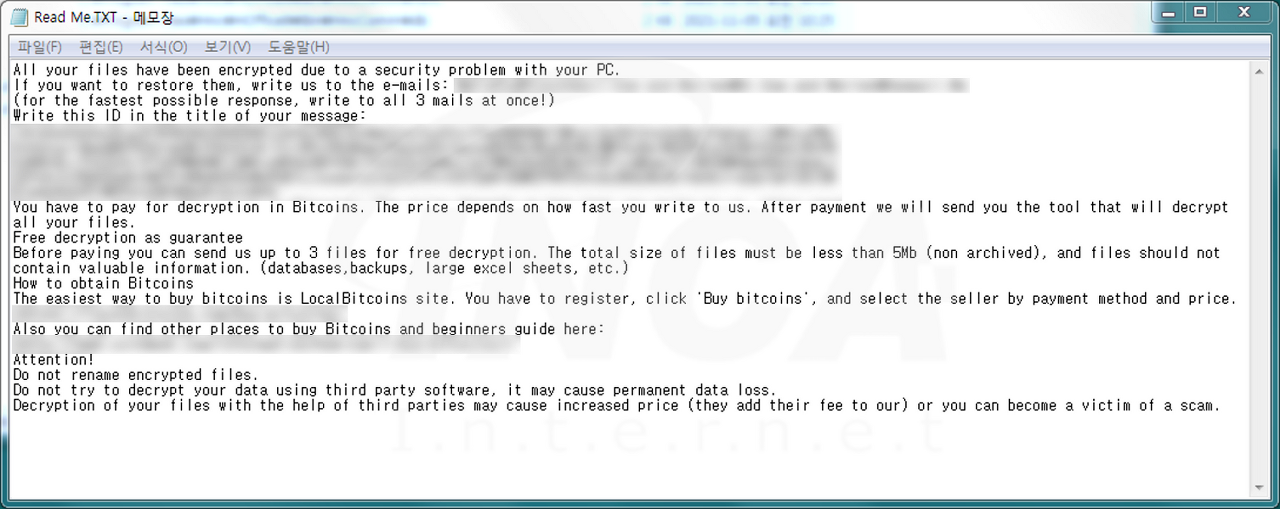

파일명에 "[랜덤 문자열].[공격자 메일]" 확장자를 추가하고 "Read Me.TXT"라는 랜섬노트를 생성하는 "Scarab" 랜섬웨어가 발견됐다. 해당 랜섬웨어는 자가 복제 후 파일을 암호화하며 시스템 복원을 무력화한다. 또한, 암호화가 완료되면 원본 샘플을 자가 삭제한다.

Zachacked 랜섬웨어

파일명에 ".ZACHACKED" 확장자를 추가하고 [그림 23]의 랜섬노트를 실행하는 "Zachacked" 랜섬웨어가 발견됐다. 해당 랜섬웨어는 공격자의 C&C 서버와 연결을 시도한다.

Lorenz 랜섬웨어

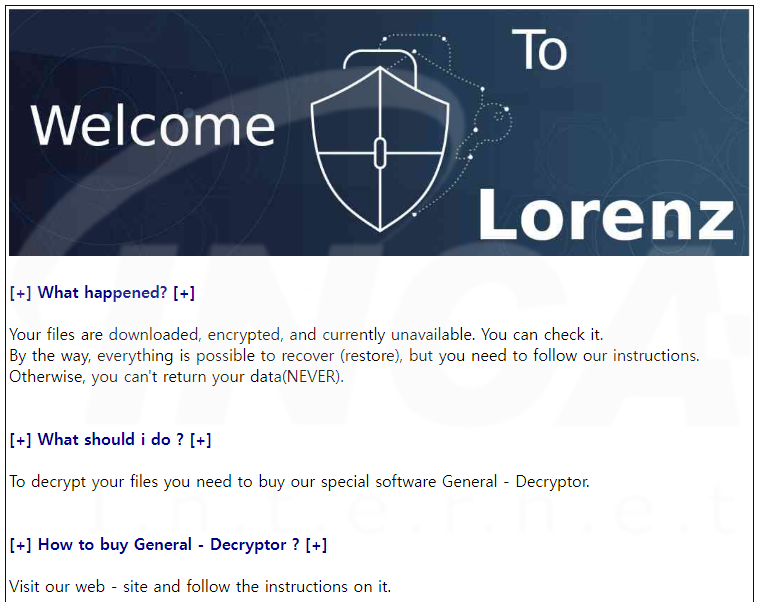

파일명에 ".Lorenz.sz40" 확장자를 추가하고 "HRLP_SECURITY_EVENT.html"라는 랜섬노트를 생성하는 "Lorenz" 랜섬웨어의 변종이 발견됐다. 해당 랜섬웨어는 바탕 화면 배경을 변경한다.

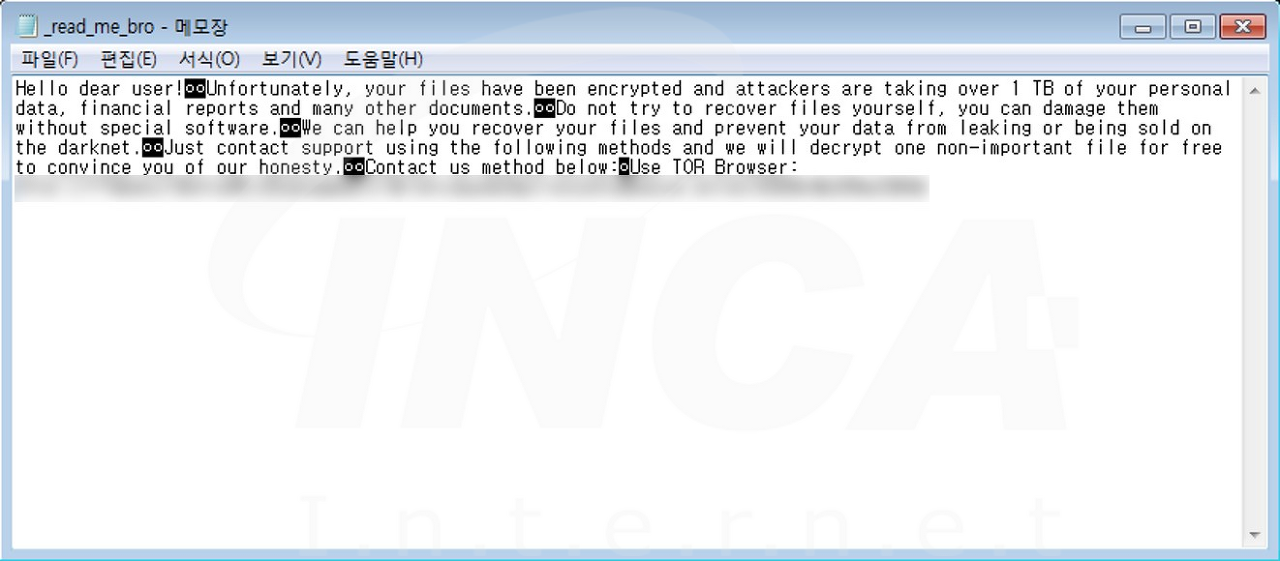

BoomBye 랜섬웨어

파일명에 ".boombye" 확장자를 추가하고 "_read_me_bro.txt"라는 랜섬노트를 생성하는 "boombye" 랜섬웨어가 발견됐다.

12월

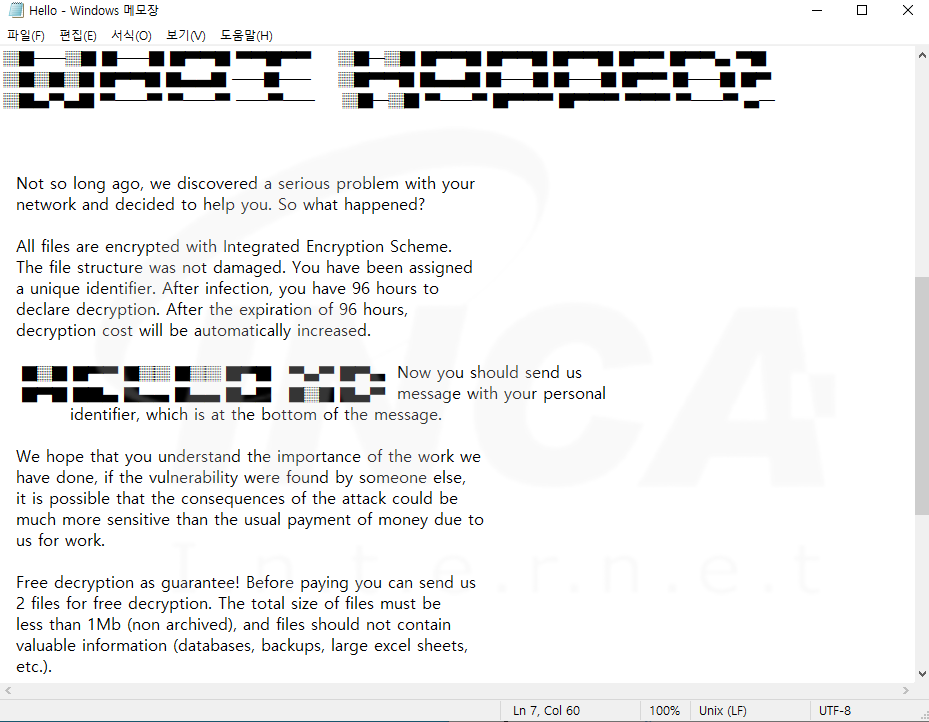

Hello 랜섬웨어

파일명에 ".hello" 확장자를 추가하고 "Hello.txt"라는 랜섬노트를 생성하는 "Hello" 랜섬웨어가 발견됐다. 해당 랜섬웨어는 시스템 복원을 무력화한다.

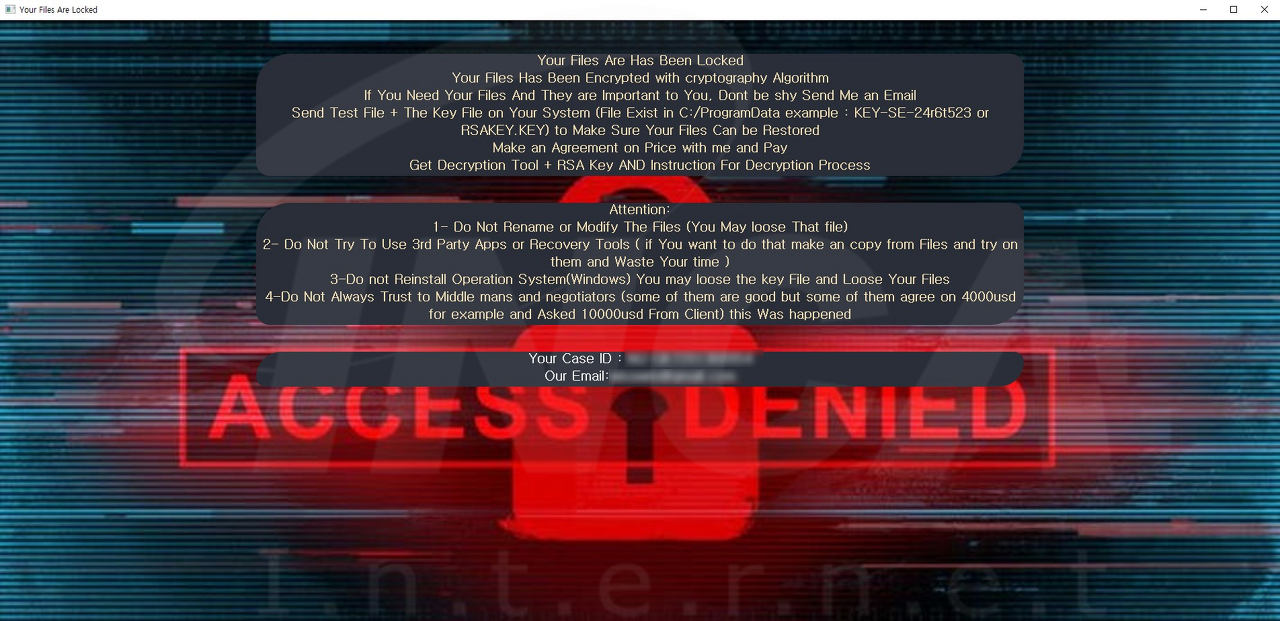

VoidCrypt 랜섬웨어

파일명에 ",(키 값)(공격자 메일).wixawm" 확장자를 추가하고 "Decryption-Guide.txt"라는 랜섬노트를 생성하는 "VoidCrypt" 랜섬웨어가 발견됐다. 해당 랜섬웨어는 공격자의 C&C 서버에 연결을 시도하며 특정 서비스를 종료한다.

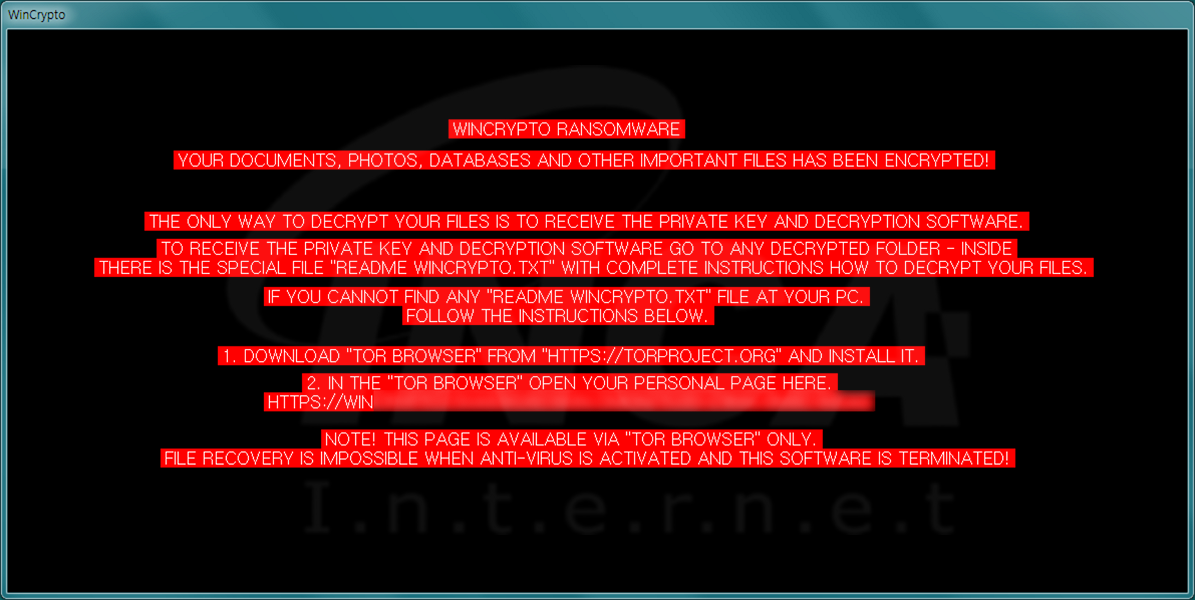

WinCrypto 랜섬웨어

파일명에 ".wincrypto" 확장자를 추가하고 "README WINCRYPTO.txt"라는 랜섬노트를 생성하는 "WinCrypto" 랜섬웨어가 발견됐다.

TellYouThePass 랜섬웨어

파일명에 ".locked" 확장자를 추가하고 "README.html"라는 랜섬노트를 생성하는 "TellYouThePass" 랜섬웨어가 발견됐다. 해당 랜섬웨어는 공격자의 C&C 서버에 연결을 시도하며 특정 프로세스의 실행을 차단한다.

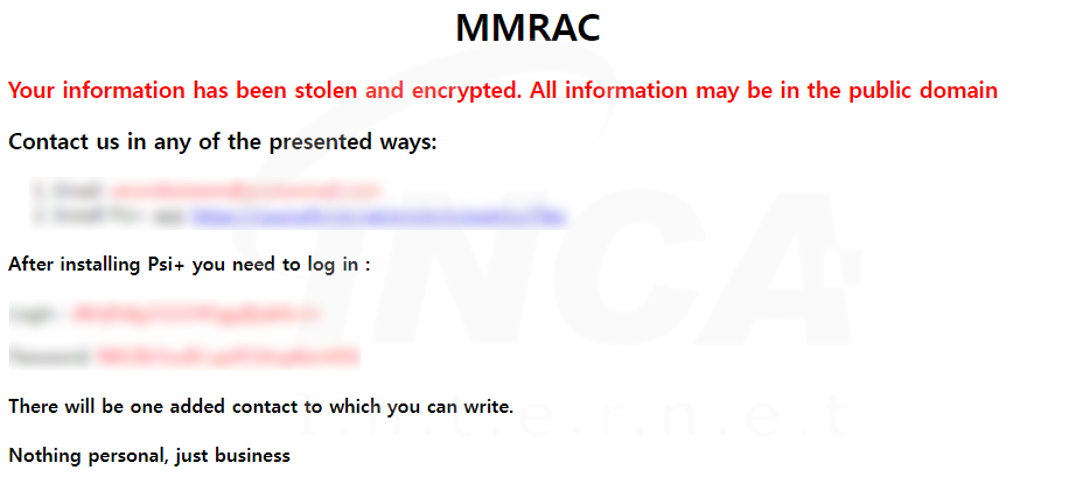

MRAC 랜섬웨어

파일명에 ".MRAC" 확장자를 추가하고 "MRACReadMe.html"라는 랜섬노트를 생성하는 "MRAC" 랜섬웨어가 발견됐다. 해당 랜섬웨어는 시스템 복원을 무력화하고 특정 프로세스의 실행 차단 및 특정 서비스를 종료한다.

'동향 리포트 > 년간 동향 리포트' 카테고리의 다른 글

| 2022년 상반기 랜섬웨어 동향 보고서 (0) | 2022.07.15 |

|---|---|

| 2022 사이버 보안 전망 (0) | 2022.02.22 |

| 2021년 상반기 랜섬웨어 동향 (0) | 2021.07.19 |

| [최신동향] 2021년 사이버 보안 전망 (0) | 2021.01.12 |

| [발표]2013년 사례분석을 통한 2014년 보안위협 예측 (0) | 2013.11.29 |