1. 랜섬웨어 통계

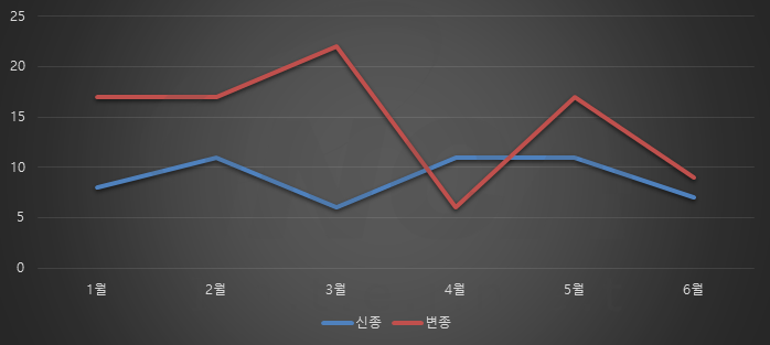

2022년 상반기(1월 1일 ~ 6월 30일) 동안 잉카인터넷 대응팀은 랜섬웨어 신•변종 현황을 조사하였으며, 하반기에 발견된 신•변종 랜섬웨어의 건수는 [그림 1]과 같다. 상반기에는 월 평균 23건의 랜섬웨어가 발견됐으며 이 중, 신종과 변종 랜섬웨어는 각각 2월과 3월에 가장 많이 발견됐다.

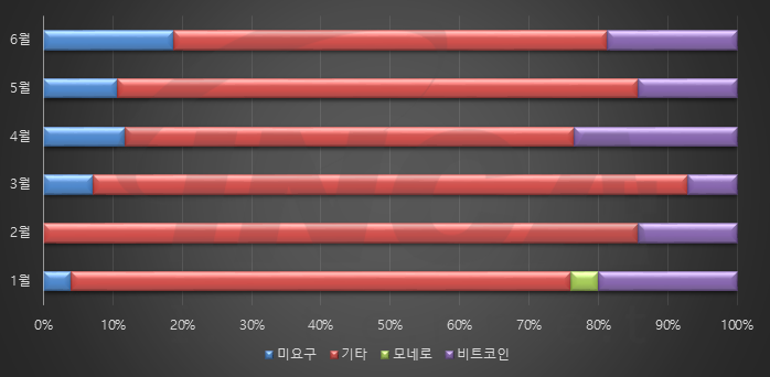

2022년 상반기(1월 1일 ~ 6월 30일) 동안 월별로 랜섬웨어가 요구한 랜섬머니를 조사했을 때 주로 비트코인(BTC) 요구가 많았고, 모네로(XMR)나 랜섬머니를 요구하지 않는 경우는 매월 낮은 비율을 차지했다.

2022년 상반기(1월 1일 ~ 6월 30일) 동안 랜섬웨어가 요구한 랜섬머니를 조사했을 때 비트코인(BTC) 요구가 15%로 가장 많았고, 랜섬머니를 요구하지 않는 경우와 모네로(XMR)를 요구하는 경우는 각각 8%와 1% 비율을 차지했다. 추가로 가장 많은 비율을 차지한 기타 항목에는 랜섬머니 지불을 위해 웹사이트 접속을 유도하거나 공격자의 메일로 연락하도록 하는 방법이 주를 이루며, 이 외에도 공격자가 생성한 디스코드 채팅 방에서 연락을 취하는 방법 등을 포함한다.

2022년 상반기(1월 1일 ~ 6월 30일) 동안의 신•변종 랜섬웨어는 아래 표와 같고, 신종은 푸른색, 변종은 붉은색으로 표시했다. 이외에 표시된 색상은 하반기 내 신•변종이 5건 이상인 랜섬웨어이다.

2. 신/변종 랜섬웨어

1월

PyCryptor 랜섬웨어

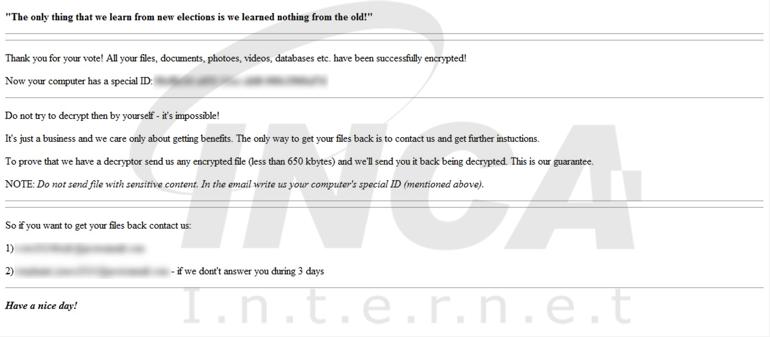

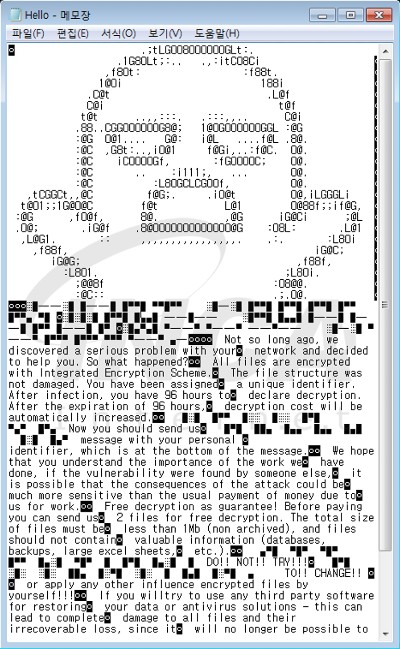

파일명에 ".CRYPT" 확장자를 추가하고 "README.txt"와 [그림 5]의 랜섬노트를 실행하는 "PyCryptor" 랜섬웨어가 발견됐다. 해당 랜섬웨어는 공격자의 C&C 서버에 연결을 시도한다.

SFile 랜섬웨어

파일명에 ".XML.AFR-6fyvilv" 확장자를 추가하고 "readme_to AFR.log.txt"라는 랜섬노트를 생성하는 "SFile" 랜섬웨어의 변종이 발견됐다.

EvilCrypt 랜섬웨어

파일명에 "-Locked" 확장자를 추가하고 [그림 7]의 랜섬노트를 실행하는 "EvilCrypt" 랜섬웨어가 발견됐다. 해당 랜섬웨어는 작업 관리자를 무력화시킨다.

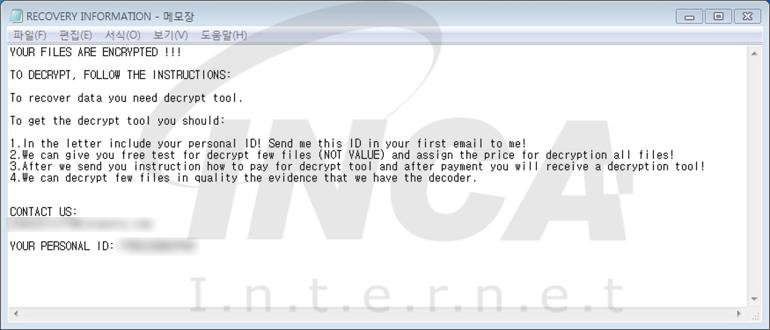

Exploit 랜섬웨어

파일명에 “.exploit" 확장자를 추가하고 "RECOVERY INFORMATION.txt"라는 랜섬노트를 생성하는 "Exploit" 랜섬웨어가 발견됐다.

2월

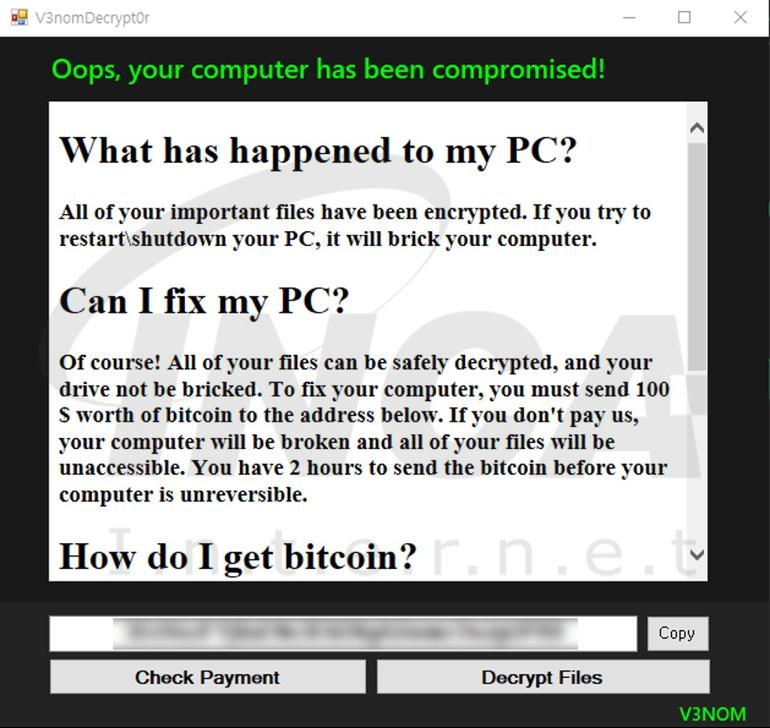

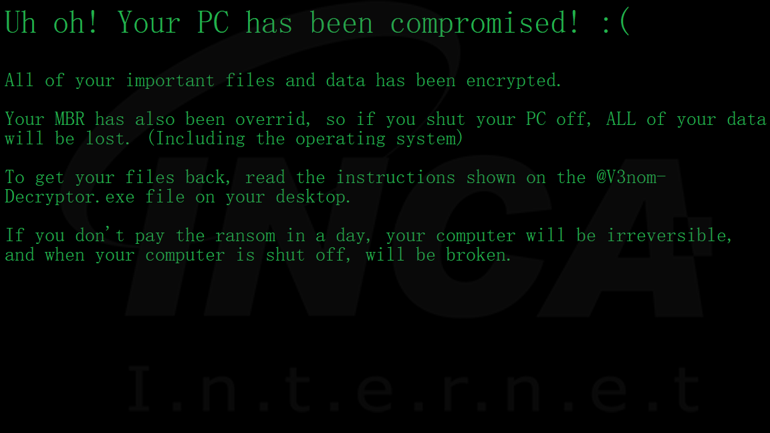

Venom 랜섬웨어

파일명에 ".V3NOM" 확장자를 추가하고 "VenomD3crypt0r.exe"라는 랜섬노트를 실행하는 "Venom" 랜섬웨어가 발견됐다. 해당 랜섬웨어는 공격자의 C&C 서버로 연결을 시도하고, [그림 10]과 같이 바탕화면의 배경을 변경한다.

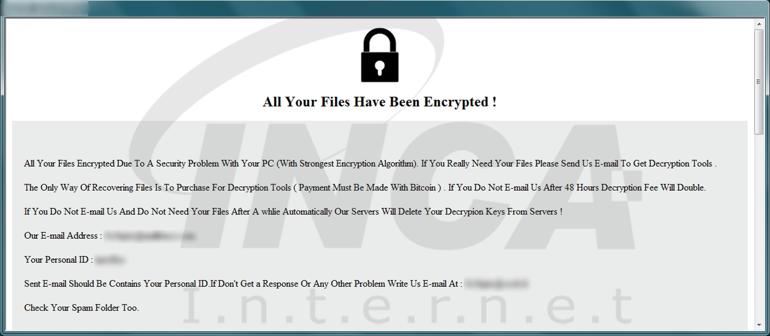

Scorpio 랜섬웨어

파일명에 ".확장자[ID=사용자 ID-Mail=공격자 메일].L2av" 확장자를 추가하고 [그림 11]의 랜섬노트를 생성하는 "Scorpio" 랜섬웨어가 발견됐다. 해당 랜섬웨어는 시스템 복원을 무력화하고 특정 프로세스의 실행을 차단한다. 또한, 자동 실행을 위해 작업 스케줄러와 레지스트리에 등록한다.

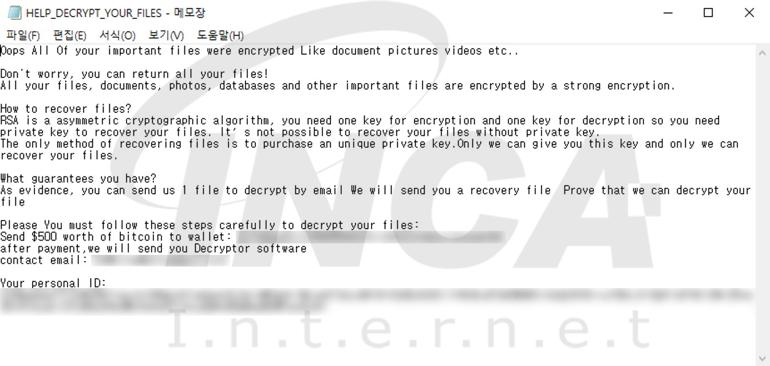

LockDown 랜섬웨어

파일명에 ".cantopen" 확장자를 추가하고 "HELP_DECRYPT_YOUR_FILES.txt"라는 랜섬노트를 생성하는 "LockDown" 랜섬웨어가 발견됐다. 해당 랜섬웨어는 시스템의 복원을 무력화한다.

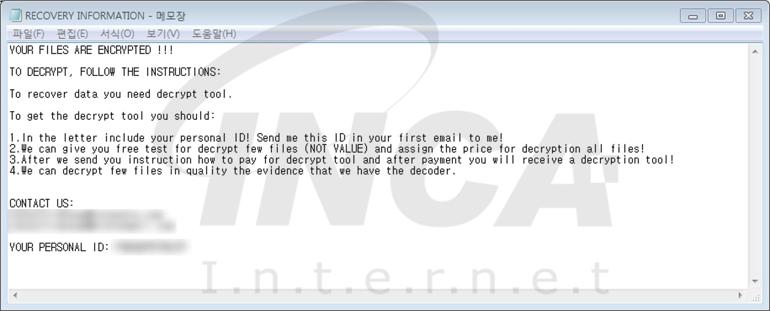

TargetCompany 랜섬웨어

파일명에 ".consultransom" 확장자를 추가하고 “RECOVERY INFORMATION.txt"라는 랜섬노트를 생성하는 "TargetCompany" 랜섬웨어가 발견됐다.

3월

Encry 랜섬웨어

파일명에 ".[공격자 메일].encryptedJB" 확장자를 추가하고 "read_me.html"라는 랜섬노트를 생성하는 "Encry" 랜섬웨어가 발견됐다.

Pandora 랜섬웨어

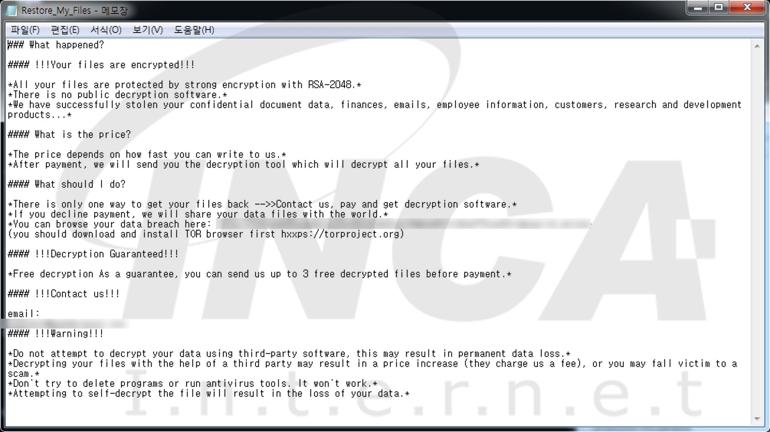

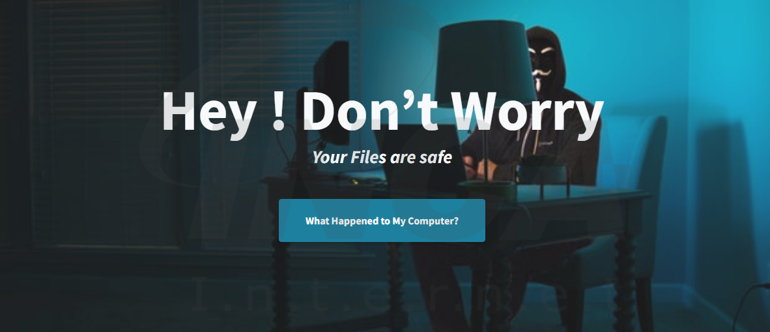

파일명에 ".pandora" 확장자를 추가하고 "Restore_My_Files.txt"라는 랜섬노트를 생성하는 "Pandora" 랜섬웨어가 발견됐다. 해당 랜섬웨어는 시스템의 복원을 무력화한다.

Acepy 랜섬웨어

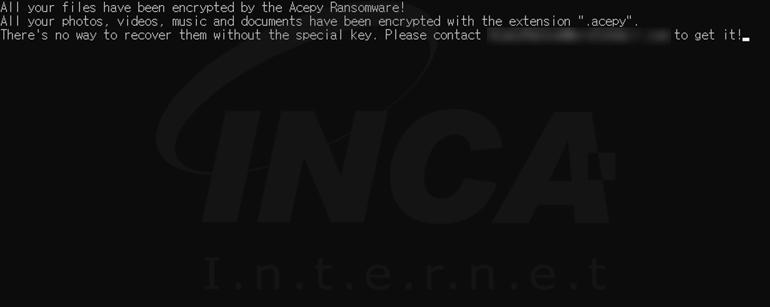

파일명에 ".acepy" 확장자를 추가하고 "[샘플 파일].exe"라는 랜섬노트를 실행하는 "Acepy" 랜섬웨어가 발견됐다.

AntiWar 랜섬웨어

파일명에 ".putinwillburninhell" 확장자를 추가하고 "RUSSKIJ VOENNIJ KORABL IDI NAHUJ.html"라는 랜섬노트를 생성하는 "AntiWar" 랜섬웨어가 발견됐다.

GoodWill 랜섬웨어

파일명에 ".dgwill" 확장자를 추가하고 "index.html"라는 랜섬노트를 생성하는 "GoodWill" 랜섬웨어가 발견됐다.

4월

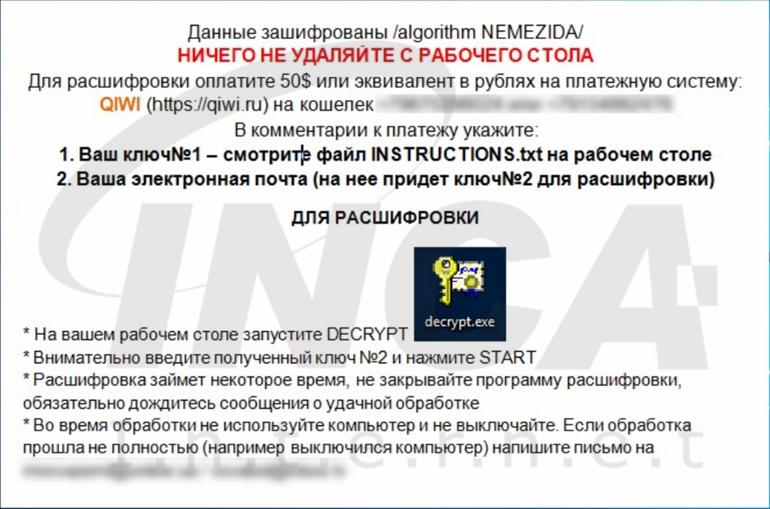

Vovabol 랜섬웨어

확장자를 변경하지 않고 "INSTRUCTIONS.txt"라는 랜섬노트를 생성하는 "Vovabol" 랜섬웨어가 발견됐다. 해당 랜섬웨어는 특정 프로세스 실행을 차단하고, 공격자의 C&C 서버에 연결을 시도한다. 또한, [그림 20]과 같이 바탕화면의 배경을 변경한다.

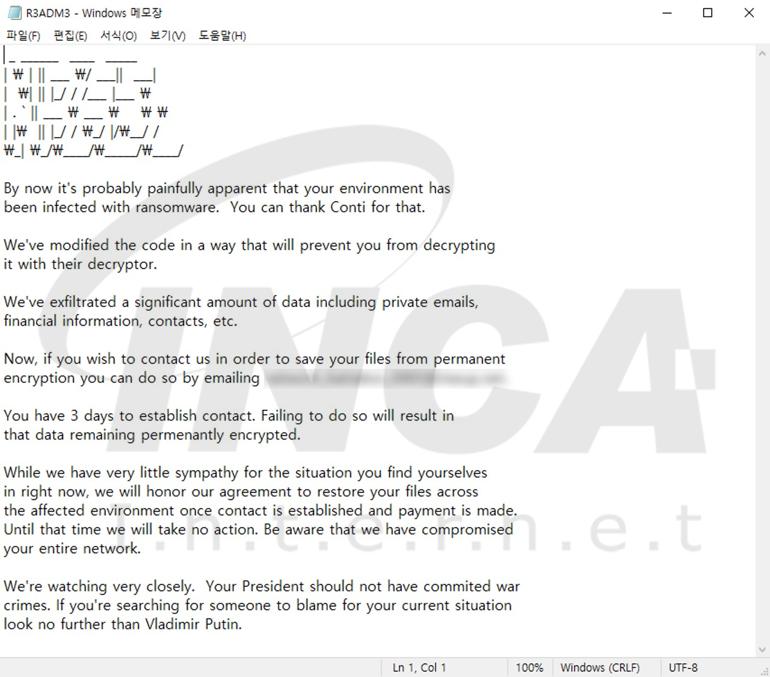

NB65 랜섬웨어

파일명에 “.NB65” 확장자를 추가하고 “R3ADM3.txt”라는 랜섬노트를 생성하는 “NB65” 랜섬웨어가 발견됐다. 해당 랜섬웨어는 시스템 복원을 무력화한다.

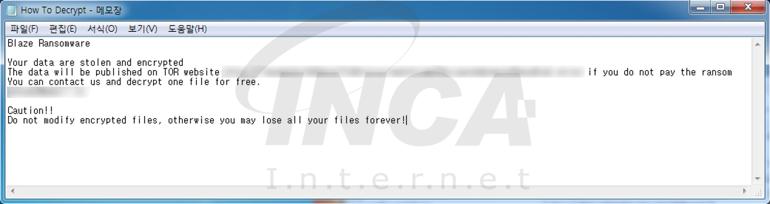

Blaze 랜섬웨어

파일명에 “.blaze” 확장자를 추가하고 “How To Decrypt.txt”라는 랜섬노트를 생성하는 “Blaze” 랜섬웨어가 발견됐다. 해당 랜섬웨어는 시스템 복원을 무력화한다.

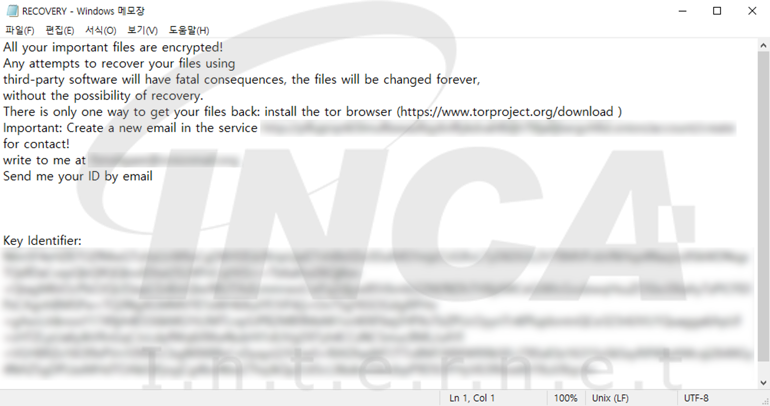

Trins 랜섬웨어

파일명에 ".trins" 확장자를 추가하고 "RECOVERY.txt"라는 랜섬노트를 생성하는 "Trins" 랜섬웨어가 발견됐다. 해당 랜섬웨어는 특정 프로세스의 실행을 차단한다.

5월

ONYX 랜섬웨어

파일명에 “.ampkcz" 확장자를 추가하고 “readme.txt”라는 랜섬노트를 생성하는 "ONYX" 랜섬웨어가 발견됐다.

Royal25 랜섬웨어

파일명에 ".[랜덤 문자열]" 확장자를 추가하고 “=_THIS_TO_FIX_SUTa.html”이라는 랜섬노트를 생성하는 "Royal25" 랜섬웨어가 발견됐다.

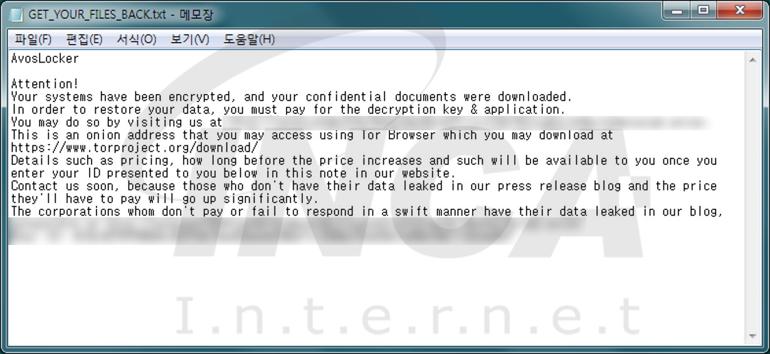

AvosLocker 랜섬웨어

파일명에 ".avos2" 확장자를 추가하고 "GET_YOUR_FILES_BACK.txt"라는 랜섬노트를 생성하는 "AvosLocker" 랜섬웨어의 변종이 발견됐다. 해당 랜섬웨어는 시스템 복원을 무력화한다.

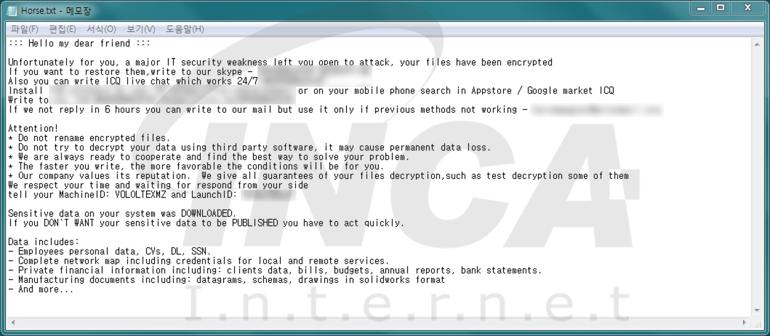

Sojusz 랜섬웨어

파일명에 ".[사용자 ID].[spanielearslook].likeoldboobs" 확장자를 추가하고 "Horse.txt"라는 랜섬노트를 생성하는 "Sojusz" 랜섬웨어가 발견됐다. 해당 랜섬웨어는 시스템 복원을 무력화한다.

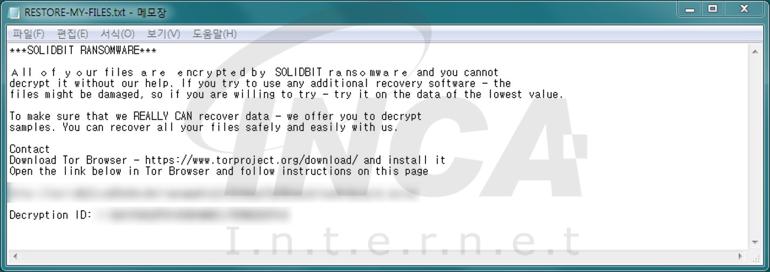

SolidBit 랜섬웨어

파일명에 ".solidbit" 확장자를 추가하고 "RESTORE-MY-FILES.txt"라는 랜섬노트를 생성하는 "SolidBit" 랜섬웨어가 발견됐다.

6월

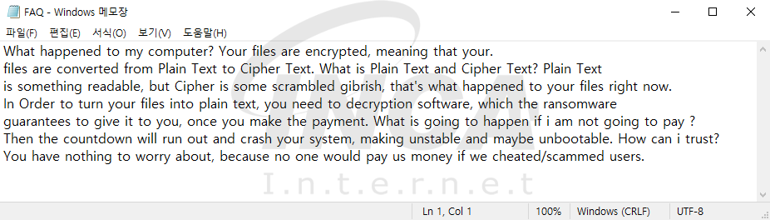

PoliceRecords 랜섬웨어

파일명에 ".CRYPT" 확장자를 추가하고 "FAQ.txt"라는 랜섬노트를 생성하고, [그림 30]의 랜섬노트를 실행"PoliceRecords" 랜섬웨어가 발견됐다.

HelloXD 랜섬웨어

파일명에 “.hello" 확장자를 추가하고 "Hello.txt"라는 랜섬노트를 생성하는 "HelloXD" 랜섬웨어의 변종이 발견됐다. 해당 랜섬웨어는 시스템 복원을 무력화한다.

Hakbit 랜섬웨어

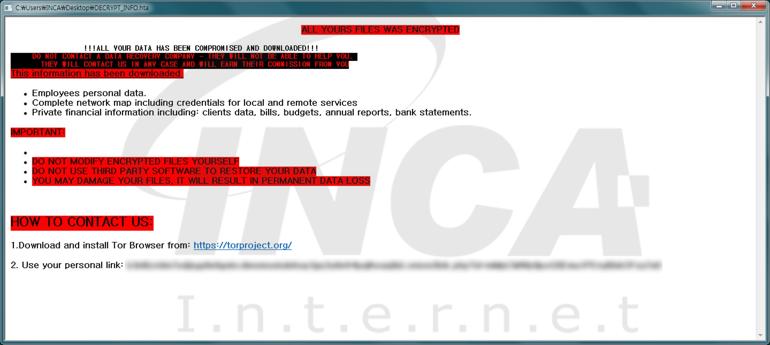

파일명에 ".cmblabs" 확장자를 추가하고 "DECRYPT_INFO.txt"라는 랜섬노트를 생성하는 "Hakbit" 랜섬웨어의 변종이 발견됐다. 해당 랜섬웨어는 특정 프로세스 실행을 차단하고, 특정 서비스를 종료한다. 또한, 시스템 복원을 무력화한다.

BlueSky 랜섬웨어

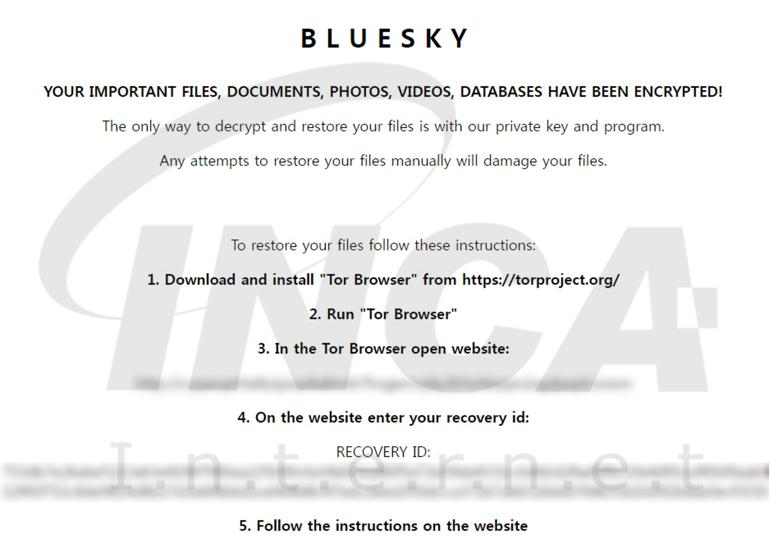

파일명에 ".bluesky" 확장자를 추가하고 "# DECRYPT FILES BLUESKY #.txt" 및 “# DECRYPT FILES BLUESKY #.html”이라는 랜섬노트를 생성하는 "BlueSky" 랜섬웨어가 발견됐다.

'동향 리포트 > 년간 동향 리포트' 카테고리의 다른 글

| 2023년 상반기 랜섬웨어 동향 보고서 (0) | 2023.07.12 |

|---|---|

| 2022년 하반기 랜섬웨어 동향 보고서 (0) | 2023.01.11 |

| 2022 사이버 보안 전망 (0) | 2022.02.22 |

| 2021년 하반기 랜섬웨어 동향 (0) | 2022.01.12 |

| 2021년 상반기 랜섬웨어 동향 (0) | 2021.07.19 |