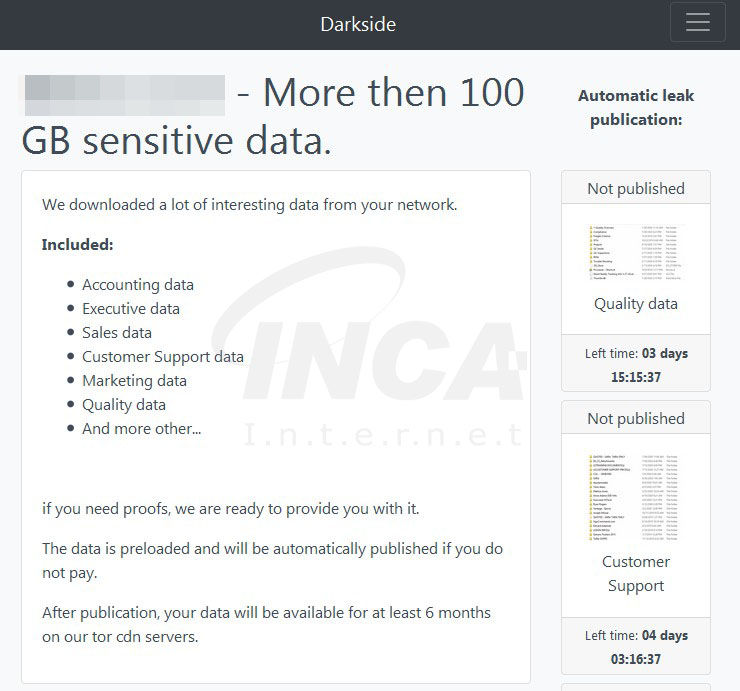

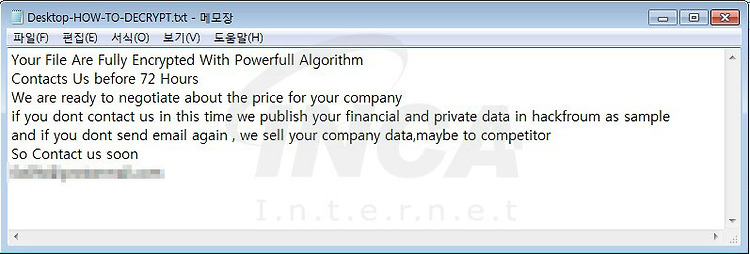

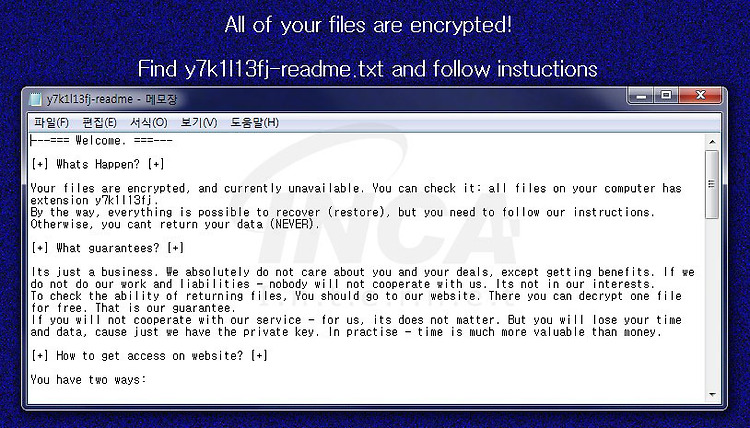

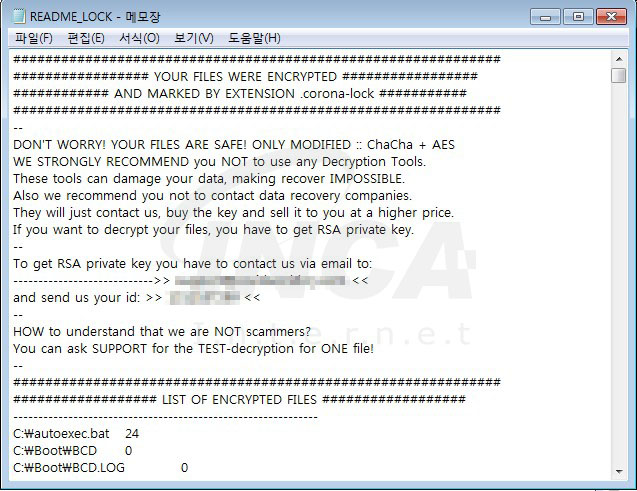

DarkSide Ransomware 감염 주의 최근 ‘DarkSide’ 랜섬웨어가 발견되었다. Darkside 랜섬웨어의 웹 사이트에는 해당 랜섬웨어에 감염된 기업에 대한 민감한 정보를 탈취하고 금전을 지불하지 않을 경우 민감한 정보를 공개한다는 내용이 적혀있다. 하지만 분석한 랜섬웨어 파일에서는 정보 탈취에 대한 코드는 존재하지 않지만 파일 암호화 동작은 수행하기 때문에 사용자의 주의가 필요하다. 이번 보고서에서는 ‘DarkSide 랜섬웨어’의 주요 악성 동작에 대해 알아본다. ‘DarkSide’ 랜섬웨어는 아래 [표 1]와 같이 특정 프로세스에 대해 종료를 먼저 진행하고, 기본적인 시스템 관련 파일 및 폴더와 특정 확장자를 제외한 모든 파일에 대해 암호화를 진행한 뒤 랜덤명의 확장자를 덧붙인다. 그리..