Salam 랜섬웨어 주의!

지난 7월 말, Salam 랜섬웨어가 등장하였다. 해당 랜섬웨어는 일반적인 랜섬웨어와 유사하게 문서나 이미지 파일과 같은 특정 확장자에 대해 암호화 동작을 수행하므로 기업 및 개인 사용자의 주의가 요구된다.

이번 보고서에서는 Salam 랜섬웨어의 동작에 대해 알아보고자 한다.

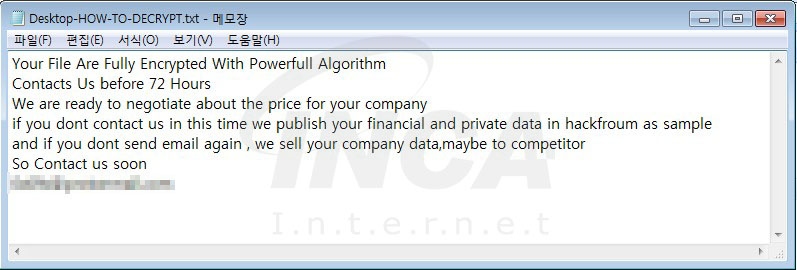

해당 랜섬웨어는 악성동작이 모두 끝나면 악성 파일이 존재하던 경로에 “최종 경로-HOW-TO-DECRYPT”라는 이름의 랜섬 노트를 생성한다.

아래의 이미지와 같이, 특정 디렉토리를 제외하고 고정 드라이브에 대해 암호화 동작을 수행한다.

또한, [표 1]와 같이 특정 확정자 파일에 대하여 암호화 동작을 수행한다.

암호화가 되면 파일명은 “파일명.확장자.ment” 로 변경된다.

암호화 동작이 끝나면, 하기와 같이 안전모드 및 볼륨 섀도우 복사본을 삭제하고, 사용자 pc를 재부팅한다.

이번 보고서에서 알아본 Salam 랜섬웨어는 특정 폴더와 확장자에 대하여 암호화 동작을 수행하며, 볼륨 섀도우 복사본 및 안전모드 부팅을 삭제하여 복구를 어렵도록 하기에 주의가 필요하다. 랜섬웨어 피해를 최소한으로 예방하기 위해서는 백신 제품을 설치하고 웹 브라우저를 항상 최신버전으로 업데이트 해야한다. 또한 중요한 자료는 별도로 백업해 보관하여야 한다.

'분석 정보 > 랜섬웨어 분석 정보' 카테고리의 다른 글

| [랜섬웨어 분석] Saturn 랜섬웨어 (0) | 2020.08.24 |

|---|---|

| [랜섬웨어 분석] DarkSide 랜섬웨어 (0) | 2020.08.14 |

| [랜섬웨어 분석] Silvertor 랜섬웨어 (0) | 2020.08.11 |

| [랜섬웨어 분석] Try2Cry 랜섬웨어 (0) | 2020.07.31 |

| [랜섬웨어 분석] Exorcist 랜섬웨어 (0) | 2020.07.28 |