3월 랜섬웨어 동향 및 Rapid 랜섬웨어 분석보고서

1. 3월 랜섬웨어 동향

2019년 3월(3월 01일 ~ 3월 31일) 한 달 간 랜섬웨어 동향을 조사한 결과, 국내에서는 GandCrab 랜섬웨어가 다양한 유포방식을 통해 국내 사용자들에게 피해를 입혔고, 해외에서는 미국의 잭슨 카운티가 랜섬웨어 공격을 받아 정부 업무가 마비되는 사건이 있었으며, 세계 최대 알루미늄 제조사인 노르웨이의 Norsk Hydro 회사가 랜섬웨어 공격을 받아 전세계 알루미늄 생산량에 영향을 준 사건이 있었다.

이번 보고서에서는 3월 국내/외 랜섬웨어 피해 사례 및 신/변종 랜섬웨어와 3월 등장한 Rapid 랜섬웨어에 대해 좀 더 자세히 알아보고자 한다.

1-1. 국내/외 랜섬웨어 피해 사례

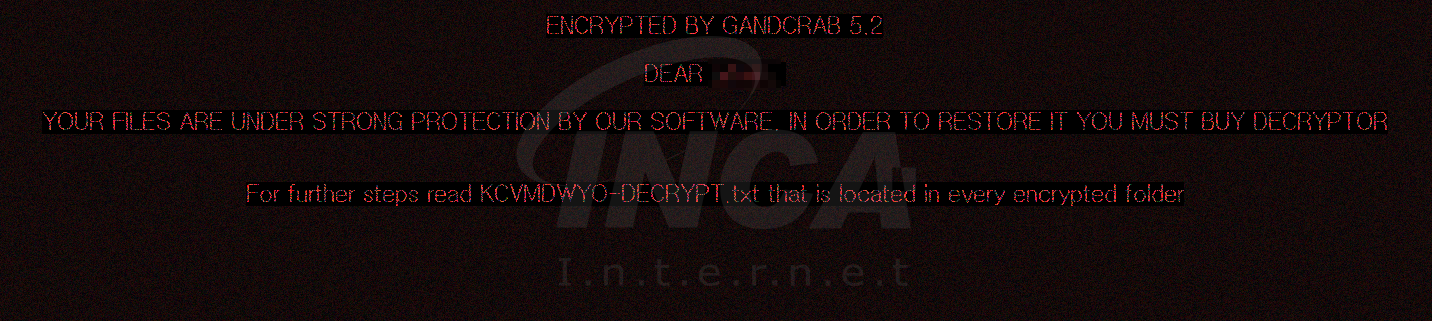

GandCrab 랜섬웨어 피해 사례

이번 달도 역시나 GandCrab 랜섬웨어는 다양한 유포방식을 통해 국내 사용자들을 괴롭혔다. 3월초에는 한국은행을 사칭해서 유포되었으며, 이후 경찰청, 헌법재판소 등을 사칭하며 주로 이메일 첨부파일 형태로 유포되었다. 이메일에 첨부된 파일은 압축파일 형태 이며, 안에 들어있는 파일이 ‘의뢰서’, ‘명예훼손 고소장’ 등 사용자들이 열어보도록 유도하는 제목으로 되어 있기 때문에 랜섬웨어에 감염 될 가능성이 높다. GandCrab 랜섬웨어는 앞으로도 지속적인 버전업과 다양한 유포방식으로 활동할 것이 예상되므로 사용자들의 각별한 주의가 필요하다.

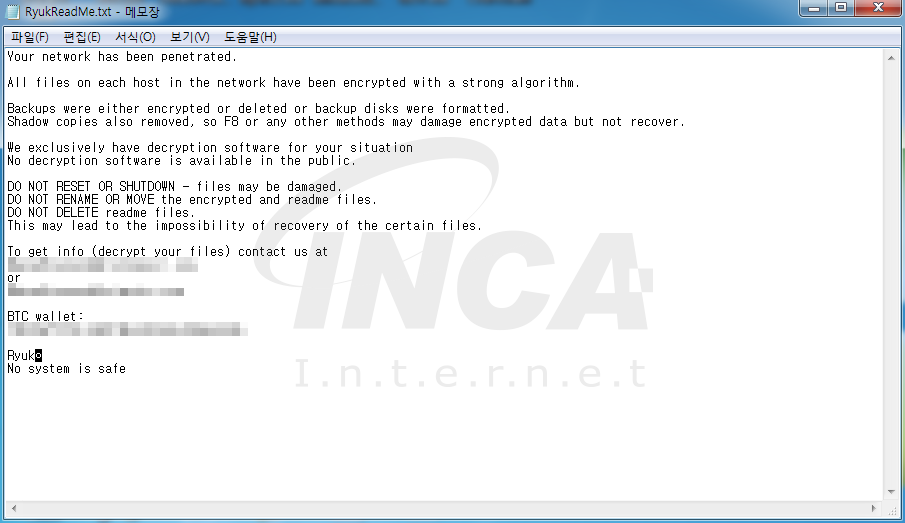

미국 잭슨 카운티, 랜섬웨어 피해 사례

3월 초, 미국 조지아 주 잭슨 카운티의 PC가 랜섬웨어 공격을 받아 정부 업무가 마비되는 사건이 있었다. 운영 시스템을제외한 잭슨 카운티 모든 PC가 영향을 받았으며, 급한 대로 종이를 사용해 업무를 진행했지만 한계가 있었다. 이에 잭슨 카운티 측은 복구에 드는 비용이 랜섬머니와 비슷하기 때문에 랜섬머니를 지불하기로 결정했다고 밝혔다. 또한, FBI는 조사과정에서 해당 사건에 사용 된 랜섬웨어는 Ryuk 랜섬웨어라고 밝혔다.

노르웨이 Norsk Hydro 회사 랜섬웨어 피해 사례

3월 중순, 노르웨이의 알루미늄 생산 업체인 Norsk Hydro 가 랜섬웨어 공격을 당했다. 랜섬웨어 공격을 받은 뒤 전 세계 네트워크가 다운되어 거의 대부분의 공장을 수동으로 처리했기 때문에 전세계 알루미늄 생산량에 영향을 준 것으로 알려졌다. 영향을 준 랜섬웨어는 LockerGoga 랜섬웨어로 지난 1월에도 프랑스에 있는 Altran Technologies 회사에 피해를 입힌 적이 있으며, 최근에는 미국의 화학 기업 두 곳에 피해를 준 사실도 알려졌다.

1-2. 신종 및 변종 랜섬웨어

Yatron 랜섬웨어

3월 중순 발견된 Yatron 랜섬웨어는 서비스형 랜섬웨어 이며, SMB 취약점 공격 도구로 알려진 이터널블루(EternalBlue)를 사용한다고 알려졌다. 이터널블루를 이용한 공격은 네트워크를 통해 SMB 취약점이 존재하는 다른 시스템을 감염시키고, 빠른 속도로 확산될 수 있기 때문에 사용자의 각별한 주의가 필요하다. Yatron 랜섬웨어는 암호화 후 .Yatron 확장자를 덧붙이며 네트워크, P2P 파일 공유 프로그램, USB 등을 통해 전파를 시도한다.

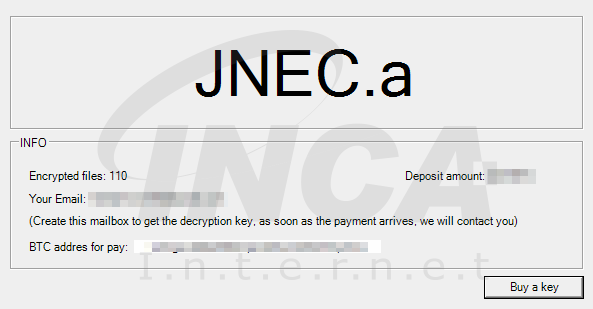

JNEC 랜섬웨어

3월 말, 발견된 JNEC 랜섬웨어는 얼마 전 공개된 WinRAR 취약점(CVE-2018-20250)을 악용하여 유포 중 이다. WinRAR은 세계적으로 널리 쓰이는 압축프로그램 이며, 유포된 압축파일을 해제하는 것만으로도 랜섬웨어가 감염 될 수 있기 때문에 사용자들의 각별한 주의가 필요하다. JNEC 랜섬웨어는 암호화 후 .Jnec 확장자를 덧붙이며, .txt .doc .xls 등 주로 문서파일을 암호화 대상으로 한다.

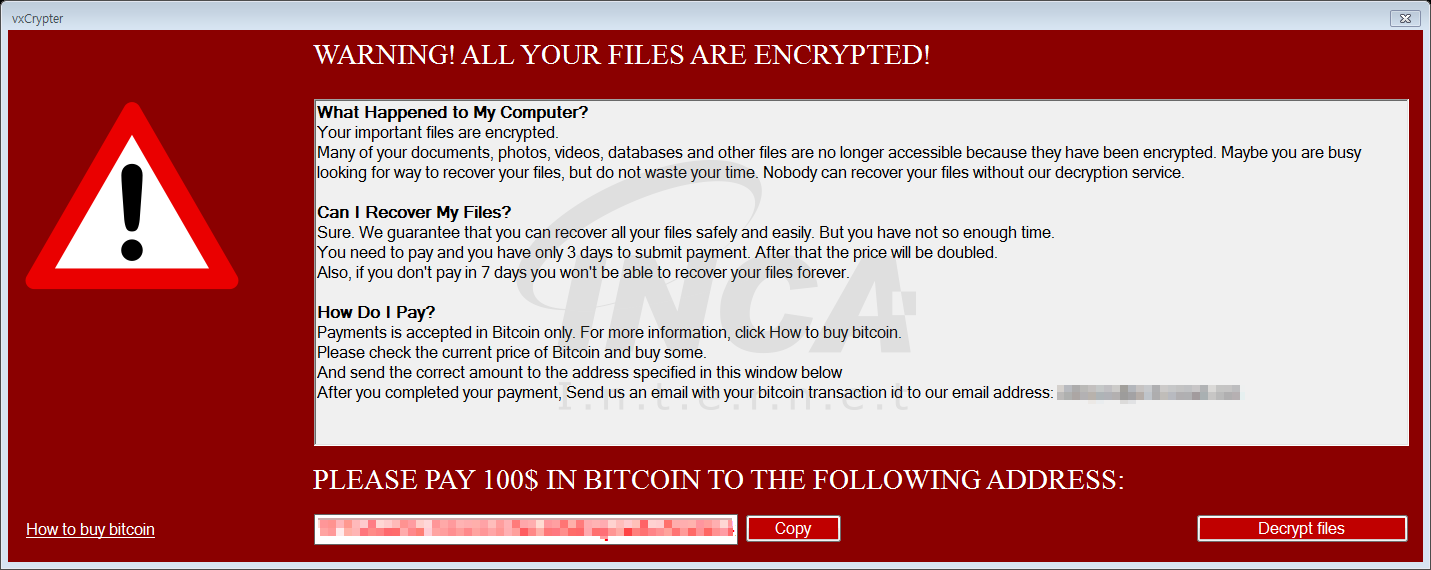

vxCrypter 랜섬웨어

3월 말, 발견된 vxCrypt 랜섬웨어는 데이터를 암호화 할 뿐 아니라, 중복파일을 삭제하는 기능을 갖고 있다. 중복파일을 삭제하는 이유에 대해서는 알려지지 않았지만, 암호화 속도를 높이기 위한 것으로 추측된다. 정확한 유포경로는 밝혀지지 않았으며, 암호화 루틴 등을 봤을 때 아직 개발중인 랜섬웨어로 추측된다. 암호화 후 .xLck라는 확장자를 덧붙이며 [그림 6] 과 같은 랜섬노트를 띄운다.

2. Rapid 랜섬웨어 분석보고서

3월 말, Rapid 랜섬웨어의 새로운 변종이 등장했다. Rapid 랜섬웨어는 지난해부터 꾸준히 변종이 등장하여 사용자들을 괴롭혔다. 최근에 발견된 변종은 암호화 후 .GILLETTE 라는 확장자를 덧붙이며, 레지스트리 및 작업스케줄러를 등록하여 랜섬웨어를 지속적으로 실행하도록 한다. 또한 암호화를 완료한 후 시스템 복원 지점을 삭제해서 복구를 어렵게 한다.

이번 보고서에서는 최근에 등장한 Rapid 랜섬웨어의 동작에 대해 알아보고자 한다.

2-1. 파일 정보

| 구분 | 내용 |

| 파일명 | [임의의 파일명].exe |

| 파일크키 | 970,752 bytes |

| 진단명 | Ransom/W32.rapid.970,752 |

| 악성동작 | 파일 암호화 |

2-2. 유포 경로

해당 랜섬웨어는 일반적인 형태의 랜섬웨어로 정확한 유포 경로는 밝혀지지 않았다.

2-3. 실행 과정

Rapid 랜섬웨어 실행 시, 자신을 특정 경로에 복제한 뒤 본격적인 동작을 시작한다. 레지스트리와 작업스케줄러를 이용하여 복제한 랜섬웨어 실행파일을 자동 실행 프로그램으로 등록한다. .GILLETTE 라는 확장자를 덧붙이며 암호화를 진행하고, 암호화 완료 후에 시스템 복원 지점을 삭제하여 복구를 어렵게 한다.

3. 악성동작

3-1. 자가 복제

랜섬웨어가 실행되면 ‘C\Users\UserName\AppData\Roaming’ 경로에 자기자신을 ‘info.exe’라는 이름으로 복제한다.

3-2. 레지스트리 등록 및 작업스케줄러 등록

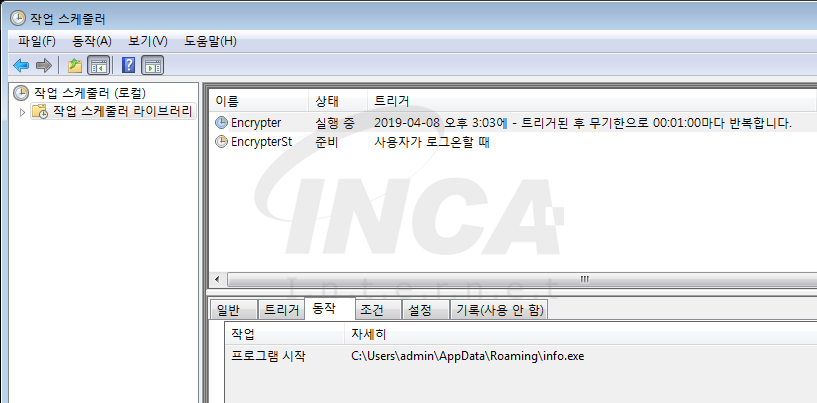

자기 자신을 복제한 파일을 ‘HKCU\Software\Microsoft\Windows\CurrentVersion\Run’ 레지스트리에 ‘Encrypter_074’ 라는 이름으로 등록하여 시스템 재부팅 후에도 자동으로 실행될 수 있도록 설정한다.

또한 복제한 파일을 작업스케줄러에 ‘Encrypter’ 라는 이름으로 등록하여 1분마다 재실행 되도록 한다.

3-3. 특정 프로세스 종료 및 암호화

암호화를 진행하기에 앞서 아래 [표 1] 과 같은 프로세스 목록을 비교하여 사용자 PC에서 실행되고 있을 경우 종료를 시도한다. 이는 암호화 동작을 좀 더 수월히 진행하기 위한 동작으로 보여진다.

또한 암호화 작업 전, 화이트 리스트 프로세스 이외의 프로세스가 실행 중이라면 강제로 종료되도록 지속해서 감시한다.

| 구분 | 내용 |

| 화이트 리스트 프로세스 | Msftesql.exe, sqlagent.exe, sqlbrowser.exe, sqlservr.exe, sqlwriter.exe, oracle.exe, ocssd.exe, dbsnmp.exe, synctime.exe, mydesktopqos.exe, agntsvc.exeisqlplussvc.exe, xfssvccon.exe, mydesktopservice.exe, ocautoupds.exe, agntsvc.exeagntsvc.exe, agntsv.exeencsvc.exe, firefoxconfig.exe, tbirdconfig.exe, ocomm.exe, mysqld.exe, mysqld-nt.exe, mysqld-opt.exe, dbeng50.exe, sqbcoreservice.exe, excel.exe, infopath.exe, msaccess.exe, mspub.exe, onenote.exe, outlook.exe, powerpnt.exe, steam.exe, thebat.exe, thebat64.exe, thunderbird.exe, visio.exe, winword.exe, wordpad.exe, taskmgr.exe |

[표 1] 종료 대상 프로세스 목록

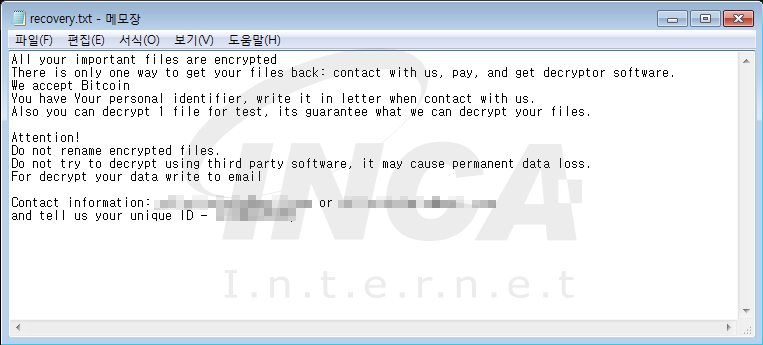

해당 랜섬웨어는 문서파일(.doc, .hwp 등), 실행파일(.exe) 을 포함하여 모든 파일을 암호화 한다. 암호화 한 뒤 [그림 11] 과 같이 .GILLETTE 확장자를 덧붙이고, 암호화를 완료한 폴더에 ‘Decrypt DATA.txt’ 라는 이름의 랜섬노트를 생성한다.

3-4. 시스템 복원 지점 삭제

암호화 작업 완료 후 볼륨 섀도우 복사본을 삭제하고 시스템 복원 기능을 무력화 한다.

4. 결론

Rapid 랜섬웨어는 작년부터 꾸준히 변종이 등장하고 있기 때문에 앞으로도 새로운 방식의 변종이 등장할 가능성이 있다. 또한, 정확한 유포경로가 불확실하고, 모든 파일을 암호화 대상으로 하기 때문에 사용자들은 평소 PC 사용에 있어서 주의를 기울여야 한다.

랜섬웨어의 피해를 최소한으로 예방하기 위해서는 발신지가 불분명한 링크나 첨부파일을 함부로 열어보아서는 안되며, 새로 추가 된 윈도우 보안 업데이트를 확인 할 것을 권고한다. 또한 중요한 자료는 별도로 백업해 보관하여야 한다.

상기 악성코드는 잉카인터넷 안티바이러스 제품 TACHYON Internet Security 5.0 에서 진단 및 치료가 가능하다.

'동향 리포트 > 월간 동향 리포트' 카테고리의 다른 글

| [월간동향]2019년 4월 악성코드 통계 (0) | 2019.05.17 |

|---|---|

| [월간동향]2019년 3월 악성코드 통계 (0) | 2019.04.11 |

| 2월 랜섬웨어 동향 및 Outsider 랜섬웨어 분석보고서 (0) | 2019.03.15 |

| [월간동향]2019년 2월 악성코드 통계 (0) | 2019.03.06 |

| 1월 랜섬웨어 동향 및 RickRoll Locker 랜섬웨어 (0) | 2019.02.22 |