4월 랜섬웨어 동향 및 BigBobRoss 랜섬웨어 분석보고서

1. 4월 랜섬웨어 동향

2019년 4월(4월 01일 ~ 4월 30일) 한 달 간 랜섬웨어 동향을 조사한 결과, 국내에서는 새롭게 등장한 Sodinokibi 랜섬웨어가 다양한 유포방식을 통해 국내 사용자들에게 피해를 입혔고, 해외에서는 미국 플로리다의 스튜어트시에서 트릭봇과 연계된 랜섬웨어 공격이 있었으며, 미국 노스캐롤라이나 그린빌은 도시 네트워크망이 랜섬웨어 공격을 받아 업무가 마비되는 사건이 있었다.

이번 보고서에서는 4월 국내/외 랜섬웨어 피해 사례 및 신/변종 랜섬웨어와 4월 등장한 BogBobRoss 랜섬웨어에 대해 좀 더 자세히 알아보고자 한다.

1-1. 국내/외 랜섬웨어 피해 사례

Sodinokibi 랜섬웨어 피해 사례

국내에서는 Sodinokibi 라고 불리는 새로운 랜섬웨어가 등장했다. 해당 랜섬웨어는 4월 말 처음 등장했으며, ExploitKit 을 통한 멀버타이징 방식과 더불어 메일을 통한 첨부파일 형태로 유포되고 있다. 해당 랜섬웨어는 대상이 되는 파일을 암호화 한 후 영문과 숫자로 된 랜덤 확장자를 추가하며, 아래 [그림 1]과 같이 바탕화면을 바꾼다. 불특정 다수를 대상으로 배포하기 때문에 사용자들의 각별한 주의가 필요하다.

미국 플로리다 스튜어트, 랜섬웨어 피해 사례

4월 중순, 미국 플로리다의 스튜어트시는 Ryuk 랜섬웨어 공격을 받았다. 해당 시는 트릭봇과 연계된 랜섬웨어에 감염 된 것으로 발표 했고, 랜섬머니는 지불하지 않았으며 현재 시스템 복구를 진행 중에 있다고 알려졌다. 한편, Ryuk 랜섬웨어는 지난해 말부터 특정 타겟을 대상으로 하는 표적형 공격에 주로 쓰이며, 현재까지 주로 공공기관이나 기업들의 피해사례가 많이 알려졌다.

미국 노스캐롤라이나 그린빌, 랜섬웨어 피해 사례

4월 중순, 미국 노스캐롤라이나 그린빌시는 Robbinghood 라고 불리는 랜섬웨어 공격을 받았다. 네트워크를 통해 감염된 것으로 추정했고, 확산을 막기 위해 대부분의 컴퓨터를 폐쇄하고 시청에서는 수기로 업무를 수행하였다. 해당 시는 복구를 위한 랜섬머니는 지불하지 않았다고 밝혔고, 데이터 복구 여부에 대해서는 알려지지 않았다.

1-2. 신종 및 변종 랜섬웨어

Mira 랜섬웨어

4월 초 발견된 Mira 랜섬웨어는 Rijndael 이라고 불리는 알고리즘을 이용해 파일을 암호화 하며, 암호화 후 .Mira 라는 확장자를 덧붙이며 아래 [그림 4] 와 같은 랜섬노트를 생성한다. 또한 암호화 할 때 사용한 키 정보를 암호화한 파일 내에 저장하므로, 해외 보안업체에서 해당 랜섬웨어를 분석 한 후 복호화 툴을 발표 하였다.

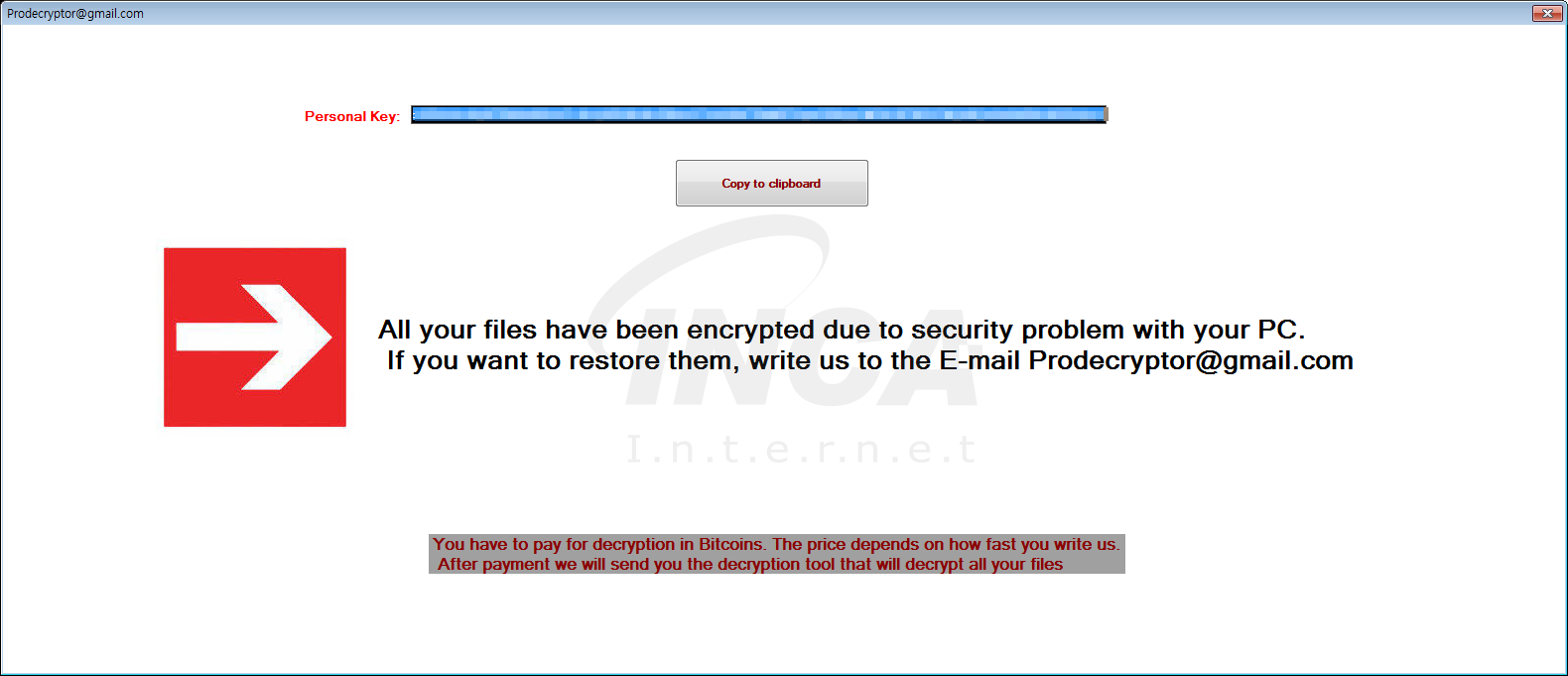

Prodecryptor 랜섬웨어

4월 말, 발견된 Prodecryptor 랜섬웨어는 Hiddentear 오픈소스로 만들어졌으며, 파일 암호화 후 .Prodecryptor 확장자를 덧붙이며, 아래 [그림 5] 와 같이 Prodecryptor@gamil.com 이라는 이름의 랜섬노트를 띄운다. 아직 정확한 유포경로는 알려지지 않았으며, 오픈소스로 이루어진 만큼 다양한 변종이 발견될 가능성이 있으므로 사용자들은 주의를 기울일 필요가 있다.

GlobeImposter 랜섬웨어

4월 말, 발견된 GlobeImposter 랜섬웨어는 2017년 말 처음 발견되어 2019년 현재까지도 꾸준히 발견되고 있는 랜섬웨어이다. 현재까지 RDP(원격 데스크톱 서비스)를 이용하거나 이메일 첨부 등 다양한 유포방식이 알려져 있다. 최근 발견된 GlobeImposter 랜섬웨어는 암호화 후 .crypt 라는 확장자를 추가하며 [그림 6] 과 같은 랜섬노트를 생성한다.

2. BogBobRoss 랜섬웨어 분석보고서

4월 중순, BigBobRoss 랜섬웨어의 새로운 변종이 등장했다. BigBobRoss 랜섬웨어는 올해 1월 처음 등장 하였으며 감염 후 이메일을 통해 연락을 취하도록 했었으나, 이번에 등장한 변종은 이메일 뿐만 아니라 텔레그램 메신저를 통해 연락을 하도록 안내하고 있다.

이번 보고서에서는 최근에 등장한 BogBobRoss 랜섬웨어에 대해 간략히 알아보고자 한다.

2-1. 파일 정보

| 구분 | 내용 |

| 파일명 | [임의의 파일명].exe |

| 파일크키 | 2,945,536 byte |

| 진단명 | Ransom/W32.Bigbobross.2,945,536 |

| 악성동작 | 파일 암호화 |

2-2. 유포 경로

해당 랜섬웨어는 일반적인 형태의 랜섬웨어로 정확한 유포 경로는 밝혀지지 않았다.

2-3. 실행 과정

BigBobRoss 랜섬웨어 실행 시, 해당 랜섬웨어는 모든 파일을 암호화 대상으로 삼는다. 대상이 되는 파일을 암호화 시키면서 [그림 7] 과 같이 [id=(임의의id값)](원본파일명).(원본확장자명).obfuscated 라는 파일명으로 변경한다. 또한 암호화를 완료한 폴더에 ‘Read Me.txt’ 라는 이름의 랜섬노트를 생성한다.

랜섬노트에는 암호화 사실과 더불어 연락 방법, 비트코인 구매 안내 등을 담고 있다. 특이한 점은 보통의 랜섬웨어는 토르 브라우저를 통한 사이트 접속이나, 이메일 주소를 통해 연락하도록 하지만, 해당 랜섬웨어는 이메일 주소 뿐 아니라 텔레그램 메신저 아이디도 함께 안내한다.

3. 결론

BigBobRoss 랜섬웨어는 올해 초 처음 등장하여 지금까지 다양한 변종이 발견 되었기 때문에 앞으로도 새로운 방식의 변종이 등장할 가능성이 있다. 또한, 정확한 유포경로가 불확실하고 모든 파일을 암호화 대상으로 하기 때문에 사용자들은 평소 PC 사용에 있어서 주의를 기울여야 한다.

랜섬웨어의 피해를 최소한으로 예방하기 위해서는 발신지가 불분명한 링크나 첨부파일을 함부로 열어보아서는 안되며, 새로 추가 된 윈도우 보안 업데이트를 확인 할 것을 권고한다. 또한 중요한 자료는 별도로 백업해 보관하여야 한다.

상기 악성코드는 잉카인터넷 안티바이러스 제품 TACHYON Internet Security 5.0 에서 진단 및 치료가 가능하다.

'동향 리포트 > 월간 동향 리포트' 카테고리의 다른 글

| 5월 랜섬웨어 동향 및 Maze 랜섬웨어 분석보고서 (0) | 2019.06.07 |

|---|---|

| [월간동향]2019년 5월 악성코드 통계 (0) | 2019.06.07 |

| [월간동향]2019년 4월 악성코드 통계 (0) | 2019.05.17 |

| [월간동향]2019년 3월 악성코드 통계 (0) | 2019.04.11 |

| 3월 랜섬웨어 동향 및 Rapid 랜섬웨어 분석보고서 (0) | 2019.04.11 |