최근 등장한 Spart 랜섬웨어

1. 개요

최근 Spart 랜섬웨어가 등장하였다. 해당 랜섬웨어 파일 사이즈가 작아 눈에 띄지 않는 것이 특징이다. 또한, 일반적인 랜섬웨어와는 다르게 확장자에 관계없이 파일을 암호화하고, 금전적인 요구를 한다. 따라서, 랜섬웨어에 감염된다면 피해가 클 것으로 예상되어 큰 주의가 필요하다.

이번 보고서에는 최근 등장한 Spart 랜섬웨어에 대해서 알아보고자 한다.

2. 분석 정보

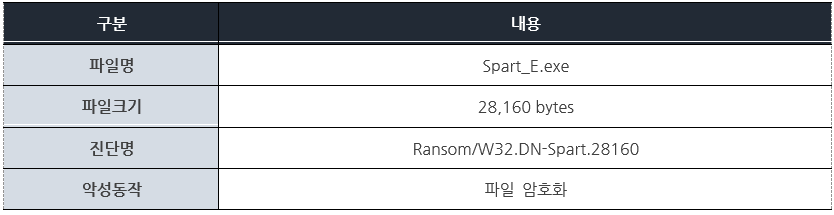

2-1. 파일 정보

2-2. 유포 경로

정확한 유포 경로는 밝혀지지 않았지만, 일반적인 랜섬웨어와 같이 이메일을 통해 유포되었을 것으로 추정된다.

2-3. 실행 과정

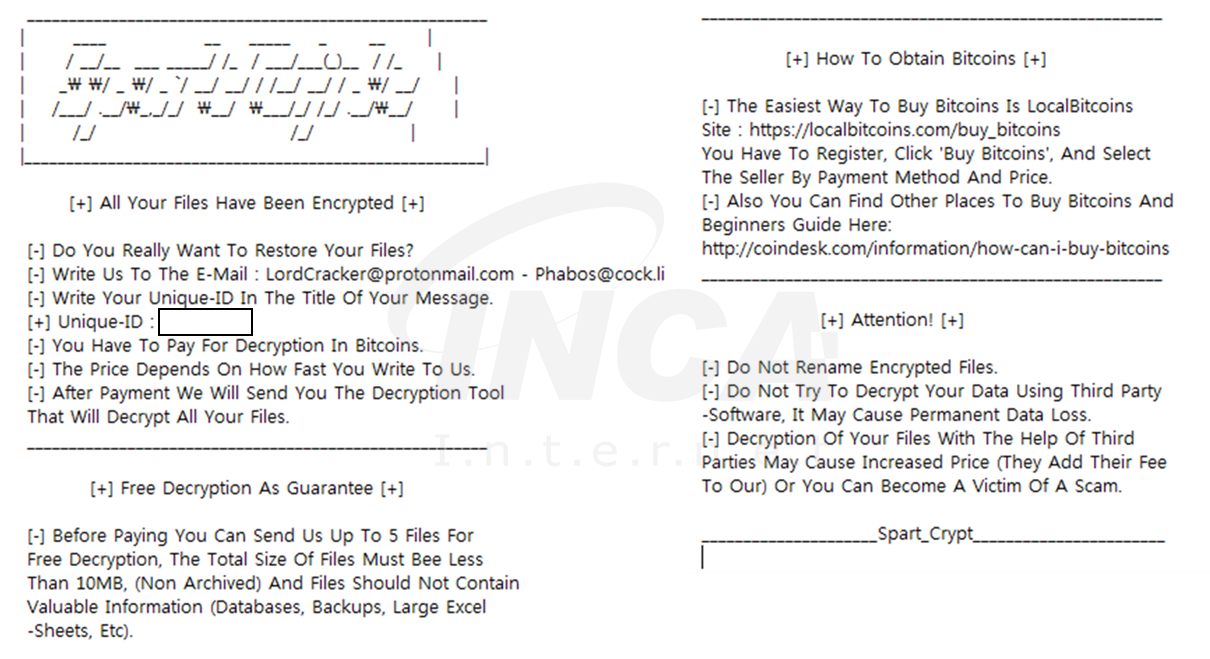

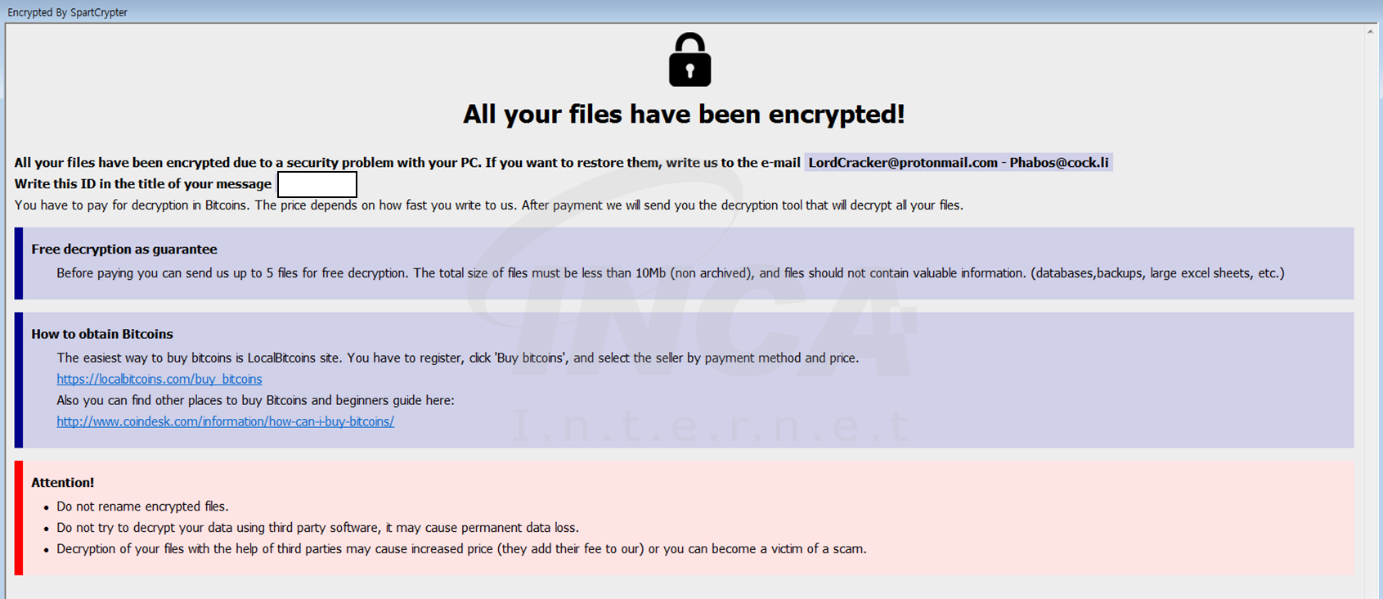

해당 랜섬웨어가 실행되면, 사용자 User 이름과 Computer 이름, 볼륨시그널을 획득하여 %Roaming% 아래에 ‘Temp (x86)’ 폴더를 생성하여 “SINFO.txt” 에 저장한다. 그리고 생성한 디렉토리를 포함한 특정 디렉토리를 제외하고 암호화를 실행한다. 암호화가 끝나면 두개의 랜섬노트를 띄우고, 레지스트리에 등록하여 재부팅시에 자동으로 뜨도록 한다. 또한, 스스로 삭제하여 흔적을 지운다.

.hta 확장자의 랜섬노트는 레지스트리에 등록되어 재부팅시에 화면을 띄워 감염사실을 알리도록 한다.

3. 악성 동작

3-1. 파일 암호화

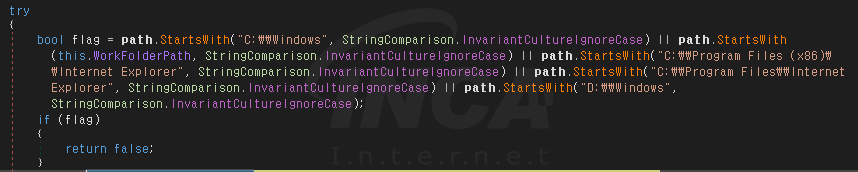

일반적인 랜섬웨어와는 다르게 확장자에 관계없이 일부 디렉토리를 제외하고 드라이브 C부터 K까지 모두 암호화를 실시한다.

하기의 이미지와 같이 ‘C:\Windows’, ‘C:\Users\PersonalUser\AppData\Roaming\Temp (x86)’, ‘C:\Program Files (x86)\Internet Explorer’, ‘C:\Program Files\Internet Explorer’, ‘D:\Windows’ 폴더를 제외하고 암호화를 진행한다.

파일이 감염되면 “파일명.확장자.SpartCrypt[LordCracker@protonmail.com]-[ID-볼륨시리얼넘버].Ecrypted” 으로 파일명이 변경된다. 또한, 암호화가 실행된 폴더 아래에 txt 포맷의 랜섬노트를 생성한다.

3-2. 사용자 정보 탈취

암호화 제외 대상 폴더 중, ‘C:\Users\PersonalUser\AppData\Roaming\Temp (x86)’ 은 랜섬웨어가 드롭하여, 악성동작과 관련있는 데이터가 있어 암호화 대상에서 제외된다. 하기의 이미지에서 보는 것과 같이 암호화된 파일 정보와 랜섬노트, 사용자의 PC정보가 있다.

암호화가 완료되고 나면, 하기의 이미지와 같이 암호화가 진행되었던 파일 정보가 저장된다.

모든 악성동작이 끝나고 나면, 스스로 삭제하여 흔적을 지운다.

4. 결론

이번 보고서에서 알아 본 Spart 랜섬웨어는 특정 디렉토리를 제외하고 모든 확장자에 대하여 암호화를 실행하여 복구가 어렵도록 하기 때문에 사용자는 각별한 주의가 필요하다. 랜섬웨어 피해를 최소한으로 예방하기 위해서는 백신 제품을 설치하고 웹브라우저를 항상 최신 버전으로 업데이트 해야한다. 또한 중요한 자료는 별도로 백업해 보관하여야 한다.

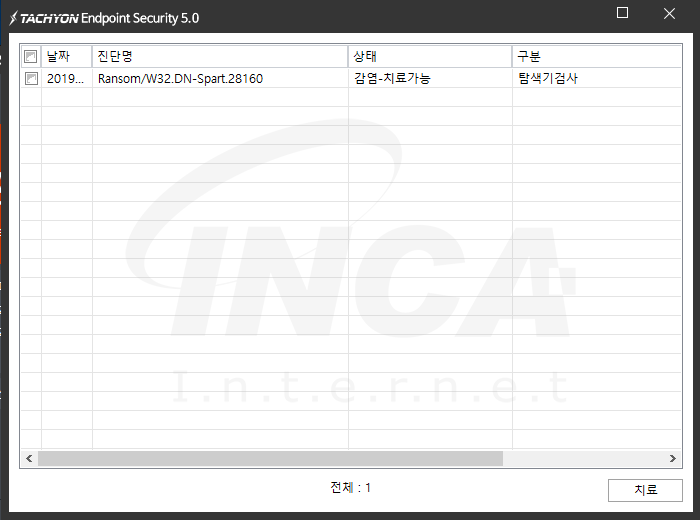

상기 악성코드는 잉카인터넷 안티바이러스 제품 TACHYON Endpoint Security 5.0에서 진단 및 치료가 가능하다.

'분석 정보 > 랜섬웨어 분석 정보' 카테고리의 다른 글

| [랜섬웨어 분석] bigbosshorse 랜섬웨어 분석 (0) | 2019.12.10 |

|---|---|

| [랜섬웨어 분석] DEATH 랜섬웨어 분석 (0) | 2019.12.09 |

| [랜섬웨어 분석] Ouroboros 랜섬웨어 분석 (0) | 2019.11.22 |

| [랜섬웨어 분석] MegaCortex 랜섬웨어 분석 (0) | 2019.11.18 |

| [랜섬웨어 분석] AnteFrigus 랜섬웨어 분석 (0) | 2019.11.18 |