Zeppelin Ransomware 감염 주의

“Zeppelin” 랜섬웨어는 Buran 랜섬웨어의 변종으로 2019년 11월쯤에 발견되었다. 당시 미국과 유럽 회사를 공격했던 랜섬웨어로 알려졌는데 최근 다시 Zeppelin 랜섬웨어가 등장하여 의료 및 기술 분야와 관련된 내용으로 작성한 피싱 이메일을 유포하고 있어 주의가 필요하다.

이번 보고서에서는 “Zeppelin” 랜섬웨어에 대해 간략하게 알아본다.

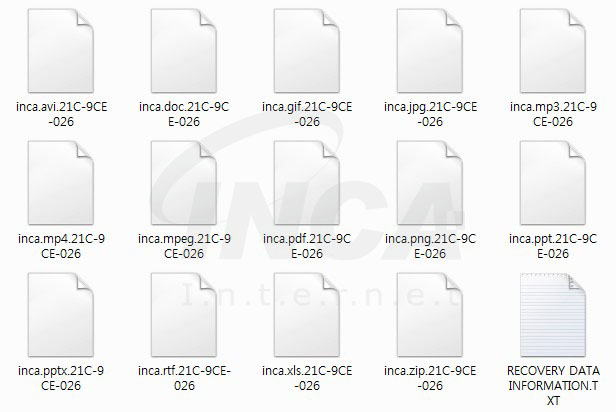

해당 랜섬웨어는 아래 [표 1]의 암호화 제외 목록을 참고하고 기본적인 시스템 파일을 제외한 대상 파일에 대해 암호화를 진행한다. 파일 암호화가 완료되면 확장자를 “랜덤명3자리-랜덤명3자리-랜덤명3자리” 형태로 덧붙인다. 또한 암호화 대상 경로마다 “RECOVERY DATA INFORMATION.TXT” 랜섬노트를 생성한다.

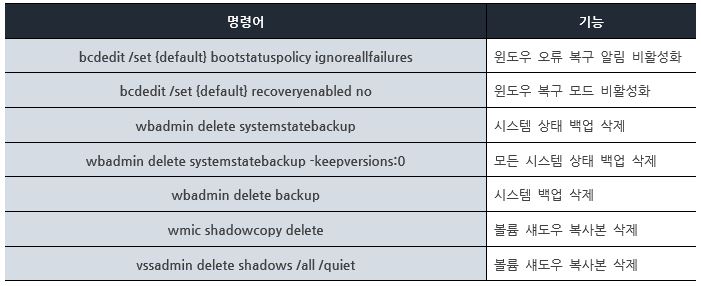

파일 암호화 이외에도 아래 프로세스 종료 대상 목록을 참고해 해당하는 프로세스를 종료하며, 시스템 복구를 무력화 시키기 위해 특정 명령어들을 실행시킨다.

이번 보고서에서 알아본 “Zeppelin” 랜섬웨어는 파일 암호화 이외에도 특정 프로세스를 종료하고 시스템 복구를 무력화 하기 때문에 주의가 필요하다. 랜섬웨어의 피해를 최소한으로 예방하기 위해서는 출처가 불분명한 링크나 첨부파일의 열람을 주의하고 중요한 자료는 별도로 백업해 보관해야한다. 그리고 안티바이러스 제품을 설치하고 최신 버전으로 업데이트 할 것을 권고한다.

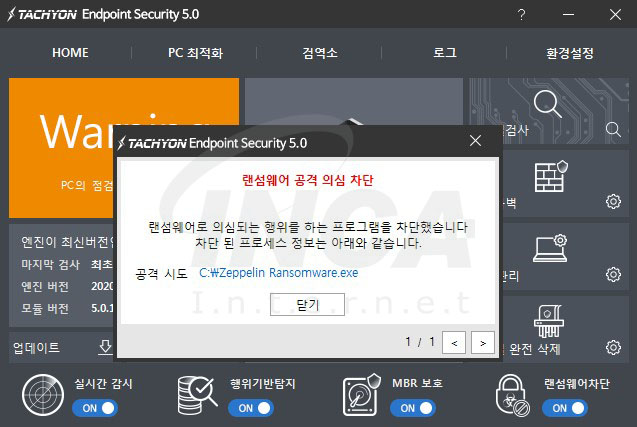

상기 악성코드는 잉카인터넷 안티바이러스 제품 TACHYON Endpoint Security 5.0에서 진단 및 치료가 가능하다.

그리고 TACHYON Endpoint Security 5.0 제품의 랜섬웨어 차단 기능을 이용하면 사전에 파일 암호화 행위를 차단할 수 있다.

'분석 정보 > 랜섬웨어 분석 정보' 카테고리의 다른 글

| [랜섬웨어 분석] RegretLocker 랜섬웨어 (0) | 2020.11.06 |

|---|---|

| [랜섬웨어 분석] Clay 랜섬웨어 (0) | 2020.11.03 |

| [랜섬웨어 분석] DogeCrypt 랜섬웨어 (0) | 2020.10.23 |

| [랜섬웨어 분석] Ranzy Locker 랜섬웨어 (0) | 2020.10.21 |

| [랜섬웨어 분석] Nibiru 랜섬웨어 (0) | 2020.10.21 |