최근 “Krider” 랜섬웨어가 발견되었다. 해당 랜섬웨어는 ‘%Desktop%’ 경로를 대상으로 파일을 암호화하고 볼륨 섀도우 복사본을 삭제하여 파일 복구를 어렵게 한다. 또한, 컴퓨터를 켰을 때 “Krider” 랜섬웨어가 자동 실행되므로 사용자의 주의가 필요하다.

“Krider” 랜섬웨어에 감염되면 ‘%Desktop%’ 경로가 아닌 ‘C:\user\user-name’ 경로에 “DesktopDECRYPT_ME.TXT”란 이름의 랜섬노트를 생성하여 사용자에게 감염 사실과 복구 방법을 통보한다.

암호화된 파일은 [그림 2]와 같이 랜덤 파일명으로 변경되고 “.adr” 확장자가 붙는다.

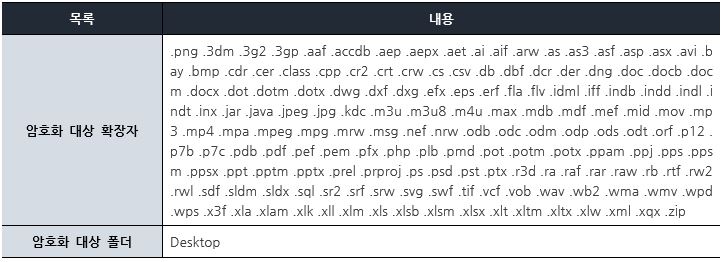

파일 암호화는 ‘%Desktop%’ 경로에서 [표 1]의 확장자에 해당하는 파일을 대상으로 진행된다.

또한, 정상적인 복구가 불가능하도록 볼륨 섀도우 복사본을 삭제하여 복구를 무력화한다.

그리고 시스템 시작 시 “Krider” 랜섬웨어가 자동 실행되도록 [표 3]과 같이 레지스트리에 등록한다.

이번 보고서에서 알아본 “Krider” 랜섬웨어에 감염되면 ‘%Desktop%’ 경로의 파일이 암호화되며 시스템 복원 기능을 무력화하여 복구가 어렵다. 또한, 시스템 시작 시 자동 실행되도록 설정되어 있어 사용자의 주의가 필요하다. 랜섬웨어의 피해를 최소한으로 예방하기 위해서는 발신지가 불분명한 링크나 첨부파일을 함부로 열어보아서는 안 되며, 백신 제품을 설치하고 웹 브라우저를 항상 최신 버전으로 업데이트해야 한다.

상기 악성코드는 잉카인터넷 안티바이러스 제품 TACHYON Internet Security 5.0에서 진단 및 치료가 가능하다.

'분석 정보 > 랜섬웨어 분석 정보' 카테고리의 다른 글

| [랜섬웨어 분석] ANCrypted 랜섬웨어 (0) | 2021.01.05 |

|---|---|

| [랜섬웨어 분석] Thanos 랜섬웨어 (0) | 2020.12.24 |

| [랜섬웨어 분석] Lola 랜섬웨어 (0) | 2020.12.17 |

| [랜섬웨어 분석] BlackKingdom 랜섬웨어 (0) | 2020.12.17 |

| [랜섬웨어 분석] NocryCryptor 랜섬웨어 (0) | 2020.12.10 |