최근 랜섬웨어를 만드는 빌더로 위장한 악성 빌더가 발견됐다. 빌더의 제작자는 빌더를 사용해 류크(Ryuk) 랜섬웨어를 만들 수 있다고 주장하지만, 실제로 류크 랜섬웨어와 비교해본 결과 유사점이 발견되지 않았다.

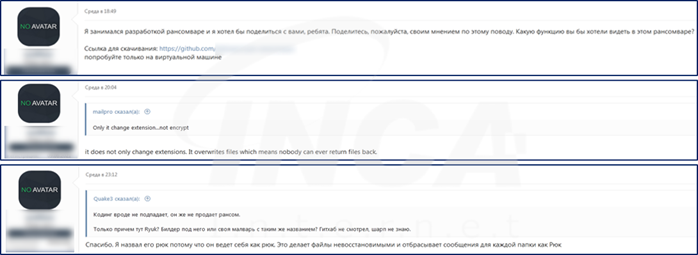

지난 6월 11일, 한 악성 빌더 제작자가 러시아어를 사용하는 포럼에 .NET으로 제작한 새로운 랜섬웨어 빌더를 공개했다.

해당 빌더를 실행하면 [그림 2]의 화면이 나타나며 확장자, 프로세스 이름 변경 및 자동 실행 설정 등의 기능을 조작해 랜섬웨어를 만들 수 있다.

[표 1]은 빌더에서 생성한 랜섬웨어와 제작자가 주장하는 류크 랜섬웨어를 비교한 표이며, 파일 암호화 후 변경하는 확장자와 랜섬노트에서는 유사점이 발견되지 않았다.

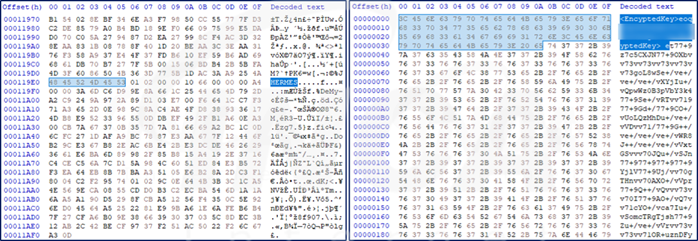

다음으로, 빌더에서 생성한 랜섬웨어는 류크 랜섬웨어에서 사용하는 AES나 RSA 암호화 알고리즘이 아닌 Base64 인코딩을 사용한다. 이 과정에서 파일을 유니코드로 읽어와 일부만 인코딩하므로 파일이 손상돼 복구가 어렵다.

또한, 해당 랜섬웨어는 [그림 4]의 오른쪽과 같이 파일을 암호화 한다. 이에 반해 류크 랜섬웨어는 [그림 4]의 왼쪽과 같이 "HERMES"라는 키워드를 사용하므로 두 파일의 암호화에 대한 유사점이 발견되지 않았다.

마지막으로, 빌더에서 생성한 랜섬웨어는 PC를 재부팅 할 때 자동 실행 하기 위해 Run 레지스트리 키에 등록하는 기능이 있으며, 이 기능은 류크 랜섬웨어에서 사용한 사례가 있었다.

이번에 공개된 빌더와 같이 유명한 랜섬웨어라는 키워드를 사용해 악성 빌더를 제작하는 등 모방 범죄가 발생할 수 있으니 주의가 필요하다. 따라서 출처가 불분명한 메일에 첨부된 파일의 실행을 지양하고, 보안 제품이나 OS를 항상 최신 버전으로 유지하여야 한다.

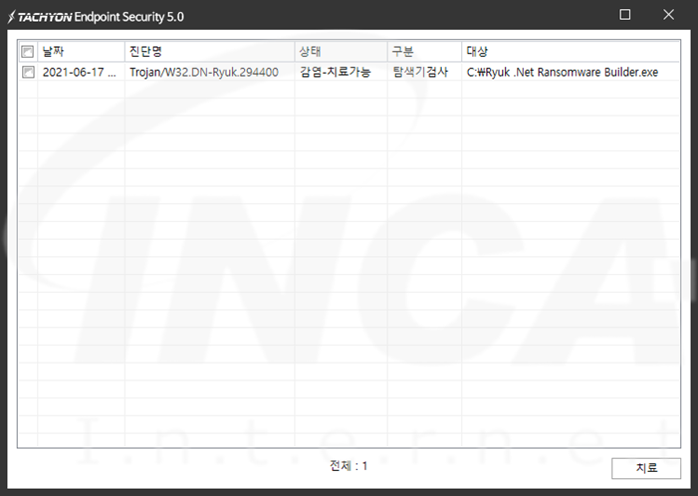

상기 악성코드는 잉카인터넷 안티바이러스 제품 TACHYON Internet Security 5.0에서 진단 및 치료가 가능하다.

'분석 정보 > 랜섬웨어 분석 정보' 카테고리의 다른 글

| [주간 랜섬웨어 동향] – 6월 4주차 (0) | 2021.06.25 |

|---|---|

| [주간 랜섬웨어 동향] – 6월 3주차 (0) | 2021.06.18 |

| [주간 랜섬웨어 동향] – 6월 2주차 (0) | 2021.06.10 |

| [주간 랜섬웨어 동향] – 6월 1주차 (0) | 2021.06.03 |

| 웜 기능이 추가된 MountLocker 랜섬웨어 (0) | 2021.05.28 |