4분기 국가별 해커그룹 동향 보고서

러시아

2024년 4분기에는 러시아 출신 해커그룹으로 알려진 UNC5812와 Secret Blizzard 해커그룹의 공격 정황이 발견됐다. UNC5812 해커그룹은 윈도우 및 안드로이드 악성코드를 이용해 공격했으며, Secret Blizzard 해커그룹은 우크라이나 기관을 표적으로 백도어를 배포했다고 알려졌다.

UNC5812

러시아 출신 해커그룹으로 알려진 UNC5812가 윈도우와 안드로이드 악성코드를 이용해 우크라이나 군인 신병을 공격한 캠페인이 발견됐다. UNC5812 측은 사용자가 크라우드 소싱 도구로 홍보된 가짜 채용 앱 Sunspinner의 다운로드 페이지에 접속하도록 유도한다. 해당 앱은 백그라운드에서 악성코드가 설치되는 것을 숨기는 특징이 있다고 알려졌다.

Google은 Sunspinner가 윈도우에서는 Pronsis Loader 로더를 설치해 PureStealer를 포함한 추가 악성 페이로드를 가져오고, 계정 비밀번호와 암호화폐 정보 등을 탈취한다고 설명했다. 한편, 안드로이드에서는 CraxsRAT 백도어를 설치해 사용자의 위치를 실시간으로 추적하고, 오디오 녹음을 활성화하는 등의 정보를 수집한다고 덧붙였다.

Secret Blizzard

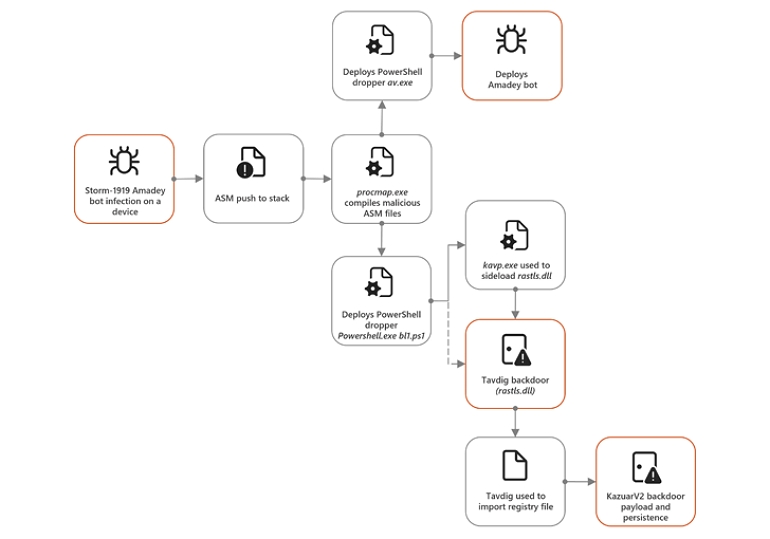

Secret Blizzard 해커그룹은 Turla로도 알려졌으며 전 세계의 외무부, 대사관 및 국방부 등의 기관에 초점을 맞춰 공격한다고 전해졌다. 또한, 정보 수집을 위해 시스템에 장기적으로 접속하는 데 중점을 두고 있으며, 종종 백도어와 같은 광범위한 리소스를 사용해 정치적으로 중요한 정보를 찾는다는 특징이 있다고 알려졌다. Microsoft 측은 우크라이나 기관을 표적으로 Amadey 봇을 이용해 Tavdig라는 백도어를 배포하는 공격을 발견했으며, Kazuar 백도어의 업데이트된 버전을 설치한다고 언급했다.

해커그룹은 Amadey 맬웨어 서비스(MaaS)를 사용하거나 Amadey C&C 패널에 접속해 대상 장치에 PowerShell 드로퍼를 다운로드한다. 이후, 사용자 장치에 대한 세부 정보를 수집하는 정찰 도구를 다운로드하고 Tavdig 백도어를 배포해 최종 페이로드인 KazuarV2 백도어를 실행한다. Microsoft 측은 공격자가 러시아에 본사를 둔 또 다른 해커그룹이 사용하는 COOKBOX 백도어를 기존과 다른 용도로 사용해 Tavdig를 내장한 PowerShell 드로퍼를 배포한다고 밝혔다.

북한

북한 정부의 지원을 받는 것으로 알려진 해커그룹과 랜섬웨어 조직이 연관된 공격 사례가 발견됐다. 또한, 국내 경찰청에서 북한이 가상자산 거래소를 공격한 국내 첫 피해 사례에 대한 보도자료를 발표했다.

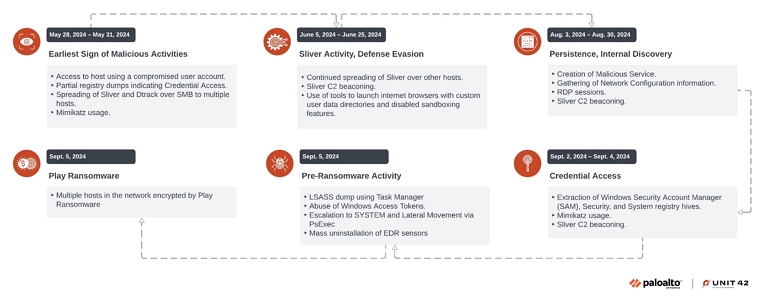

보안 업체 Palo Alto Networks의 Unit 42에서 북한 정부의 지원을 받는 것으로 알려진 해커그룹이 랜섬웨어 조직과 연관된 공격 사례를 발견했다. Unit 42 측은 해당 해커그룹에서 공격한 시스템이 약 3개월 후에 Play 랜섬웨어에 감염됐다고 전했다.

이에 대해 랜섬웨어 조직이 초기 접근에 사용한 계정이 해커그룹에서 탈취한 계정과 일치한다고 설명했다. 또한, 손상된 시스템과 지속해서 통신하던 해커그룹의 C&C 서버가 운영을 중단한 시점이 랜섬웨어가 배포된 이후라고 언급했다. 하지만 해커그룹이 Play 랜섬웨어 조직과 협력한 것인지, 아니면 초기 접근 브로커의 역할만 했는지는 불분명하다고 덧붙였다.

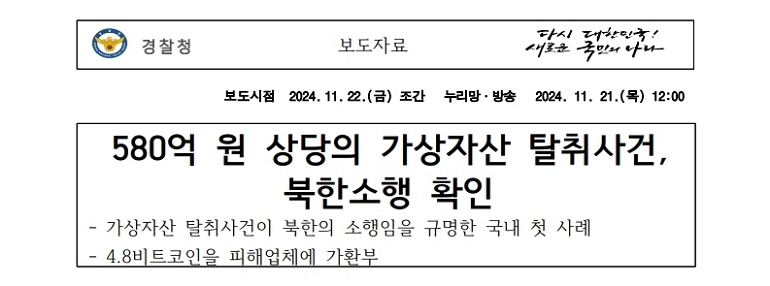

이 외에도 국내 경찰청에서 지난 2019년에 발생한 국내 가상자산 탈취사건의 조사 결과를 발표했다. 경찰청 측은 해당 사건에서 사용된 IP 주소와 탈취한 가상자산의 흐름 및 북한 어휘 사용 등을 근거로 북한 해커그룹의 소행이라고 판단했다. 이에 대해 북한이 가상자산 거래소를 공격한 국내 첫 사례라고 언급했다.

경찰청의 보도자료에서는 공격자가 국내 가상자산 거래소를 공격해 당시 시세로 약 580억 원 상당의 이더리움을 탈취했다고 전했다. 또한, 탈취한 가상자산 일부는 공격자가 준비한 것으로 추정되는 교환 사이트를 이용해 시세보다 저렴하게 비트코인으로 전환됐으며, 나머지는 해외 거래소에 분산됐다고 설명했다. 이 중 비트코인 일부가 스위스 가상자산 거래소에 보관돼 스위스 검찰과 형사사법공조를 진행했으며, 약 6억 원 상당의 비트코인을 환수해 피해 거래소에 돌려줬다고 덧붙였다.

중국

2024년 4분기에도 해외에서 중국 해커그룹의 소식이 전해졌다. 새로운 도구를 사용해 클라우드 서비스에 저장된 데이터를 탈취하는 Evasive Panda 해커그룹의 공격이 알려졌으며, Salt Typhoon 해커그룹의 통신 인프라 공격에 대해 FBI와 CISA에서 공동 성명을 발표했다.

Evasive Panda

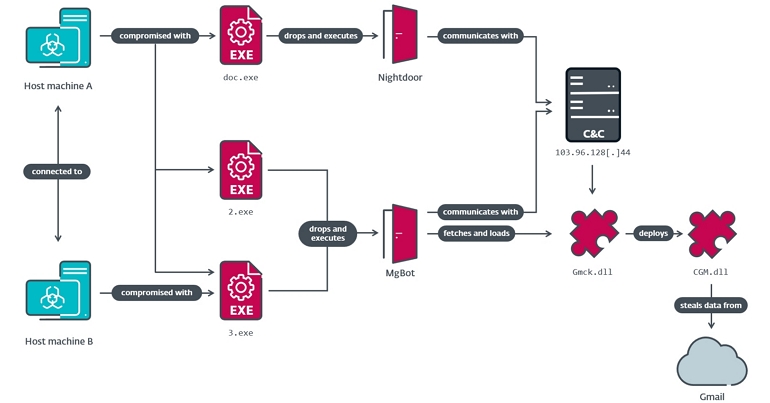

보안 업체 ESET에서 중국의 해커그룹으로 알려진 Evasive Panda가 대만의 정부 기관과 종교 기관을 공격한 정황을 발견했다. 해당 그룹은 두 공격에서 이전에 알려지지 않은 CloudScout라는 .NET 도구를 사용해 클라우드 서비스에 저장된 데이터를 탈취했다고 전했다.

ESET 측은 CloudScout가 기존에 해커그룹에서 사용하던 MgBot의 확장 기능으로 구현됐으며 최소 10개의 모듈로 구성됐다고 언급했다. 이 중 3개의 모듈은 Google Drive와 Gmail 및 Outlook에 접근해 웹 세션 쿠키와 데이터를 탈취한다고 설명했다. 이후, 탈취한 데이터는 해커그룹이 자주 사용하는 MgBot와 Nightdoor로 추출할 수 있는 ZIP 아카이브로 압축해 공격자의 C&C 서버로 전송한다고 덧붙였다.

Salt Typhoon

중국 정부가 지원하는 것으로 알려진 Salt Typhoon 해커그룹에 대해 FBI와 CISA에서 공동 성명을 발표했다. 두 기관은 해커그룹에서 중화인민공화국(PRC)의 상업용 통신 인프라를 대상으로 한 공격을 조사하는 과정에서 광범위한 사이버 간첩 활동을 확인했다고 언급했다.

해커 그룹은 여러 통신 업체를 공격해 고객의 통화 기록 데이터를 탈취했다고 전했다. 특히 정부나 정치 활동에 관여하는 소수의 개인에 대한 사적인 통신을 침해했다고 덧붙였다. 한편, Salt Typhoon은 주로 동남아시아 지역의 정부 기관과 통신 업체를 대상으로 한다고 알려져 미국 외에도 다른 국가의 유사 기관이 공격받았을 가능성이 있다고 전해졌다.

이란

4분기에는 이란의 해커그룹들이 윈도우 취약점과 가짜 채용 웹사이트를 공격에 사용한 사례가 발견됐다. OilRig 해커그룹은 StealHook이라는 새로운 백도어를 사용해 암호를 탈취하고, Charming Kitten 해커그룹은 SnailResin 악성코드를 배포해 사용자의 시스템을 공격한 정황이 알려졌다.

OilRig

OilRig은 이란의 국가 지원을 받는 해커그룹으로 알려졌으며, Earth Simnavaz 및 APT34로도 불린다. 이 해커그룹은 주로 에너지 부문의 기업, 특히 석유 및 가스와 기타 인프라에 관련된 기업을 표적으로 삼아 공격한다고 전해졌다. 최근에는 아랍에미리트와 걸프 지역의 정부 및 중요 인프라 기관을 표적으로 삼는 새로운 캠페인을 시작했다고 알려졌다.

보안 업체 Trend Micro는 OilRig가 Microsoft Exchange 서버를 대상으로 하는 새로운 백도어를 배포해 자격 증명을 탈취하고, 윈도우 취약점을 악용해 손상된 장치에서 권한을 상승시켰다고 밝혔다. 또한, StealHook이라는 새로운 백도어를 통해 Exchange의 암호를 수집한 후, 이메일 첨부 파일로 공격자에게 전송했다고 덧붙였다. 외신은 현재 OilRig가 중동 지역에서 활발한 활동을 펼치고 있으며, 이후 공격 방식에 랜섬웨어가 추가될 가능성이 있다고 언급했다.

Charming Kitten

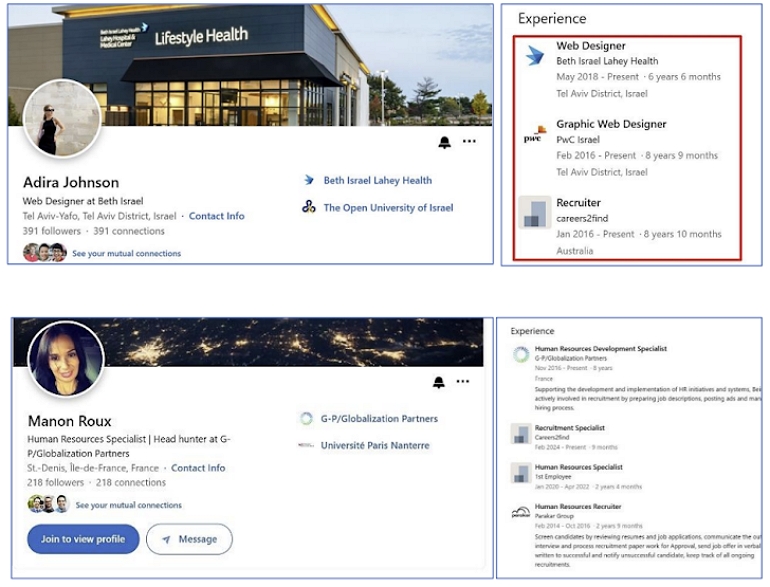

Charming Kitten은 이슬람 혁명 수비대(IRGC)와 연계된 것으로 알려져 있으며, TA455, CALANQUE 및 Mint Sandstorm으로도 불린다고 전해졌다. 보안 업체 ClearSky에서 Charming Kitten 해커그룹이 SnailResin 악성코드를 배포하는 Dream Job 캠페인을 발견했다고 보고했다. 해커그룹은 공격의 시작으로 항공우주와 방위 산업을 대상으로 하는 가짜 채용 웹사이트와 링크드인 프로필을 사용한다고 설명했다.

해당 프로필은 인공지능(AI)이 생성한 사진을 페르소나로 사용했으며, 적어도 한 명의 실제 인물을 사칭해 작업된 것으로 확인된다고 언급했다. 사용자가 이를 통해 ZIP 파일을 다운로드하고 EXE 파일을 클릭하면 악성 DLL 파일이 로드된다. 악성 DLL 파일은 SnailResin 악성코드를 활성화하고, 이는 BassBreaker 백도어의 업데이트된 버전인 SlugResin 백도어를 로드하는 역할을 한다. 최종적으로 공격자는 손상된 시스템에 원격으로 접근해 추가 맬웨어를 배포하고 자격 증명을 훔치는 등의 공격을 수행한다. 또한, Cloudflare와 Github 등의 온라인 서비스를 이용해 원격 서버를 숨기고 지속해서 도메인과 IP 주소를 변경해 추적을 어렵게 한다고 덧붙였다.

'동향 리포트' 카테고리의 다른 글

| 2025년 01월 랜섬웨어 동향 보고서 (1) | 2025.02.06 |

|---|---|

| 2024년 하반기 랜섬웨어 동향 보고서 (0) | 2025.01.17 |

| 2024년 4분기 랜섬웨어 동향 보고서 (0) | 2025.01.14 |

| 2024년 12월 악성코드 동향 보고서 (0) | 2025.01.07 |

| 2024년 12월 랜섬웨어 동향 보고서 (0) | 2025.01.07 |