1. 악성코드 통계

악성코드 유형별 비율

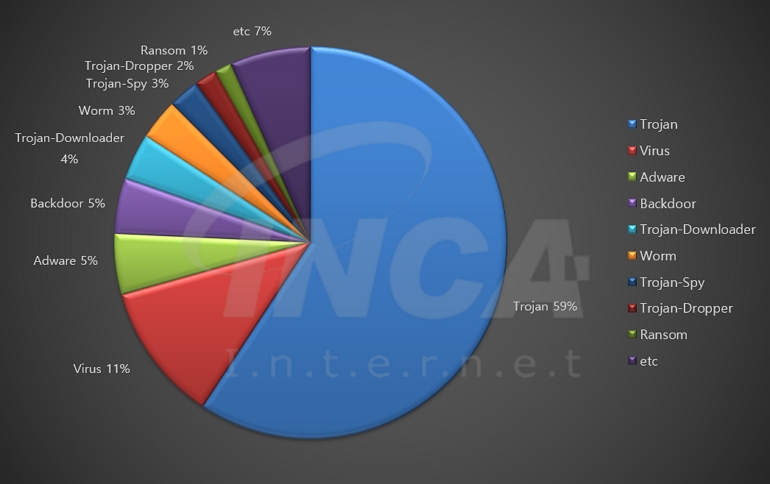

2025년 2월(2월 1일 ~ 2월 28일) 한 달간 잉카인터넷 대응팀은 국내외에서 수집된 악성코드 현황을 조사하였으며, 유형별로 비교하였을 때 “Trojan”이 59%로 가장 높은 비중을 차지했고, “Virus”가 11%로 그 뒤를 따랐다.

2. 악성코드 동향

2025년 2월(2월 1일 ~ 2월 28일) 한 달간 등장한 악성코드를 조사한 결과, 마이크로소프트의 인터넷 정보 서비스(IIS) 서버를 악용한 "BadIIS" 악성코드가 발견됐다. 또한, 모바일 기기를 대상으로 공격해 데이터를 탈취하는 "SparkCat" 악성코드와 "FinStealer" 악성코드가 등장했다. 이 외에도 가짜 DeepSeek 사이트를 이용해 배포되는 "AMOS Stealer" 악성코드와 50개 이상의 명령을 추가한 "LightSpy" 악성코드 변종의 소식이 전해졌다.

SparkCat – InfoStealer

2월 초, 보안 업체 Kaspersky가 Android와 iOS를 공격 대상으로 암호화폐 정보를 탈취하는 "SparkCat" 악성코드에 대해 보고했다. 공격자는 음식 배달이나 Web3 관련 기능을 제공하는 가짜 앱으로 위장해 악성코드를 배포한다. 설치된 앱은 사용자의 기기에서 Google ML Kit 라이브러리의 OCR 기술을 활용해 지갑 복구 문구가 포함된 특정 이미지를 공격자가 운영하는 C&C 서버로 전송한다. 이에 대해 Kaspersky 측은 Rust 기반 비표준 통신 프로토콜과 난독화 기술을 사용해 탐지와 분석을 회피한다는 특징이 있다고 전했다. 또한, 감염된 앱의 삭제와 민감 정보가 담긴 이미지 저장 금지 및 신뢰할 수 있는 보안 소프트웨어 설치를 권고했다.

BadIIS – RAT

최근 마이크로소프트의 인터넷 정보 서비스(IIS) 서버를 악용해 "BadIIS" 악성코드를 배포한 정황이 발견됐다. 보안 업체 Trend Micro는 해당 악성코드가 한국을 포함해 일본과 동남아 및 브라질의 정부와 대학 등을 표적으로 삼았다고 밝혔다. 공격자가 취약한 IIS 서버를 공격해 "BadIIS"를 설치하고 실행하면, 악성코드는 웹서버에서 요청한 HTTP 응답 헤더 정보를 탈취해 확인한다. 이때, 헤더에서 특정 검색 포털 사이트나 키워드가 있을 때에는 헤더 정보를 변경해 불법 도박 사이트와 관련된 페이지로 리다이렉션한다. Trend Micro 측은 샘플에서 발견된 정보를 토대로 해당 변종이 중국어를 사용하는 조직에서 만들어지고 배포됐을 가능성이 높다고 언급했다.

FinStealer – Android

2월 중순, 보안 업체 Cyfirma에서 Android 기기를 대상으로 배포되는 "FinStealer" 악성코드를 발견했다. 해당 악성코드는 인도의 은행 앱으로 위장해 사용자가 실행할 경우 개인 정보와 카드 정보 입력을 요구한다고 전했다. 이때, 탐지를 회피하고 분석을 방해하기 위해 XOR 기반의 난독화를 사용하고, 텔레그램 봇을 C&C 서버로 사용하는 특징이 있다고 언급했다. 또한, 악성코드를 실행한 모바일 기기에서 수신한 SMS 메세지를 사용자 모르게 읽거나 전송할 수 있어 OTP와 기타 인증번호 등을 탈취할 수 있다고 덧붙였다. Cyfirma 측은 최근 인도 은행 앱으로 위장한 악성코드로 약 5만 명이 피해를 당했으며 모바일 뱅킹 트로이목마가 점차 많아지고 있어 주의를 권고했다.

AMOS Stealer – macOS

2월 말, DeepSeek 사이트로 위장한 웹 페이지를 이용해 "AMOS Stealer" 악성코드를 유포한 정황이 발견됐다. 공격자는 악성 광고를 클릭해 사용자가 웹 페이지에 접속하면 macOS용 파일을 다운로드하도록 유도한다. 보안 업체 eSentire 측은 설치된 파일이 실제 앱이 아닌 "AMOS Stealer"를 실행하는 스크립트라고 설명했다. 또한, 해당 악성코드는 시스템 정보와 텔레그램의 tdata 폴더 및 특정 확장자의 파일 등을 탈취하는 특징이 있다고 전했다. 이 외에도 다른 macOS 기반의 인포스틸러와 마찬가지로 신용카드와 암호화폐 지갑 정보 및 브라우저 관련 정보도 탈취한다고 덧붙였다.

LightSpy – Spyware

사용자 기기에서 데이터를 탈취하는 "LightSpy" 악성코드의 변종이 발견됐다. 새로 발견된 변종은 이전과 비교해 데이터 수집과 전송 및 플러그인 버전 추적 등 50개 이상의 명령 목록이 추가됐다고 밝혀졌다. 특히, Android 기기의 소셜 플랫폼 데이터베이스에서 데이터를 수집하는 명령이 발견돼, 기존보다 수집 기능이 확장됐다고 전해졌다. 또한 iOS와 Windows 운영체제에서만 플러그인 페이지가 발견되면서, 이번 악성코드의 주요 공격 대상이라고 알려졌다. 이에 대해 보안 업체 Hunt.io 측은 민감한 데이터에 불필요하게 접근하는 앱의 권한을 제한하고 고급 기기 보안 기능의 활성화를 권고했다.

'동향 리포트' 카테고리의 다른 글

| 2025년 04월 악성코드 동향 보고서 (0) | 2025.05.08 |

|---|---|

| 2025년 03월 악성코드 동향 보고서 (0) | 2025.04.03 |

| 2025년 01월 악성코드 동향 보고서 (0) | 2025.02.06 |

| 2025년 01월 랜섬웨어 동향 보고서 (1) | 2025.02.06 |

| 2024년 하반기 랜섬웨어 동향 보고서 (0) | 2025.01.17 |