최근 .NET 기반의 정보 탈취 악성코드 PupkinStealer가 발견됐다. 이 악성코드는 웹 브라우저에 저장된 로그인 정보, 바탕화면 경로의 파일, 디스코드 토큰값 및 텔레그램 세션 데이터 등의 다양한 사용자 정보를 수집한다. 수집한 데이터는 ZIP 아카이브 형태로 압축하고 수집 정보 개수와 수집 성공 여부와 함께 공격자의 텔레그램 봇 주소로 전송한다. PupkinStealer는 난독화나 암호화 또는 자동 실행 등록 등의 기능 없이 동작하도록 설계됐으며 실행 직후 정보 수집 행위를 비동기 작업으로 생성해 정보를 빠르게 수집하고 공격자에게 전송하도록 구성돼 있다.

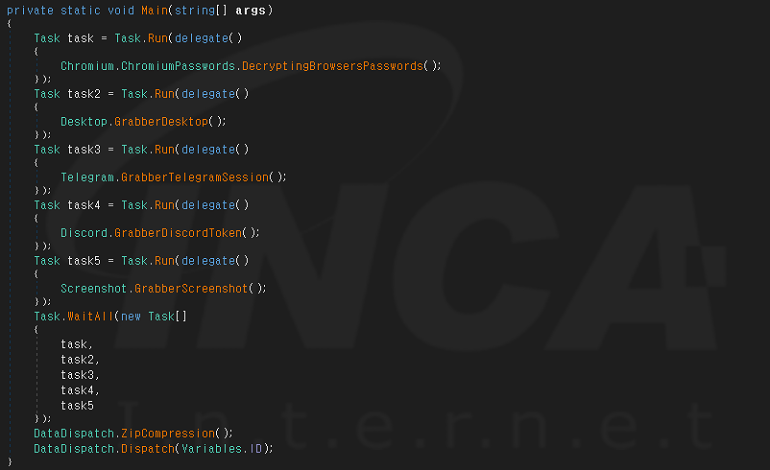

PupkinStealer는 Task.Run 함수를 사용해 정보 수집과 스크린샷 캡처 동작을 비동기로 생성 및 실행하고 작업이 모두 완료되면 수집한 정보와 스크린샷 파일을 압축한 뒤 공격자의 텔레그램으로 전송한다.

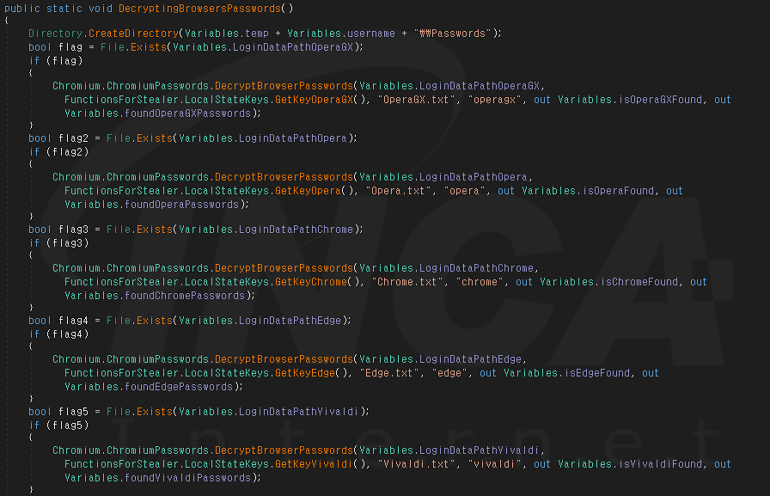

비동기로 생성한 웹 브라우저 정보 수집은 Chromium 기반 브라우저에 저장된 로그인 정보를 대상으로 하며 각 브라우저의 존재 여부를 “Login Data” 파일 유무로 확인한다. 로그인 정보는 “Login Data”에 암호화돼 있으며 암호화키를 포함한 여러 환경 설정 데이터가 들어있는 “Local State” 파일에서 암호화키를 확보한 뒤 복호화를 진행한다. 이후 복호화된 데이터는 정보 수집 저장 경로에 각 브라우저 이름으로 저장한다.

- Local State 경로 : %LocalAppdata%\{BrowserName}\User Data

- Login Data 경로 : %LocalAppdata%\{BrowserName}\User Data\Default

- 정보 수집 저장 경로 : %Temp%\{HostName}\{UserName}\Passwords

웹 브라우저 정보 수집 말고도 텔레그램의 세션 데이터가 존재하는 tdata 경로를 탐색하거나 바탕화면의 “Telegram.lnk” 파일로 텔레그램의 설치 여부를 확인한다. 이후 텔레그램이 설치돼있어 실행 중이라면 프로세스를 종료하고 세션 데이터를 수집해 저장한다.

- 텔레그램 세션 데이터 경로 : %AppData%\Telegram Desktop\tdata

- 정보 수집 저장 경로 : %Temp%\{HostName}\{UserName}\Grabbers\TelegramSession

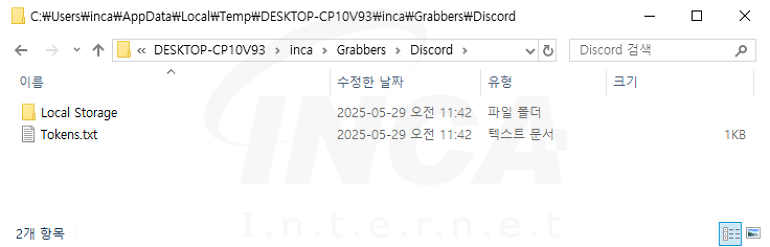

디스코드의 정보를 수집하는 동작에서는 디스코드 설치 경로에서 사용자 환경 설정과 세션 정보 등이 들어있는 leveldb 폴더 내의 ldb 및 log 파일을 복사하고 토큰값을 따로 추출해 “Tokens.txt”로 저장한다.

- 디스코드 정보 수집 경로

- %Appdata%\Discord\Local Storage\leveldb

- %Appdata%\Discord PTB\Local Storage\leveldb

- %Appdata%\Discord Canary\leveldb

디스코드와 텔레그램의 정보뿐만 아니라 바탕화면 경로에 있는 문서와 이미지 및 SQL 파일을 정보 수집한 경로에 복사하고 스크린샷을 캡처한 파일도 “screen.jpg” 이름으로 저장한다.

- 파일 수집 대상 확장자 : .pdf, .txt, .jpg, .png, .sql

정보 수집 및 스크린샷 캡처가 완료되면 ZIP 아카이브로 압축해 하드코딩된 공격자의 텔레그램 봇으로 전송한다. 아래 그림은 텔레그램 봇을 임의로 생성해 ChatID 및 토큰값을 변경한 뒤 테스트한 결과로 수집한 정보를 압축한 파일과 함께 정보 수집 개수와 성공 여부 등이 전송됐다.

PupkinStealer는 웹 브라우저에 저장된 로그인 정보와 디스코드의 세션 데이터 및 텔레그램의 토큰값 등을 탈취한다. 공격자는 사용자 PC에서 탈취한 정보를 이용해 계정에 접근할 수 있고 자동 실행 등록 등의 지속성을 확보하지 않아 오히려 발견이 어려울 수 있어 주의가 필요하다. 따라서 의심스러운 메일의 첨부 파일 다운로드 및 실행을 지양하고 파일 실행 전 보안 프로그램 검사를 권장하며 주기적인 업데이트로 보안 프로그램의 버전 및 OS를 항상 최신 버전으로 유지할 것을 권고한다.

상기 악성코드는 잉카인터넷 안티바이러스 제품 TACHYON Internet Security 6.0에서 진단 및 치료가 가능하다.

'분석 정보 > 악성코드 분석 정보' 카테고리의 다른 글

| Github에 공개된 CyberEye RAT 빌더 (2) | 2025.08.29 |

|---|---|

| 소프트웨어 설치 파일로 위장한 Sainbox RAT (1) | 2025.07.25 |

| 윈도우 서비스로 위장한 Sagerunex 백도어 (0) | 2025.05.20 |

| 러시아 해킹그룹 FIN7, AnubisBackdoor 유포 (0) | 2025.05.20 |

| SvcStealer, 정보 탈취 후 ClipBanker 유포 (0) | 2025.04.11 |