최근 국내 기업을 대상으로 Gunra 랜섬웨어가 유포돼 서비스가 일시적으로 중단된 사건이 발생했다. 언론에 따르면 공격자는 SSL-VPN 장비의 SSH 서비스 포트에 대한 무차별 대입 공격으로 내부에 침입해 랜섬웨어를 실행한 것으로 전해진다. 해당 공격에 사용된 Gunra는 Conti 랜섬웨어의 변종으로 올해 4월에 처음 등장해 주로 의료, 제조 및 IT 등 다양한 분야를 대상으로 삼았으며 5월에는 두바이의 한 병원에서 환자 데이터를 유출한 정황이 발견됐다. 또한 Gunra가 등장한 초기에는 Windows 버전만 존재했으나 이후 Linux 버전의 변종을 추가하면서 공격 대상을 확장했고 피해 대상과 유출된 데이터의 게시 및 협상을 목적으로 유출 사이트를 운영하고 있다.

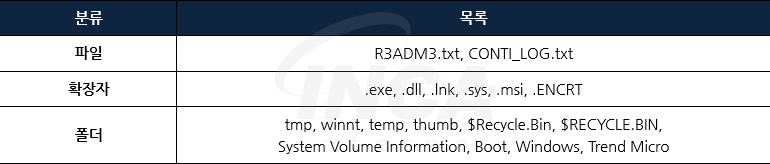

Gunra 랜섬웨어는 감염된 시스템의 파일을 암호화하고 파일명 뒤에 .ENCRT 확장자를 추가한다. 암호화 대상이 되는 각 폴더에는 랜섬노트 R3ADM3.txt를 드롭해 감염 사실을 알리고 랜섬머니를 요구한다.

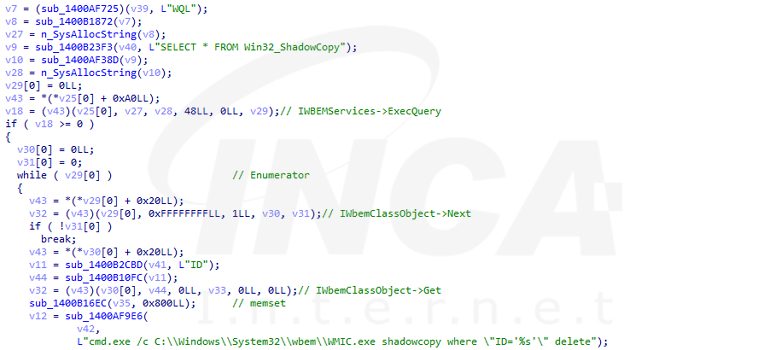

파일 복원 무력화

Gunra 랜섬웨어가 실행되면 하드코딩된 문자열로 뮤텍스를 생성해 중복 실행을 방지하고 WQL(WMI Query Language)를 이용해 볼륨 쉐도우 복사본을 조회한 후 WMIC 도구로 검색된 복사본을 제거해 파일 복원을 무력화한다.

파일 암호화

랜섬웨어는 GetLogicalDriveStrings를 이용해 유효한 드라이브를 검색하고 검색된 드라이브를 순회하면서 [표 1]의 폴더, 파일 및 확장자를 제외한 암호화 대상 리스트를 생성한다. 단, C 드라이브의 경우 ‘C:\Users’ 경로만 대상으로 한다. 이후 현재 시스템의 논리 프로세서 수에 따라 파일 암호화를 수행하는 스레드를 여러 개 생성하고 암호화 대상 리스트를 스레드에 전달해 암호화를 진행한다.

파일 암호화 알고리즘은 ChaCha20으로 암호화할 파일마다 키와 Nonce 값을 랜덤으로 생성해 각기 다른 값을 사용한다. 파일 암호화에 사용된 키는 다시 공격자의 RSA-4096 공개키로 암호화돼 공격자 개인키가 있어야 파일을 복호화할 수 있다.

또한 파일 종류와 크기에 따라 전체, 간헐적 및 부분 암호화가 적용된다. 가장 먼저 파일 크기와 상관없이 [표 2]의 확장자에 따라 파일 종류를 분류해 데이터베이스 관련 파일은 전체 암호화를 적용하고 가상 환경 관련 파일은 간헐적 암호화를 적용한다. 두 분류에 포함되지 않는 파일은 [표 3]의 파일 크기에 따라 다시 분류 후 각각 다른 암호화 방식을 적용한다.

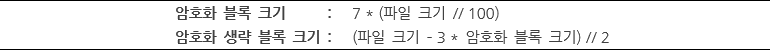

암호화 방식 중 부분 암호화는 파일의 가장 앞 0x100000 바이트만 암호화하는 방식을 사용하며 간헐적 암호화는 파일을 일정 개수의 블록으로 나눠 홀수 번째 블록만 암호화한다. 단 가상 환경 관련 파일과 0x500000 보다 큰 파일에 적용되는 간헐적 암호화는 하기의 계산식에 따라 블록을 나누는 방식에 차이를 둬 구분한다.

- 가상 환경 파일

- 0x500000 보다 큰 파일

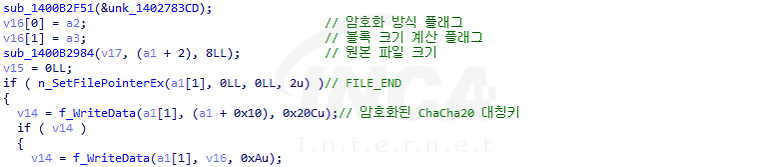

암호화가 완료된 파일은 파일 끝에 암호화된 ChaCha20 대칭키, 두 개의 플래그(Flag) 및 원본 파일의 크기 정보가 순서대로 저장된다. 두 개의 플래그 중 첫 번째 플래그는 전체 암호화, 간헐적 암호화 및 부분 암호화를 구분하며 두 번째 플래그는 간헐적 암호화가 적용된 파일의 암호화 블록 크기를 계산하는데 사용된다. 암호화 블록 계산이 필요 없는 전체 및 부분 암호화는 두 번째 플래그가 0x00 값으로 고정된다.

- 플래그 1: 전체 암호화(0x24), 간헐적 암호화(0x25), 부분 암호화(0x26)

- 플래그 2: 전체 및 부분 암호화(0x00), 가상 환경 파일(0x14), 0x500000보다 큰 파일(0x32)

최근 국내 기관 및 기업을 대상으로 랜섬웨어에 의한 피해 사례가 잇따라 발생하고 있다. 랜섬웨어에 감염될 경우 정상적인 서비스 운영이 불가능하고 서비스를 이용하는 사용자에게도 피해를 줄 수 있어 주의가 필요하다. 따라서, 주기적으로 중요 파일을 백업해 감염에 대비하고 보안 프로그램과 OS를 항상 최신버전으로 유지할 것을 권고한다.

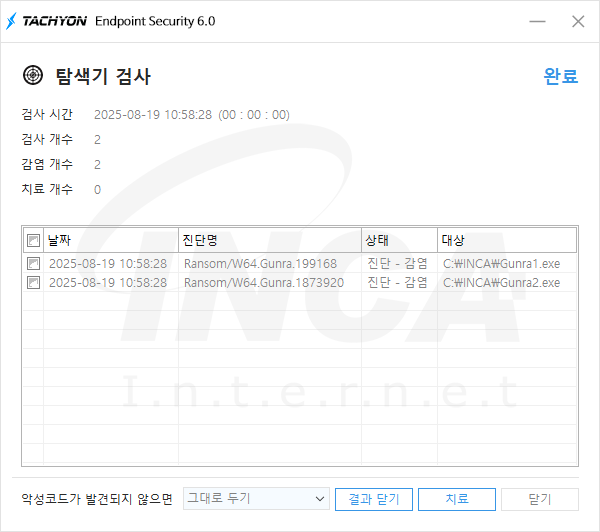

상기 악성코드는 잉카인터넷 안티바이러스 제품 TACHYON Internet Security 6.0에서 진단 및 치료가 가능하다.

'분석 정보 > 랜섬웨어 분석 정보' 카테고리의 다른 글

| Git으로 위장한 Cephalus 랜섬웨어 (0) | 2025.10.28 |

|---|---|

| BQTLock 랜섬웨어 변종 발견 (1) | 2025.09.19 |

| 2025년 새로 등장한 NightSpire 랜섬웨어 (0) | 2025.06.24 |

| Interlock 랜섬웨어, 데이터 유출 주의 (0) | 2025.06.20 |

| 부분 암호화를 사용하는 Play 랜섬웨어 (0) | 2025.02.18 |