U2DiskWatch, MISTCLOAK 라는 이름으로도 알려진 HIUPAN 은 Mustang Panda 가 사용하는 USB Worm 이다. 이 악성 파일은 DLL 파일로 정상 EXE 파일이 실행됨에 따라 악성코드를 로딩하는 DLL 사이드로딩 기법을 이용해 실행된다. 로딩된 악성 코드는 감염된 Windows 시스템에서 실행된 경우 주기적으로 시스템에 연결되는 USB 를 탐지 및 감염시키며 USB 에서 실행된 경우 연결된 Windows 시스템을 감염시키고 함께 복사된 Payload 악성 파일을 실행한다.

HIUPAN은 정상 파일인 “UsbConfig.exe”의 구성요소인 “u2ec.dll”로 위장해 실행된다. “u2ec.dll” 은 이동식 디스크에서 실행될 시 연결된 시스템의 ‘C:\ProgramData\Intel\_’ 경로에 숨김 폴더를 생성하고 HIUPAN 과 Payload 악성 파일들을 복사하며 “UsbConfig.exe” 파일을 Run 레지스트리에 등록해 지속성을 확보한다. “u2ec.dll”이 이미 감염된 시스템의 ‘C:\ProgramData\Intel\_’ 경로에서 실행될 시 현재 시스템과 연결된 이동식 디스크를 탐색하고 HIUPAN 과 Payload 악성 파일들을 복사하며 감염시킨다. 일련의 과정에서 생성되는 폴더, 파일들은 숨김 속성을 가지거나 보호된 파일로 설정되고, 해당 파일들을 볼 수 없도록 레지스트리 값을 수정하여 사용자를 속인다.

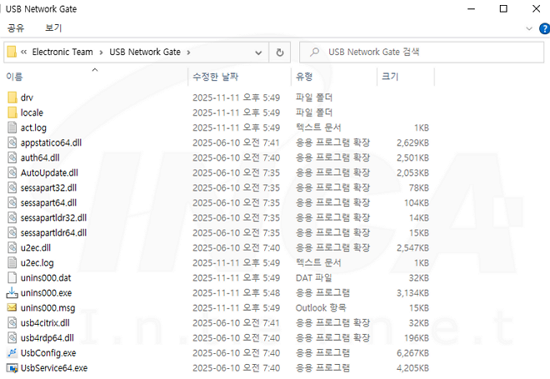

HIUPAN 은 Electronic Team Inc. 사에서 개발한 USB Network Gate 애플리케이션의 구성 파일 중 하나인 “u2ec.dll” 로 위장하고 있다.

USB Network Gate 의 실행 파일 중 하나인 “UsbConfig.exe” 파일은 실행 시 자동으로 “u2ec.dll”을 로딩하는 의존성을 가진다. 공격자는 이러한 사실을 이용해 정상 “UsbConfig.exe” 와 동일한 경로에 “u2ec.dll” 로 위장한 HIUPAN 파일을 두어 DLL 사이드로딩 공격을 시도한다.

악성 코드는 감염 동작에 앞서 ‘HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced’ 레지스트리 Key 의 ShowSuperHidden, HideFileExt 및 Hidden 값을 조작하여 보호된 운영체제 파일, 알려진 파일 확장자 및 숨김 파일을 볼 수 없도록 숨긴다. 이는 이후 생성할 폴더와 악성 파일을 사용자로부터 숨기기 위함이다.

HIUPAN 은 이동식 디스크(드라이브 타입이 DRIVE_REMOVABLE)에서 실행되는 경우 연결된 시스템을 감염시키는 동작을 수행한다. 감염된 이동식 디스크의 ‘\_\_\_\_\_\_\_\_\_\_\_\_\_\_\_\’ 경로에는 악성 동작에 사용되는 실행 파일들과 설정 파일 “$.ini” 이 존재한다. 이 파일은 “,” 문자로 구분된 설정 값과 악성 파일 이름 목록을 가진다. “$.ini” 와 동일한 경로에 설정 값에서 명시한 파일이 존재하면 연결된 시스템의 ‘C:\ProgramData\Intel\_’ 경로에 시스템 보호 속성의 폴더를 생성하고 악성 파일들을 복사한다. 복사된 파일들은 Run 레지스트리에 HIUPAN 실행 파일이 등록되어 시스템 재부팅 시 자동으로 실행된다.

만약 HIUPAN이 이동식 디스크가 아닌 감염된 시스템의 ‘C:\ProgramData\Intel\_’ 경로에서 실행된다면 “$.ini” 파일에 명시된 sleep time 마다 Payload 악성 파일 실행과 이동식 디스크 감염 동작을 주기적으로 실행한다. Payload 실행에 앞서 먼저 "MutexHelloWorldSysCmd001" 라는 이름의 mutex의 존재 여부를 통해 악성 코드의 중복 실행 여부를 검증한다. 해당 mutex가 이미 존재한다면 악성 행위 없이 종료되고 없다면 Payload 를 실행한다.

Payload를 실행한 후에는 시스템과 연결된 이동식 디스크를 탐색하며 감염 대상을 찾는다.

이동식 디스크를 발견하면 해당 드라이브에 시스템 보호 속성의 ‘\_\_\_\_\_\_\_\_\_\_\_\_\_\_\_\’ 폴더를 생성하고, “$.ini” 에 명시된 악성 파일 6개를 복사한다. 또한 기존에 이동식 디스크에 있던 파일들은 “_” 폴더로 이동시키고, 최상위 경로에 “UsbConfig.exe” 및 “u2ec.dll” 파일을 복제한 후 UsbConfig.exe 를 제외한 모든 파일을 숨겨 사용자의 실행을 유도한다.

HIUPAN USB 웜은 지속해서 사용자 모르게 시스템에 연결되는 USB를 대상으로 전파해 사용자의 주의가 필요하다. 따라서 운영체제와 보안 프로그램을 최신 버전으로 유지하고 주기적으로 보안 프로그램 검사를 진행할 것을 권고한다.

상기 악성코드는 잉카인터넷 안티바이러스 제품 TACHYON Internet Security 6.0에서 진단 및 치료가 가능하다.

'분석 정보 > 악성코드 분석 정보' 카테고리의 다른 글

| NSIS 플러그인을 악용해 유포되는 Lumma Stealer (0) | 2026.01.29 |

|---|---|

| Yokai 백도어를 유포하는 SnakeDisk 웜 (0) | 2025.12.24 |

| 태국을 대상으로 유포되는 Yokai 백도어 (0) | 2025.12.24 |

| DLL 사이드 로딩으로 실행하는 ToneShell 백도어 (0) | 2025.12.24 |

| 중국 해커그룹 Mustang Panda, Pubload 백도어 유포 (0) | 2025.12.24 |