최근 공격 대상의 조직 구성원을 사칭한 이메일을 이용해 저널리스트를 대상으로 유포되는 “SuperBear” RAT가 발견됐다. 이메일에 첨부된 악성코드를 실행하면, 자동화 프로그램인 오토잇(AutoIt)의 실행파일과 스크립트가 다운로드 되며, 해당 스크립트는 프로세스 할로잉(Process Hollowing) 기술을 사용해 “SuperBear” 코드를 메모리에 주입한다. 이후, “SuperBear”는 C&C 서버에 연결해 명령어를 수신하고, 추가적인 악성 동작을 수행한다.

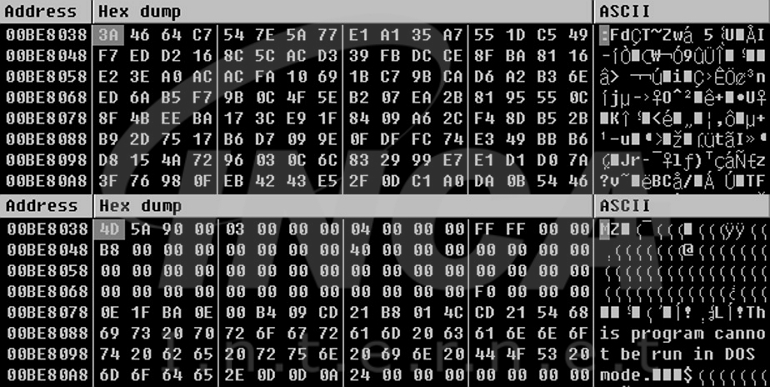

오토잇 스크립트가 실행되면, 먼저 내부 데이터를 복호화해 “SuperBear”의 PE 코드를 생성한다.

이후, 프로세스 할로잉 대상이 될 “explorer.exe” 프로세스의 인스턴스를 suspended 상태로 생성한다.

생성된 “explorer.exe” 인스턴스의 스레드 컨텍스트에서 EIP값을 “SuperBear”의 EP코드로 수정해 해당 프로세스가 재개될 때 악성코드가 실행되도록 한다.

“SuperBear”가 실행되면 먼저 C&C서버와 연결한다.

C&C서버와 연결에 성공하면 서버로부터 명령어를 수신해 [표 1]의 추가 동작을 수행한다. 단, 분석 시점에서 서버가 응답하지않아 추가 명령 및 DLL의 동작을 확인할 수 없다.

“SuperBear”는 윈도우 동작의 필수 프로세스인 “explorer.exe”로 위장해 동작하기 때문에 해당 악성코드의 감염을 인지하기 어렵다. 따라서, 출처가 불분명한 메일에 첨부된 파일의 실행을 지양하고, 백신 프로그램과 OS를 항상 최신버전으로 유지할 것을 권고한다.

상기 악성코드는 잉카인터넷 안티바이러스 제품 TACHYON Internet Security 5.0에서 진단 및 치료가 가능하다.

'분석 정보 > 악성코드 분석 정보' 카테고리의 다른 글

| Node.js를 활용하는 Lu0Bot 악성코드 (0) | 2023.11.01 |

|---|---|

| Teams를 사용해 유포되는 DarkGate 악성코드 (0) | 2023.10.16 |

| BPFDoor 변종 발견 및 유형별 BPF 필터 코드 차이점 비교 (0) | 2023.09.01 |

| OpenCarrot 백도어 (0) | 2023.08.23 |

| Outlook 사용자를 대상으로 유포되는 ORPC 백도어 악성코드 (0) | 2023.08.23 |