최근 “Gh0st RAT”의 변종인 “SugarGh0st RAT” 악성코드가 한국과 우즈베키스탄을 대상으로 유포된 정황이 발견됐다. 해당 악성코드 PDF 또는 DOC 문서로 위장한 LNK 파일로 유포되며, 실행하면 미끼 문서를 띄워 정상 파일인 것처럼 사용자를 속인 후, 감염된 PC에서 정보 수집, 키로깅, 화면 캡처 및 리버스 쉘 등을 포함한 다양한 공격을 수행한다.

“SugarGh0st RAT” 악성코드는 [그림 1]과 같이 한국어 또는 우즈베크어로 작성된 미끼 문서를 띄워 정상 파일인 것처럼 사용자를 속이고, 백그라운드에서 악성 동작을 수행한다.

문서로 위장한 LNK 파일은 “%TEMP%” 폴더에 자바 스크립트 파일을 드롭 및 실행한다.

자바 스크립트는 [그림 3]과 같이 난독화가 적용돼 있으며, 인코딩된 미끼 문서, DLL 파일 및 “SugarGh0st” 페이로드를 포함하고 있다.

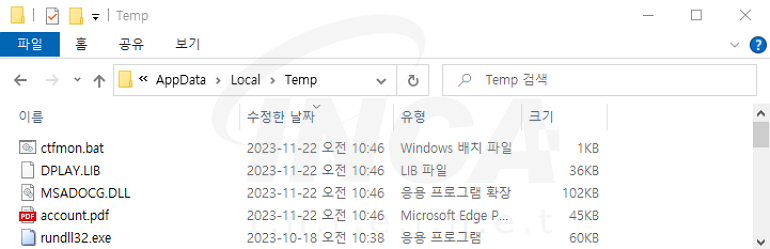

인코딩된 데이터를 디코딩한 후, “ctfmon.bat” 및 “rundll32.exe” 파일과 함께 “%TEMP%” 폴더에 드롭한다.

“ctfmon.bat” 파일을 실행하면, “rundll32.exe”를 사용해 “MSADOCG.DLL”의 “DllUnregisterServer” 함수를 호출한다.

호출된 함수는 함께 드롭된 “DPALY.LIB” 파일을 읽어 메모리에 로드한다.

“DPLAY.LIB” 파일에는 인코딩된 “SugarGh0st” 페이로드가 포함돼 있으며, 디코딩 후 PE 포맷의 페이로드를 메모리에 매핑 및 실행한다.

“SugarGh0st” 페이로드는 먼저 사용자의 키보드 입력을 모니터링하고 파일에 기록하는 키로깅 동작을 수행한다.

또한, 감염된 PC에서 [표 1]의 목록을 대상으로 시스템 정보를 수집한다.

이후, C&C서버에 연결해 수집한 정보를 전송하고, 서버의 추가 명령을 기다린다.

서버로부터 명령어를 수신하면, 명령 코드에 따라 [표 2]의 동작을 수행한다.

“SugarGh0st RAT” 악성코드는 문서 파일로 위장해 사용자의 방심을 유도하고, 실행된 후에도 감염 사실을 인지하기 어려워 주의가 필요하다. 따라서, 출처가 불분명한 파일의 다운로드 및 실행을 지양하고, 보안 프로그램과 OS를 항상 최신버전으로 유지할 것을 권고한다.

상기 악성코드는 잉카인터넷 안티바이러스 제품 TACHYON Internet Security 5.0에서 진단 및 치료가 가능하다.

'분석 정보 > 악성코드 분석 정보' 카테고리의 다른 글

| Qilin 랜섬웨어 리눅스 버전 (0) | 2024.02.08 |

|---|---|

| 모듈형 인포스틸러 Rhadamanthys (21) | 2024.01.17 |

| CyberLink 설치 파일로 유포되는 LambLoad 악성코드 (0) | 2023.11.29 |

| Node.js를 활용하는 Lu0Bot 악성코드 (0) | 2023.11.01 |

| Teams를 사용해 유포되는 DarkGate 악성코드 (0) | 2023.10.16 |