최근 한 캠페인에서 "Bifrost" RAT 악성코드와 타이포스쿼팅 방식이 적용된 C&C 서버 도메인을 사용하는 정황이 공개됐다. 타이포스쿼팅은 특정 사이트의 도메인 이름을 모방해 철자를 다르게 등록하는 방식으로, 이번 캠페인에서는 VMware 사이트를 사칭한 download.vmfare.com을 공격자의 C&C 서버 도메인에 활용했다. 또한, 이 과정에서 배포된 "Bifrost"는 감염된 환경에서 호스트 이름, IP 주소 등의 정보를 수집해 공격자에게 보내고, 공격자의 C&C 서버에서 받은 명령을 수행할 수 있다.

A. 타이포스쿼팅

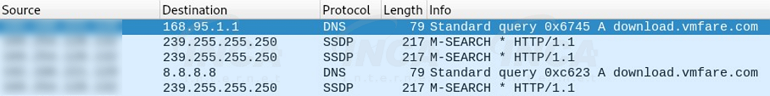

이번 캠페인에서는 공격자의 C&C 서버의 도메인으로 VMware 사이트와 유사한 download.vmfare.com을 사용해 사용자의 유입을 유도했다. 또한, 대만 공용 DNS 서버에 공격자의 C&C 서버 도메인을 쿼리하지만 분석 시점에서는 해당 도메인의 정보를 획득할 수 없었다.

- 대만 공용 DNS 서버 IP 주소 : 168.95.1.1

Bifrost 악성코드의 동작을 strace를 사용해 확인한 로그는 [그림 2]와 같다.

B. 감염 환경 정보 수집

DNS 서버에 쿼리한 도메인의 정보를 획득하면 “Bifrost” 악성코드는 감염된 환경의 IP 주소, 호스트 이름 및 프로세스 ID 등의 정보를 수집한다. 먼저, IP 주소는 ioctl 명령을 실행할 때 SIOCGIFCONF 요청 코드를 사용해 시스템에 구성된 네트워크 인터페이스 목록을 얻은 다음 루프백 인터페이스를 제외한 정보를 획득한다. 시스템의 호스트 이름은 uname 함수 호출로 획득한 데이터를 구성하는 utsname 구조체에서 nodename 필드의 값을 읽어 획득한다. 그 다음, 시스템 호출 함수인 sys_getuid 및 sys_getpid를 사용해 해당 프로세스의 사용자 ID 와 프로세스 ID를 수집한다. 수집한 정보는 하기의 양식에 맞춰 구성되며 RC4 알고리즘을 사용해 암호화한 후 공격자에게 전송된다.

- 데이터 수집 양식 : IP | ... | Hostname | ... | UID | ... | PID | ...

C. 외부 연결 및 명령

이후, 공격자의 C&C 서버에서 수신된 명령에 따른 행동을 수행할 수 있으며, 분석 시점에서는 공격자의 C&C 서버와 연결되지 않았다. 그리고 “Bifrost” 에서 사용하는 명령은 [표 1]과 같이 파일 정보 수집, 파일 다운로드와 업로드 및 파일 조작 등으로 분류할 수 있다.

이번 보고서에서 언급한 “Bifrost” RAT 악성코드와 같이 타이포스쿼팅 방식을 활용해 C&C 서버 등의 도메인을 변조할 경우 탐지가 어려울 수 있으므로 보안 담당자들의 주의가 필요하다. 따라서, 백신 프로그램의 실시간 감시를 활성화하고 항상 최신 버전으로 유지해야한다. 또한, 리눅스 서버 관리자는 패킷 로그를 주기적으로 확인할 것을 권고한다.

'분석 정보 > 악성코드 분석 정보' 카테고리의 다른 글

| 취약한 드라이버를 악용하는 GhostEngine (0) | 2024.06.17 |

|---|---|

| 이미지 스위칭을 이용하는 Ande Loader (1) | 2024.04.25 |

| 가짜 구인 광고로 유포되는 Ov3r_Stealer (2) | 2024.02.29 |

| Qilin 랜섬웨어 리눅스 버전 (0) | 2024.02.08 |

| 모듈형 인포스틸러 Rhadamanthys (21) | 2024.01.17 |