DarkCloud Bootkit 악성코드 감염 주의

1. 개요

부트킷 악성코드는 시스템이 부팅할 때 필요한 정보가 저장되어있는 MBR(Master Boot Record) 영역을 감염시키고 백신을 무력화시키며 추가로 악성 파일을 다운받거나 사용자의 정보를 탈취할 수 있는 악성코드이다. 부팅 시 MBR의 정보로 운영체제를 구동시키기 때문에 MBR 영역에 악성코드가 존재하면, 시스템에서 악성코드를 삭제해도 악성코드는 지속적으로 존재할 수 있기 때문에 사용자의 각별한 주의가 필요하다.

이번 보고서에서는 “DarkCloud Bootkit” 악성코드에 대해 알아보고자 한다

2. 분석 정보

2-1. 파일 정보

| 구분 | 내용 |

| 파일명 | 임의의 문자열.exe |

| 파일크키 | 737,280 Byte |

| 악성 동작 | MBR 변조, 추가 파일 다운로드 |

2-2. 실행 과정

해당 악성코드에 감염되면 가장 먼저 MBR 영역에 악성 쉘코드를 쓴다. 악성 쉘코드는 재부팅 후에 동작하며 C&C 서버로부터 다운로더(‘conhost.exe’)를 다운받고, 다운로더는 원격 제어 프로그램(‘item.dat’)을 다운받는다. 그리고 백신을 무력화 시키며 자신의 악성 쉘 코드를 은닉한다. 다운로드 된 원격 제어 프로그램은 추가적으로 파일을 다운로드 및 업로드 할 수 있고 사용자 PC의 서비스, 레지스트리, 프로세스를 수정할 수 있는 기능을 갖고있다.

3. 악성 동작

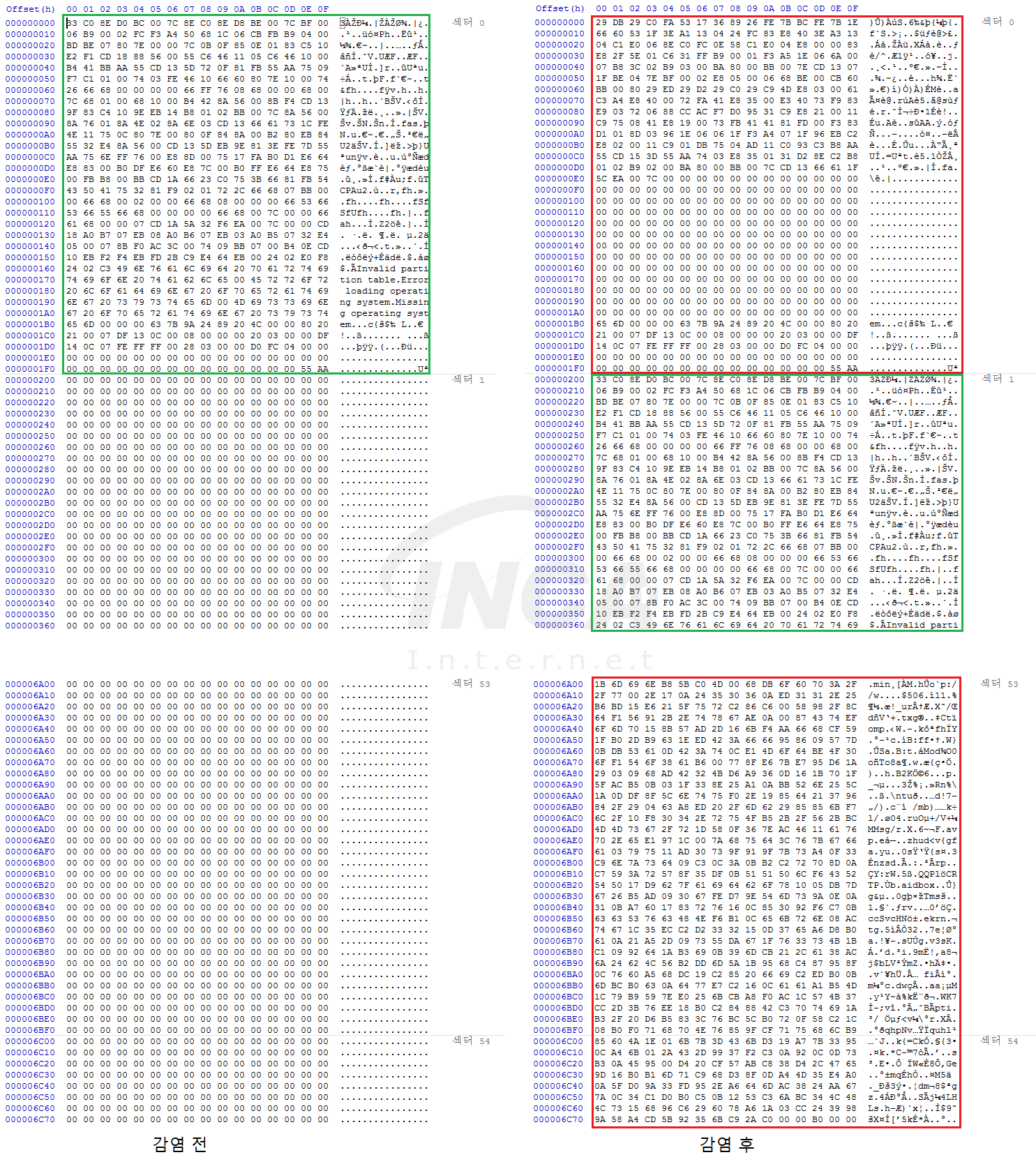

3-1. MBR 변조

해당 악성코드는 MBR 영역을 변조하는데 섹터 0의 정상 MBR 코드를 섹터 1로 복사하고, 섹터 0과 섹터 2~54에 악성 쉘 코드로 덮어쓴다.

3-2. AV 관련 프로세스 종료

이후 악성 쉘 코드는 아래 표에 작성된 백신 관련된 프로세스를 강제종료 시킨다.

| 구분 | 내용 |

| 프로세스 종료 대상 | “avp.exe”, “zhudongfangyu.exe”, “superkiller.exe” “360sd.exe”, “360safe.exe”, “360rps.exe”, “360rp.exe”, “sragent.exe”, “QQPCRTP.exe”, “systemaidbox.exe”, “avgnt.exe”, “avengine.exe”, “msmpeng.exe”, “nissrv.exe”, “msseces.exe”, “ccSvcHst.exe”, “ekrn.exe”, “egui.exe”, “nod32krn.exe”, “avgrsa.exe”, “avgui.exe”, “avscan.exe”, “v3svc.exe”, “v3medic.exe”, “Rtvscan.exe”, “avastsvc.exe”, “bdagent.exe”, “mcshield.exe”, “mcsvhost.exe”, “mfefire.exe”, “mfemms.exe”, “dwengine.exe”, “dwarkdaemon.exe”, “vssery.exe”, “avguard.exe”, “K7CrvSvc.exe”, “asdsvc.exe”, “360tray.exe”, “mbamservice.exe”, “mbamtray.exe”, “mbam.exe”, “qhpisvr.exe”, “quhlpsvc.exe”, “savservice.exe”, “hipsmain.exe”, “hipsdaemon.exe”, “sapissvc.exe”, “scsecsvc.exe”, “avgsvc.exe”, “liveupdate360.exe”, “360rp.exe”, “qqpctray.exe”, “Mcshield.exe”, “shstat.exe”, “naprdmgr.exe”, “avgui.exe”, “ziface.exe”, “uiSeAgnt.exe”, “dwengine.exe”, “spideragent.exe”, “bdagent.exe”, “smsvchost.exe”, “avastui.exe”, “ksafe.exe” |

[표 1] 백신 프로세스 종료 목록

3-3. 추가 파일 다운로드 및 C&C 서버 연결

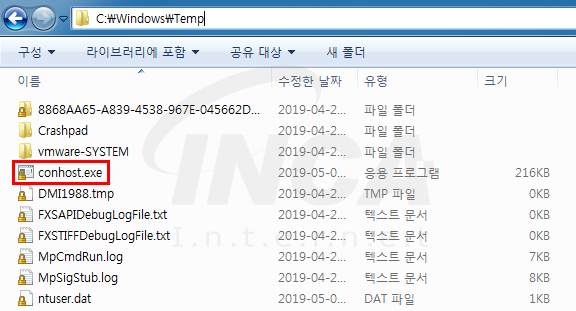

그리고 C&C 서버와 연결되어 추가적으로 다운로더 실행파일을 다운받는다. 해당 다운로더는 ‘upsupx.exe’ 파일명에서 “C:\Windows\Temp” 경로에 ‘conhost.exe’ 파일명으로 바뀌어 실행되고 원격 제어 프로그램과 txt, html 확장자를 가진 추가 파일들을 함께 다운받는다.

원격 제어 프로그램(‘item.dat’)은 오픈소스로 제작되었으며 파일 다운로드 및 업로드 할 수 있고 사용자 PC의 서비스, 레지스트리, 프로세스를 수정 및 모니터링 할 수 있는 기능을 갖고있으며 원격 제어 프로그램과 함께 다운로드 된 실행 파일은 아래 [그림 6]에 적혀있는 경로에 저장된다.

다운로드 된 압축파일(‘msief.exe’)에는 자가 등록, 예약된 작업 등록, 특정 프로세스 종료, 윈도우 방화벽 설정 변경, 파일 및 폴더에 대한 사용자 권한을 변경 등 동작을 수행하는 배치파일(‘c3.bat’)과 배치파일을 호출하는 vbs 파일을 포함한다.

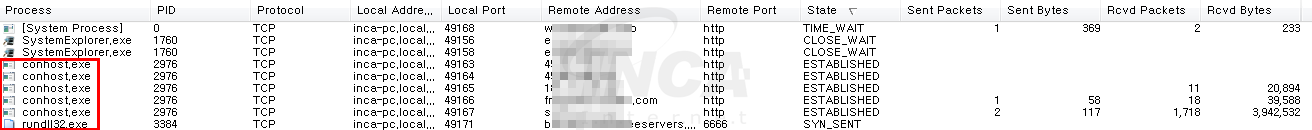

또한 다운로더와 원격 제어 프로그램은 추가 악성 행위를 하기 위해 지속적으로 C&C 서버와 통신을 유지한다.

4. 결론

MBR을 이용한 악성코드는 소니픽처스 사건, 사이버테러 등 대규모의 사이버 공격에 종종 사용되었으며 운영체제의 하위 계층을 감염시키기 때문에 탐지 및 제거가 어렵다는 점에서 사용자의 주의가 요구된다. 현재도 지속적으로 유포되고 있는 코인 마이너가 부트킷 악성코드와 함께 유포 된다고 알려지기 때문에 다시 한번 더 주의가 필요하다.

불분명한 파일이거나 의심스러운 파일은 한번 더 신중히 생각하여 실행할 필요가 있으며, 백신 제품의 실시간 감지를 사용하여 의심스러운 파일의 실행을 방지하는 대비도 필요하다.

상기 악성코드는 잉카인터넷 안티바이러스 제품 TACHYON Internet Security 5.0의 MBR 보호기능으로 실행을 방지할 수 있다.

'분석 정보 > 악성코드 분석 정보' 카테고리의 다른 글

| [악성코드 분석]송장(Invoice)을 위장한 엑셀파일 주의 (0) | 2019.05.27 |

|---|---|

| [악성코드 분석]다수의 정보 탈취 악성 파일 다운로드하는 Scranos 루트킷 감염 주의 (0) | 2019.05.24 |

| [악성코드 분석]Slack, Github을 이용해 통신하는 SLUB 백도어 감염 주의 (0) | 2019.05.02 |

| [악성코드 분석]MS Outlook 사이트로 위장한 피싱 공격 주의 (0) | 2019.04.25 |

| [악성코드 분석]해킹된 ASUS社 서버로부터 유포되는 Shadow Hammer 악성 파일 주의 (0) | 2019.03.29 |