윈도우 취약점 이용하여 권한 상승하는 Sodinokibi 랜섬웨어 감염 주의

1. 개요

최근 발견된 Sodinokibi 랜섬웨어는 기존의 랜섬웨어 동작과 다르게 윈도우 취약점(CVE-2018-8453)을 통해 권한을 상승시켜 랜섬 동작을 수행하는 방식을 사용하고 있다. 해당 공격방식은 취약한 시스템에 있어 치명적인 피해를 발생시킬 수 있으며, 공격방식의 변화를 예상할 수 있어 사용자의 각별한 주의가 필요하다.

잉카인터넷에서는 해당 랜섬웨어에 대한 분석 정보를 게시하였다.

"견적 요청서 관련 내용으로 유포되는 Sodinokibi 랜섬웨어 감염 주의"

- https://isarc.tachyonlab.com/2306

이번 보고서에서는 윈도우 취약점을 이용하여 권한을 상승시키는 Sodinokibi 랜섬웨어에 대해 알아보고자 한다.

2. 분석 정보

2-1. 파일 정보

| 구분 | 내용 |

| 파일명 | [임의의 파일명].exe |

| 파일크키 | 164,864 bytes |

| 진단명 | Ransom/W32.Sodinokibi.164864 |

| 악성 동작 | 파일 암호화 |

2-2. 실행 과정

파일이 실행되면 랜섬웨어는 드라이버 파일의 특정한 값을 확인한 뒤, 윈도우 취약점을 통해 프로그램의 권한을 상승시키며, 만약 권한 상승이 불가능하다면 프로그램을 관리자 권한으로 재실행하려 한다. 이후 파일을 암호화하며 정상적인 복구를 무력화하기 위한 동작을 수행한다. 마지막으로 바탕화면을 변경시켜 사용자에게 감염사실을 통보하며, 저장되어 있는 주소로 감염 대상자 시스템의 정보를 전송한다.

3. 악성 동작

3-1. 취약점 공격

이번 Sodinokibi 랜섬웨어 악성동작 중 CVE-2018-8435 취약점을 이용한 권한 상승 공격이 발견되어 잠시 살펴보고자 한다. 해당 취약점은 메모리의 객체를 적절하게 처리 하지 못하는 Win32k.sys의 구성요소로 인해 Windows 권한 상승이 가능한 제로데이 취약점 공격으로써 시스템에 대한 접근 권한을 획득할 수 있다.

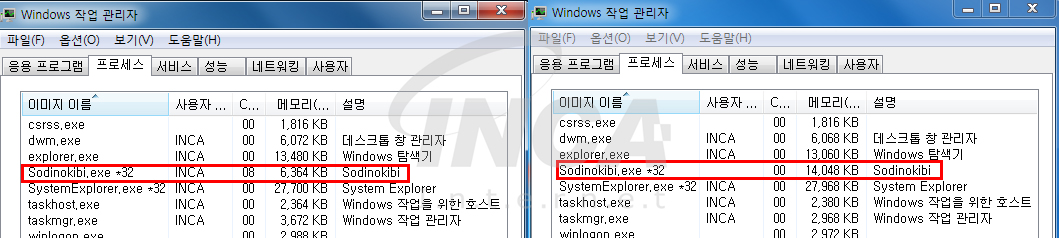

공격자는 시스템의 커널 모드에서 악의적인 코드를 실행이 가능하며, 이번 Sodinokibi 랜섬웨어에서는 PEB 구조체의 KernalCallbackTable을 후킹한 뒤, 스크롤바를 생성 후 해제한다. 후킹된 코드는 해제 된 메모리를 회수하여 프로세스 정보가 들어있는 EPROCESS 구조체에서 시스템 프로세스 토큰을 찾아 자신의 EPROCESS 구조체에 복사하여 실행된 랜섬웨어에 대한 SYSTEM 권한을 설정한다.

3-2. 권한 상승

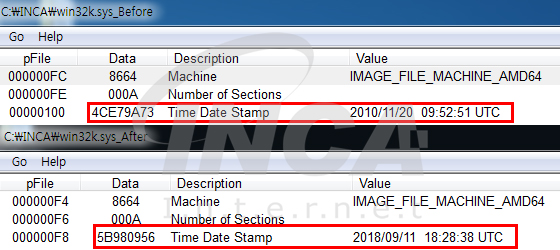

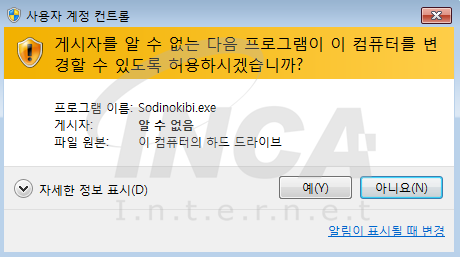

파일이 실행되면 프로그램의 권한 상승을 위해 win32k.sys와 win32kfull.sys의 파일 스탬프를 확인 후, 특정 날짜 이전이라면 CVE-2018-8453의 취약점을 이용하여 프로그램의 권한 상승을 시도한다. 만약 조건이 만족되지 않거나 권한 상승 실패 시 관리자 권한으로 재실행을 사용자에게 요구하며, 이후 랜섬 동작을 수행한다.

[그림 4]과 같이 해당 취약점에 대한 윈도우 업데이트를 수행하면 sys 파일의 타임스탬프가 변화한 것을 확인할 수 있으며, 업데이트가 완료되었다면 권한 상승은 일어나지 않는다.

권한 상승이 실패한다면 아래의 그림과 같이 관리자 권한으로 재실행 할 것을 요구한다.

3-3. 복구 무력화

정상적인 복구를 무력화하기 위해 윈도우 복구 모드 비활성화와 볼륨 쉐도우 복사본을 삭제한다.

| 명령어 | 기능 |

| vssadmin Delete Shadows /All /Quiet | 볼륨 섀도우 복사본 삭제 |

| bcdedit /set {default} recoveryenabled No | 윈도우 복구 모드 비활성화 |

| bcdedit /set {default} bootstatuspolicy ignoreallfailures | 윈도우 오류 복구 알림 비활성화 |

[표 1] 복구 무력화 목록

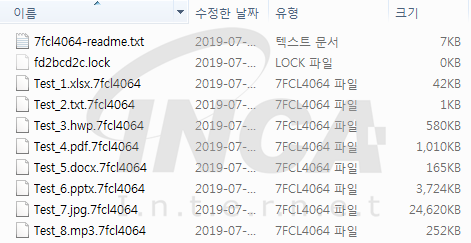

3-4. 파일 암호화

실행된 랜섬웨어는 다음 [표 2]의 종료 프로세스 목록과 일치하는 프로그램들을 종료시키며, 드라이브의 모든 파일을 목록화한 뒤 다음 [표 2]와 같이 암호화 제외 대상 확장자, 폴더 및 파일을 비교하여 파일을 암호화하며, 바탕화면 변경과 함께 랜섬노트를 생성하여 사용자에게 감염사실을 통보한다.

| 구분 | 내용 |

| 암호화 제외 확장자 |

"shs","bin","msp","hta","mod","wpx","msi","sys","ics","cmd","rtp","nomedia","scr","cur","prf","msu", |

| 암호화 제외 폴더 | "boot","msocache","programdata","$windows.~ws","tor browser","program files (x86)","$recycle.bin", "google","$windows.~bt","intel","windows","windows.old","mozilla","system volume information", "perflogs","application data","appdata","program files" |

| 암호화 제외 파일 | "desktop.ini","autorun.inf","ntldr","bootsect.bak","ntuser.dat","boot.ini","thumbs.db","bootfilefont.bin" ,"ntuser.dat.log","iconcache.db","ntuser.ini" |

| 종료 프로세스 | "sqlagent.exe","sqbcoreservice.exe","mysqld_opt.exe","synctime.exe","excel.exe","thebat64.exe", "onenote.exe","tbirdconfig.exe","powerpnt.exe","xfssvccon.exe","oracle.exe","infopath.exe", "mydesktopqos.exe","dbsnmp.exe","sqlbrowser.exe","mysqld.exe","sqlservr.exe","wordpad.exe", "thebat.exe","agntsvc.exe","thunderbird.exe","encsvc.exe","ocomm.exe","winword.exe", "msaccess.exe","dbeng50.exe","firefoxconfig.exe","isqlplussvc.exe","ocssd.exe","visio.exe", "mydesktopservice.exe","sqlwriter.exe","ocautoupds.exe","mysqld_nt.exe","msftesql.exe","mspub.exe", "outlook.exe","steam.exe" |

[표 2] 암호화 제외 대상 및 종료 프로세스 목록

다음 그림과 같이 랜섬노트와 바탕화면 변경을 확인할 수 있는데, 이전에 유포되었던 Sodinokibi의 랜섬노트와 바탕화면 문구가 변경된 것을 확인할 수 있다.

3-5. 데이터 전송

랜섬동작 완료 후 피해자의 시스템 정보와 암호키 데이터를 암호화하여, 내장된 사이트 주소로 전송한다. 해당 주소 목록에는 약 1079개의 도메인 목록이 포함되어 있다.

| 구분 | 내용 |

| 도메인 주소 목록 | pays-saint-flour.fr;hartofurniture.com; tages-geldvergleich.de; margaretmcshane.com; production-stills.co.uk; omegamarbella.com; energosbit-rp.ru; descargandoprogramas.com; rsidesigns.com; mundo-pieces-auto.fr; mustangmarketinggroup.com;dinedrinkdetroit.com; sarahspics.co.uk;alaskaremote.com;chatterchatterchatter.com;qrs-international.com; belinda.af; bringmehope.org; tramadolhealth.com; animalfood-online.de; 외 1059개 |

[표 3] 데이터 전송되는 주소 목록

4. 결론

이번 보고서에서 알아본 Sodinokibi 랜섬웨어는 기존의 스팸메일로 위장한 형태와 달리 윈도우 취약점을 이용한 새로운 버전이 발견되고 있어 주의가 필요하다. 랜섬웨어의 피해를 최소한으로 예방하기 위해서는 발신지가 불분명한 링크나 첨부파일을 함부로 열어보아서는 안되며, 백신제품 설치와 윈도우 업데이트를 꾸준히 할 것을 권고한다. 또한 중요한 자료는 별도로 백업해 보관하여야 한다.

상기 악성코드는 잉카인터넷 안티바이러스 제품 TACHYON Endpoint Security 5.0에서 진단 및 치료가 가능하다.

TACHYON Endpoint Security 5.0에서 랜섬웨어 차단 기능을 이용하면 의심되는 파일의 암호화 행위를 차단할 수 있다.

'분석 정보 > 랜섬웨어 분석 정보' 카테고리의 다른 글

| [랜섬웨어 분석] syrk 랜섬웨어 분석 보고서 (0) | 2019.08.20 |

|---|---|

| [랜섬웨어 분석] BoooamCrypt 랜섬웨어 감염 주의 (0) | 2019.08.02 |

| [랜섬웨어 분석]바로가기 파일로 위장하여 악성파일 다운로드하는 Cephalo 랜섬웨어 감염 주의 (0) | 2019.07.04 |

| [랜섬웨어 분석]RIG Exploit Kit으로 유포되는 Buran 랜섬웨어 감염 주의 (0) | 2019.06.17 |

| [랜섬웨어 분석]공유 폴더 통해 전파되는 GetCrypt 랜섬웨어 주의 (0) | 2019.05.30 |