악성코드 분석보고서

1. 3월 랜섬웨어 동향

2020년 3월(3월 01일 ~ 3월 31일) 한 달간 랜섬웨어 동향을 조사한 결과, 국내에서는 이력서로 위장한 NEMTY 랜섬웨어가 2.6으로 버전 업 하여 다수 유포되었다. 해외에서는 프랑스 지방 정부 기관이 Mespinoza 랜섬웨어 공격을 받았으며, 보험 회사인 Chubb이 Maze 랜섬웨어에 공격당해 데이터가 유출된 사건이 있었다.

이번 보고서에서는 3월 국내/외 랜섬웨어 소식 및 신/변종 랜섬웨어와 3월 등장한 RekenSom 랜섬웨어에 대해 좀 더 자세히 알아보고자 한다.

1-1. 국내/외 랜섬웨어 소식

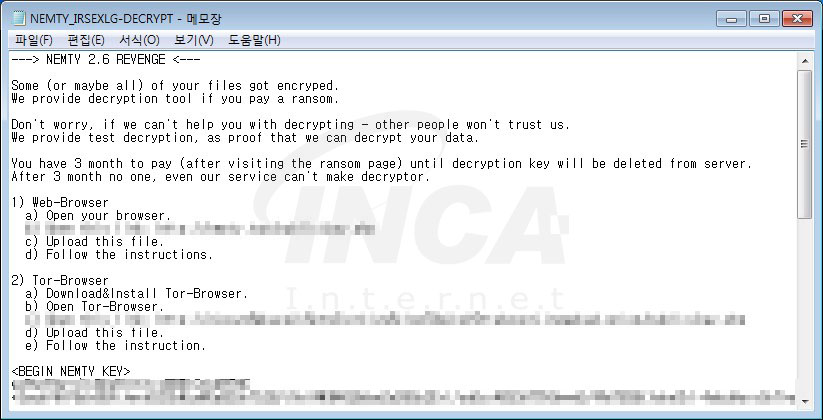

이력서로 위장한 NEMTY 랜섬웨어 유포 사례

최근 국내에서 유포 중인 NEMTY 랜섬웨어의 변종이 발견되었다. 2020년 1월부터 3월까지 확인된 NEMTY 랜섬웨어의 버전은 2.5였으며, 이번에 발견된 샘플은 NEMTY 2.6으로 기존의 방식과 동일하게 “포트폴리오(200317)_뽑아주시면 열심히하겠습니다.exe”, “입사지원서” 등의 이력서로 위장하여 유포된다고 한다. 해당 랜섬웨어는 현재 국내에 다수 유포되는 중이며, 꾸준히 버전 업 되어 발견되므로 국내 사용자들은 특히 주의할 필요가 있다.

프랑스 지방 정부 기관, Mespinoza(Pysa) 랜섬웨어 피해 사례

3월 중순, 프랑스 지방 정부 기관의 네트워크가 Mespinoza 랜섬웨어 공격을 받았다. 이로 인해 비밀번호 데이터베이스가 일부 유출이 되었다고 한다. 해당 랜섬웨어는 파이썬 라이브러리를 기반으로 제작되었으며, 확장자를 .pysa로 변경하여 Pysa 랜섬웨어로도 불린다. 현재, 프랑스 CERT-FR이 해당 사건의 피해 범위 및 시스템을 복원하기 위한 작업을 진행 중이라고 밝혔다.

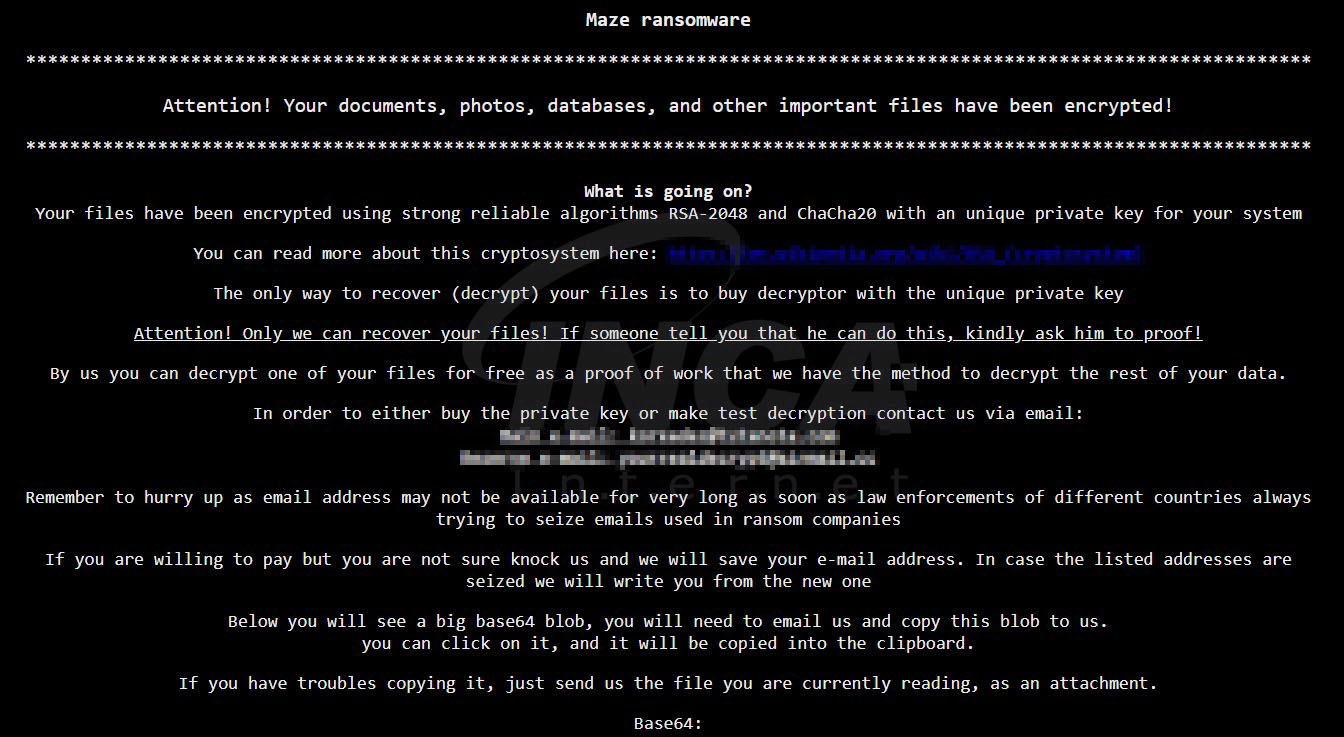

보험 회사 Chubb, Maze 랜섬웨어 피해 사례

3월 말, 사이버 보험 상품을 보유한 보험 회사인 Chubb이 Maze 랜섬웨어 공격을 받았다. 이로 인해 데이터가 유출되었으며, 아직 데이터는 공개하지 않았지만 임원들의 정보도 포함되어 있다고 한다. Maze 랜섬웨어의 운영자는 몸값을 지불하지 않으면 데이터를 공개하겠다고 협박하는 중이다. 현재 Chubb 사는 네트워크가 침해되었다는 증거가 확인되지 않아 보유한 데이터에 대한 무단 엑세스 여부를 확인 중이라고 언급했다. 최근 랜섬웨어 공격에 정보 탈취까지 하는 공격이 많아졌기에 기업들은 사내 보안에 주의를 기울일 필요가 있다.

1-2. 신종 및 변종 랜섬웨어

Nefilim 랜섬웨어

Nemty 랜섬웨어의 새로운 버전으로 추정되는 Nefilim 랜섬웨어가 발견되었다. 해당 랜섬웨어의 유포자들은 암호화된 파일을 복구하는 대가로 금전을 요구하고 있으며, 7일 내로 공격자의 요구에 응답하지 않으면 데이터를 공개하겠다고 협박하고 있다. 랜섬웨어에 감염되면, 확장자가 .NEFILIM으로 변경되며 파일 마지막에 NEFILIM이란 시그니처가 추가된다.

CoronaVirus 랜섬웨어

COVID-19 이슈를 악용한 CoronaVirus 랜섬웨어가 등장했다. 공격자는 피싱 사이트를 제작하여 피해자가 악의적으로 조작된 파일을 다운로드하도록 유도하고, 해당 파일이 실행될 경우 정보 탈취형 악성코드인 Kpot과 CoronaVirus 랜섬웨어를 다운 및 실행한다고 한다. CoronaVirus 랜섬웨어는 파일 암호화 후 coronaVi2022@이메일_원본 파일명.원본 확장자 형태로 파일 이름을 변경한다. 또한, MBR 영역을 변조하여 랜섬웨어 감염 사실을 부팅될 때마다 알린다. 이번 공격은 COVID-19 이슈를 악용했지만, 아직 피해사례는 알려지지 않았다.

Dharma 랜섬웨어

최근 이탈리아어로 작성된 피싱 메일을 통해 유포되는 Dharma 랜섬웨어가 발견되었다. 해당 피싱 메일에는 악성 링크가 포함되어 있고, 링크가 실행되면 랜섬웨어가 다운로드 후 실행된다. Dharma 랜섬웨어는 작업 스케줄러에 등록하여 지속성을 확보하며, 복구를 불가능하게 하기 위해 볼륨 섀도우 복사본을 삭제한다. 암호화가 완료된 파일은 확장자가 .ROGER로 변경된다. 피싱 메일을 통해 유포되는 만큼 메일의 첨부 파일 또는 링크를 이용할 때는 사용자들의 주의가 필요하다.

2. RekenSom 랜섬웨어 분석보고서

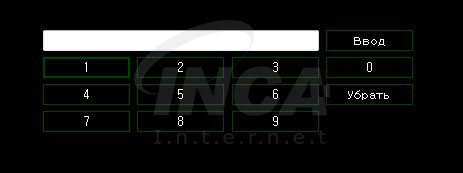

“RekenSom”으로 불리는 랜섬웨어가 발견되었다. 해당 랜섬웨어는 바탕화면의 파일을 암호화한 뒤, 랜섬노트를 생성하지 않고 화면을 잠가 사용자가 어떠한 동작도 할 수 없도록 만든다. 따라서 감염될 경우 잠금 비밀번호를 풀지 못하면 큰 피해를 초래할 수 있어 주의가 필요하다.

해당 랜섬웨어에 감염되면 확장자는 .RekenSom으로 변경하고 파일명은 랜덤한 글자로 변경된다.

RekenSom 랜섬웨어의 암호화 제외 대상은 [표 1]과 같다.

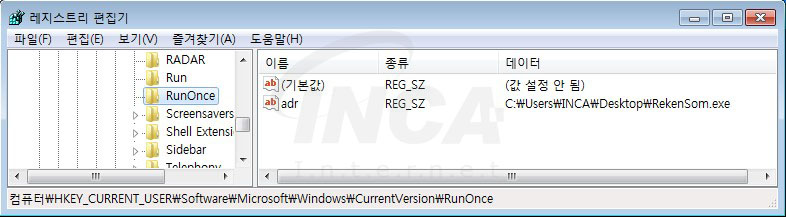

암호화 절차가 완료되면 [그림 8]과 같이 원본파일을 시스템 재부팅 후에도 자동으로 실행 되도록 레지스트리에 등록한다.

마지막으로 랜섬노트를 생성하지 않고 [그림 9]와 같이 화면을 잠근다. 화면이 잠금된 상태에서는 ALT_TAB, ALT_SPACE, WINDOWS, CONTROL_SHIFT_ESCAPE 키를 사용할 수 없다. 만약, 비밀번호가 정상적으로 입력된 경우 화면 잠금이 해제될 뿐 암호화는 해제되지 않는다.

이번 보고서에서 알아본 “RekenSom” 랜섬웨어에 감염되면 바탕화면의 파일이 암호화되고 화면이 잠기며 파일 복구가 어려우므로 주의가 필요하다.

랜섬웨어의 피해를 최소한으로 예방하기 위해서는 백신 제품을 설치하여 업데이트를 진행하고, 중요한 자료는 별도의 저장공간에 보관할 것을 권고한다.

상기 악성코드는 잉카인터넷 안티바이러스 제품 TACHYON Internet Security 5.0에서 진단 및 치료가 가능하다.

'동향 리포트' 카테고리의 다른 글

| [월간동향] 2020년 04월 악성코드 통계 (0) | 2020.05.11 |

|---|---|

| 4월 랜섬웨어 동향 및 LockBit랜섬웨어 분석보고서 (0) | 2020.05.11 |

| [월간동향] 2020년 03월 악성코드 통계 (0) | 2020.04.03 |

| 2월 랜섬웨어 동향 및 DeathHiddenTear 랜섬웨어 분석보고서 (0) | 2020.03.05 |

| [월간동향] 2020년 02월 악성코드 통계 (0) | 2020.03.05 |