1. 개요

최근 러시아 사이버 포럼에서 판매되고 있는 “PurpleWave Stealer”가 발견되었다. 판매자가 게시한 내용에 따르면 해당 악성코드는 C++로 작성되었고 평생업데이트 버전은 5000 루블, 두 번의 업데이트 지원 버전은 4000 루블에 판매하고 있다. 또한 탈취한 정보를 확인할 수 있는 패널을 제공하고 있으며, 사용자의 시스템에서 실행 시 민감한 정보가 탈취될 수 있어 주의가 필요하다.

이번 보고서에서는 “PurpleWave Stealer”에 대해 알아보고자 한다.

2. 분석 정보

2-1. C&C 연결

“PurpleWave Stealer” 실행 시, C&C 서버에 연결한다. 이때 공격자로부터 JSON 형식으로 전달되는 패킷 정보에 따라 [표 1]과 같이 가짜 알림 창, 파일 수집 경로 및 대상, 추가 파일 다운로드 등 악성 동작이 달라진다.

2-2. 가짜 알림 창 생성

공격자로부터 전달된 패킷 정보를 읽어 [그림 4]과 같이 가짜 알림 창을 생성하며, loader 값의 다운로드할 모듈 정보를 읽어 파일 다운로드 후 실행한다. 분석 시점에서는 모듈 정보 값이 none으로 전달되어 다운로드하지 않는다.

2-3. 정보 탈취

가짜 알림 창 생성과 동시에 ‘사용자 폴더\Local\Chrome\User Data\Default’ 경로에서 로그인 정보, 쿠키 및 자동완성 데이터 등 브라우저 정보를 수집하고, 현재 화면을 캡처한 뒤 저장한다.

이후 [표 2]의 목록에 해당하는 시스템의 정보를 수집하여 저장한다.

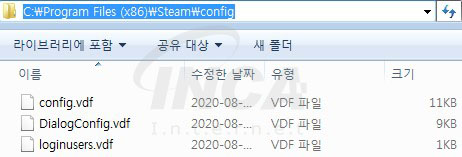

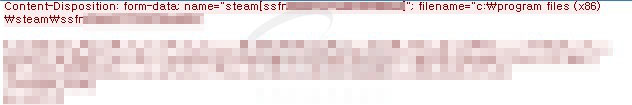

시스템 정보 수집 후, ‘HKCU\Software\Valve\Steam’ 레지스트리를 검색하여 Steam 설치 경로를 확인한다. 그리고 ‘Steam 설치 경로\config’ 폴더에 저장되어 있는 파일을 확인하여 인증 정보가 담겨있는 SSFN 정보를 수집한다.

레지스트리를 검색하여 Telegram의 설치 경로를 확인한 뒤, 저장되어 있는 사용자의 정보를 수집한다. 최종적으로 수집된 모든 정보들을 취합하여 C&C 서버로 전송한다.

3. 결론

이번 보고서에서 알아본 “PurpleWave Stealer” 악성코드는 공격자의 설정에 따라 정보 탈취 대상 및 악성 동작이 달라진다. 또한 판매자가 지속적인 업데이트를 약속하고 있어 기능 추가의 가능성이 있어 사용자의 주의가 필요하다. 사용자는 발신지가 불분명한 링크나 첨부파일을 함부로 열어보아서는 안되며, 백신 제품을 설치하고 꾸준히 업데이트 할 것을 권고한다.

상기 악성코드는 잉카인터넷 안티바이러스 제품 TACHYON Endpoint Security 5.0에서 진단 및 치료가 가능하다.

'분석 정보 > 악성코드 분석 정보' 카테고리의 다른 글

| [악성코드 분석] Trickbot 악성코드 분석 보고서 (0) | 2020.10.06 |

|---|---|

| [악성코드 분석] Anubis Stealer 악성코드 분석 보고서 (0) | 2020.09.09 |

| [악성코드 분석] Vidar Stealer 악성코드 분석 보고서 (0) | 2020.08.06 |

| [악성코드 분석] Poulight Stealer 악성코드 분석 보고서 (0) | 2020.05.20 |

| [악성코드 분석] 서류 배송으로 위장한 피싱 메일 주의 (0) | 2020.04.16 |