최근 중국의 사이버 범죄 단체 Hafnium에 의해 Microsoft Exchange Server 취약점을 악용한 공격이 발견되어 이슈가 되었다. 이에 마이크로 소프트 측에서는 해당 취약점 네 가지에 대해 긴급 패치를 진행하였으며 이번 공격에 악용된 취약점은 MS Exchange Online과는 상관 없다고 밝혔다.

공격의 시작이 되었던 Hafnium 그룹은 주로 미국 여러 산업 부문의 기업을 대상으로 공격한다. 과거에도 Hafnium은 네트워크 서버의 취약점을 악용하여 많은 서버를 감염시켰고, 합법적인 오픈 소스 프레임 워크를 사용하여 탐지를 우회했다. 이 후 감염을 마친 PC에서 정보를 탈취하고, 악성코드를 사용자의 PC에 다운로드하여 사용자를 협박 한 이력이 있다.

마이크로 소프트는 공식적으로 이번 공격에 총 네 가지의 MS Exchange Server 취약점이 사용됐다고 발표했다. 또한, 피해를 줄이기 위한 임시 방편으로 443번 포트를 통한 연결 중 신뢰하지 않는 사용자를 모두 차단하고, VPN을 통해 MS Exchange Server와 격리된 상태에서 외부 연결을 허용하는 방법을 사용하라고 공지했다.

① 공격자는 우선 포트 443번 포트 중 보안에 취약한 Exchange Server를 찾는 것으로 공격이 시작된다.

② 이후 CVE-2021-26855 취약점을 악용하여 http 요청을 보내고, 공격자를 해당 서버에 인증한다.

③ 최종적으로 CVE-2021-26857, CVE-2021-26858, CVE-2021-27065 취약점을 악용한 웹 쉘을 업로드하여 원격 액세스 권한을 얻고, 공격자가 원하는 명령을 보내 감염된 PC를 제어한다.

Hafnium 그룹은 감염된 시스템에 지속적으로 접근하기 위해 추가적으로 “China Chopper” 웹 쉘을 업로드한다. 또한, 일반적으로 “Procdump”를 사용하여 정상적인 시스템 파일인 “lsass.exe” 프로세스 메모리를 덤프하여 자격 증명을 얻고, 공격자가 원하는 동작을 도울 수 있는 Nishang 및 Powercat 와 같은 파일을 다운로드 한다. 최종적으로 감염된 PC에서 데이터를 탈취하여 7zip 또는 Winrar와 같은 압축 유틸리티를 통해 데이터를 압축하고 공격자에게 전송하며, 원격으로 파일을 다운로드하거나 네트워크 서비스를 스캔하는 등의 동작을 한다.

피해 사례

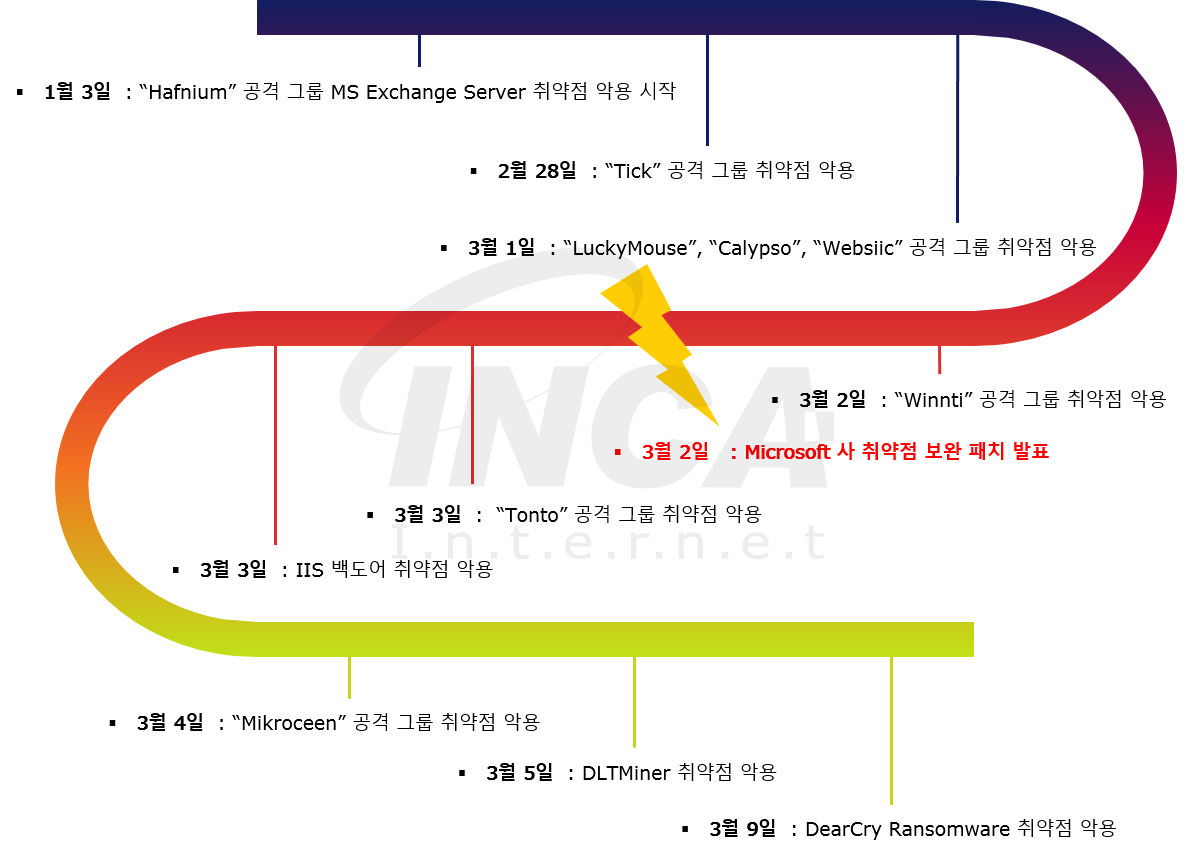

MS Exchange Server 취약점 악용 사례에 대한 마이크로 소프트의 발표 이후 보안 기업 ESET은 중국의 사이버 공격 그룹 APT27, Bronze Butler(Tick,Calypso) 외 여러 해킹 그룹들이 해당 취약점을 악용했으며 이미 115개 이상의 국가에서 5,000개 이상의 MS Exchange Server에 웹 쉘이 배포되었다고 발표했다. 또한, 아직까지 46,000개의 서버가 마이크로 소프트에서 발표한 취약점이 보완된 패치가 적용되지 않았다고 보고했다.

Bronze Butle(Tick) : 2008년부터 활동중인 APT 그룹 Tick은 기밀 정보를 훔치는 것을 목표로 일본, 한국, 러시아 및 싱가포르의 기업 및 정부를 대상으로 한다. 2월 28일, 해당 그룹은 동아시아 IT 서비스 제공 기업의 웹 서버를 손상시킨 사례가 있다.

LuckyMouse : APT27 및 Emissary라고 알려진 LuckyMouse 그룹은 중앙 아시아와 중동의 정부 네트워크를 침해했다. 3월 1일, 중동 정부 부서의 웹 서버를 해킹한 사례가 있다.

Calypso : 중앙 아시아, 중동, 남미 및 아시아의 정부 기관을 표적으로 하는 사이버 범죄 그룹 Calypso는 3월 1일, 중동 및 남미의 정부 단체 MS Exchange Server를 해킹한 사례가 있다.

Websiic : 3월 1일, 아시아와 동유럽을 목표로 IT, 통신 및 엔지니어링 부문의 민간 기업에 있는 7대의 MS Exchange Server를 공격한 사례가 있다.

Winnti : 2012년부터 활동한 BARIUM 또는 APT41이라고 불리우는 Winnti 그룹은 비디오 게임 및 소프트웨어 산업을 목표로 네트워크 공격을 수행했다. 3월 2일, 해당 그룹은 동아시아의 석유 회사와 건설 장비 회사의 서버를 손상시킨 사례가 있다.

Tonto : 2009년부터 활동한 APT 그룹 Tonto(CactusPete) 그룹은 주로 러시아, 일본 및 몽골의 정부 및 기관을 대상으로 공격을 수행한다. 3월 3일, 동유럽에 위치한 물류 회사와 소프트웨어 개발 및 사이버 보안 컨설팅 회사의 서버를 손상시킨 사례가 있다.

IIS 백도어 : 3월 3일, 웹 쉘을 사용하여 아시아와 남미 4개의 이메일 서버에서 상기 취약점을 악용하여 IIS(인터넷 정보 서비스)에 백도어를 설치한 사례가 있다.

Mikroceen : Vicious Panda로도 불리우는 Mikroceen 그룹은 2017년부터 활동했으며 주로 중앙 아시아, 러시아 및 몽골 정부 기관 및 통신사를 공격 목표로 한다. 3월 4일, 해당 그룹은 중앙 아시아에 있는 전력 회사를 공격한 사례가 있다.

DLTMiner : DLTMiner는 주로 아시아 기업을 공격 대상으로 하는 불법 암호 화폐 채굴 악성코드이다. 3월 5일, 해당 캠패인이 유포되어 공격 대상이 된 MS Exchange Server에 여러 PowerShell 다운로더를 배포한 사례가 있다.

DearCry Ransomware : 3월 9일, 원격으로 명령을 통해 DearCry 랜섬웨어를 다운로드하고, 실행하여 사용자에게 금전을 갈취한 사례가 있었다.

해결 방안

상기 MS Exchange Server의 취약점을 악용한 해킹 피해를 피하기 위해서는 가능한 빨리 마이크로 소프트에서 발표한 시스템 패치를 적용해야 한다. 또한, 마이크로 소프트는 사용자의 PC가 감염되었는지 확인하기 위해 MS Exchange Server에서 IOC를 자동으로 검색 할 수 있는 스캐너를 배포했다. 본인의 서버가 손상되었음이 감지되면 마이크로 소프트사에서 제공한 IOC에 해당하는 웹 쉘 및 파일을 제거하고 로그인 자격 증명을 변경해야 추가적인 피해를 예방할 수 있다.

▶ 취약점에 대한 정보는 자사 블로그에 게시된 글에서 확인 할 수 있다.

- “[취약점 정보] Microsoft Exchange Server 보안 업데이트 권고” 자사 블로그 게시글 :

https://isarc.tachyonlab.com/3788

▶ 마이크로 소프트에서 발표한 MS Exchange Server 2013, 2016 및 2019에 대한 보안 패치는 공식 홈페이지에서 다운로드 할 수 있다.

- 마이크로 소프트 공식 홈페이지 보안 패치 다운로드 :

https://msrc.microsoft.com/update-guide/

▶ 마이크로 소프트에서 발표한 PC 감염 여부 스캔 및 로그 확인 툴은 공식 홈페이지에서 다운로드 할 수 있다.

- 마이크로 소프트 공식 홈페이지 감염 여부 확인 스캐너 다운로드 :

출처

[1] 마이크로 소프트 – MS Exchange Server 취약점을 악용한 해킹 및 Hafnium 사이버 해킹 그룹 :

https://www.microsoft.com/security/blog/2021/03/02/hafnium-targeting-exchange-servers/

[2] 팔로 알토 Unit 42 연구팀 – MS Exchange Server 취약점 악용하는 과정 :

https://unit42.paloaltonetworks.com/microsoft-exchange-server-vulnerabilities/

[3] ESET – MS Exchange Server 취약점 악용 사례 :

https://www.welivesecurity.com/2021/03/10/exchange-servers-under-siege-10-apt-groups/

'최신 보안 동향' 카테고리의 다른 글

| 피싱 메일 주의 (0) | 2021.03.25 |

|---|---|

| 디스코드를 악용하는 악성코드 (0) | 2021.03.17 |

| BMP 파일로 유포된 ObliqueRAT (0) | 2021.03.16 |

| Office 악성코드 빌더 “APOMacroSploit” 발견 (0) | 2021.03.12 |

| IcedID 악성코드 (0) | 2021.03.11 |