1. 악성코드 통계

악성코드 Top20

2021년3월(3월 1일 ~ 3월 31일) 한 달간 잉카인터넷 대응팀은 사용자에게 가장 많이 피해를 준 악성코드 현황을 조사하였으며, [표 1]은 가장 많이 탐지된 악성코드를 탐지 건수 기준으로 정리한 악성코드 Top20이다. 가장 많이 탐지된 악성코드는 Virus(바이러스) 유형이며 총 101,263 건이 탐지되었다.

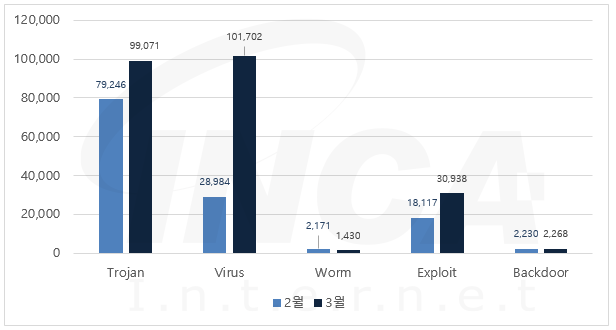

악성코드 진단 수 전월 비교

3월에는 악성코드 유형별로 2월과 비교하였을 때 Trojan, Virus, Exploit 및 Backdoor의 진단 수가 증가하였고, Worm의 진단 수가 감소하였다.

주 단위 악성코드 진단 현황

3월 한달 동안 악성코드 진단 현황을 주 단위로 살펴보았을 때 2월에 비해 증가한 추이를 보이고 있다.

2. 악성코드 동향

2021년 3월(3월 1일 ~ 3월 31일) 한 달간 등장한 악성코드를 조사한 결과 거래 계약서로 위장하여 유포되거나 소셜 미디어의 정보를 탈취하는 악성코드가 발견됐다. 또한, 최근 리눅스 시스템을 사용하는 클라우드 서버의 사용이 증가함에 따라 리눅스 환경을 대상으로 공격하는 악성코드도 다수 등장했다.

RAT - AsyncRAT

지난 3월 초 “◯◯◯ 거래 계약서”란 이름으로 유포되는 악성 파일이 발견됐다. 해당 파일은 윈도우 운영체제의 '확장자명 숨김 처리' 기능을 악용해 "~거래 계약서.hwp.scr"이라는 이중 확장자명으로 파일명을 변경하는 기법이 사용됐다.

사용자가 숨겨진 확장자를 인식하지 못하고 정상 문서로 착각해 파일을 열어볼 경우, 음성 채팅을 위해 제작된 디스코드(Discord)의 CDN(Contents Delivery Network)에서 "AsyncRAT" 악성코드를 다운로드하여 실행한다. “AsyncRAT” 악성코드에 의해 감염된 PC는 원격 제어가 가능해지고 키보드의 입력 내용이 유출되거나 화면이 녹화될 수 있다.

CoinMiner - z0Miner (Linux)

"z0Miner" 악성코드는 Jenkins 및 ElasticSearch 서버를 대상으로 모네로(XMR) 암호 화폐 채굴을 시도한다. 해당 악성코드는 ElasticSearch RCE(Remote Code Execution) 취약점인 CVE-2015-1427 등을 사용하며 현재, 약 5,000대 이상의 서버를 감염한 것으로 알려졌다. 공격자는 해당 취약점을 악용해 대상 서버에서 임의의 쉘 스크립트를 실행하고 “z0Miner” 이외의 암호화폐 채굴 프로그램을 종료한다. 그 다음으로 악성 명령이 포함된 스크립트를 다운로드 및 실행하도록 작업 스케줄러를 설정하고, 대상 서버에 “z0Miner” 악성코드를 설치하여 모네로 암호화폐를 채굴한다.

Backdoor – RedXOR (Linux)

지난 3월 중순, 리눅스 환경에서 시스템 전반의 인증 단계를 관리하기 위한 “polkit” 데몬으로 위장하는 "RedXOR" 악성코드가 발견됐다. 해당 악성코드가 실행될 경우 숨겨진 폴더를 만들어 자기 자신을 복사하고 재부팅시 실행되도록 설정한다. 그 후, 악성코드는 C&C 서버와 통신하며 시스템 정보 수집, 파일 작업 수행 및 명령 실행 등 여러 가지 기능을 수행할 수 있다.

Stelaer - CopperStealer

최근, Facebook, Instagram 및 Twitter 등의 소셜 미디어 서비스 정보를 탈취하는 "CopperStealer" 악성코드가 발견됐다. 해당 악성코드는 keygenninja[.]com 등의 키젠 또는 소프트웨어 크랙 버전을 제공하는 사이트를 통해 배포 됐으며, 발견 당시 약 5,000곳에서 악성 도메인에 접근을 시도한 것으로 알려졌다. 현재는 해당 사이트에서 더 이상 배포되지 않으며 공격자들은 탈취한 정보를 사용하여 피해자의 소셜 미디어 계정에 접근한 후 친구 목록, Facebook 페이지 목록 등의 다양한 정보를 수집할 수 있다.

'동향 리포트' 카테고리의 다른 글

| 2021년 04월 악성코드 동향 보고서 (0) | 2021.05.10 |

|---|---|

| 2021년 04월 랜섬웨어 동향 보고서 (0) | 2021.05.10 |

| 2021년 03월 랜섬웨어 동향 보고서 (0) | 2021.04.07 |

| 2021년 1분기 국가별 해커그룹 동향 보고서 (0) | 2021.04.07 |

| 2021년 1분기 랜섬웨어 동향 보고서 (0) | 2021.04.06 |