2018년 12월 말 처음 발견된 “LemonDuck”은 Linux 시스템을 대상으로 하여 Linux 루트 계정 비밀번호를 무차별 대입 공격을 통해 SSH 원격 접속을 하거나 Windows 시스템 대상으로 악성 문서 파일이 첨부된 메일을 통해 유포되었다. 하지만 2021년 3월경, “LemonDuck”이 공격 대상에 MS Exchange Server를 추가하였고, 해당 서버의 취약점을 악용하여 유포되기 시작했다.

해당 악성코드는 공격자의 서버에서 페이로드를 다운로드한 후 백신 프로그램으로 위장한 서비스를 생성해 코인 마이너를 등록하고, 공격에 사용된 웹 쉘을 사용자의 폴더에 숨긴다. 또한, 사용자의 PC에 관리자 권한이 있는 계정을 생성하여 RDP(원격 데스크톱) 연결을 활성화하고, 최종적으로 감염된 PC에서 모네로 암호화폐를 불법적으로 채굴한다.

LemonDuck 악성코드는 웹에서 인증서를 불러오기 위한 정상 프로그램인 “certutil.exe”를 악용하여 페이로드를 다운로드한다.

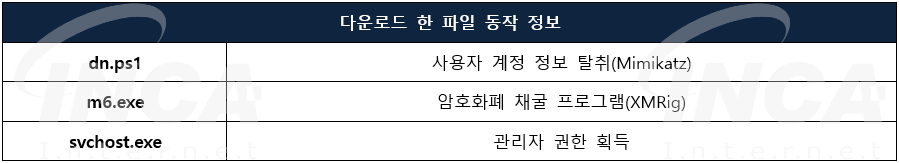

각각 다운로드 된 파일의 동작은 [표 1]과 같다.

“Windowsm_Update”라는 이름의 서비스를 생성하고, 암호화폐 채굴 프로그램 XMRig인 “m6.exe” 파일을 등록한 후 실행하여 사용자 PC에서 불법적으로 암호화폐를 채굴한다.

“Windowsm_Update” 서비스는 마이크로소프트 백신 서비스라는 설명이 추가되어 사용자로 하여금 정상 서비스인 것처럼 보인다.

또한, MS Exchange Server 취약점을 악용한 웹 쉘인 “China Chopper” 웹 쉘의 변종을 확인할 수 있었으며 해당 웹 쉘을 사용자의 디렉터리에 복사하고, 설정을 변경하여 숨긴다.

이후 공격자는 사용자 계정을 추가하고, 관리자 권한을 부여한 다음 RDP(원격 데스크톱) 연결 활성화를 시도한다.

최근 LemonDuck 악성코드는 3월에 발표한 MS Exchange Server 취약점을 악용하여 유포되고 있다. 해당 취약점은 마이크로소프트 사에서 해ㄱ당 취약점이 보완된 패치를 발표하였으나 패치가 적용되지 않은 서버를 타겟으로 하여 암호화폐를 불법으로 채굴하고 있다. 따라서 MS Exchange Server를 사용하는 사용자는 보완된 패치를 적용하여 악성코드 피해를 예방할 것을 권장한다.

상기 악성코드는 잉카인터넷 안티바이러스 제품 TACHYON Internet Security 5.0에서 진단 및 치료가 가능하다.

'분석 정보 > 악성코드 분석 정보' 카테고리의 다른 글

| RoyalRoad RTF 문서를 통해 유포된 PortDoor 악성코드 (0) | 2021.05.18 |

|---|---|

| ICMP Tunneling 기법을 사용하는 PingBack 악성코드 (0) | 2021.05.18 |

| Telegram을 C&C 서버로 사용하는 ToxicEye 악성코드 (0) | 2021.05.06 |

| 위장된 사이트를 통해 유포되는 Ficker Stealer (0) | 2021.04.28 |

| 리눅스 환경으로 확대된 RansomEXX 랜섬웨어 (0) | 2021.03.31 |