Telegram에서 제공하는 Bot 기능을 악용하여 사용자의 데이터를 탈취하고 감염된 PC를 조작하는 ToxicEye 악성코드가 발견되었다. Telegram은 인터넷 메신져 프로그램으로 알림, 정보 열람 등 사용자가 반복적으로 해야할 일들을 대체해줄 수 있는 Bot 기능을 제공한다. 공격자는 Telegram Bot 계정을 생성하고 이를 통해 ToxicEye 악성코드에 감염된 환경에 명령을 내려 다양한 악성행위를 수행하였다.

이번에 발견된 ToxicEye 악성코드는 해커 포럼과 GitHub에 소스코드가 공개되었으며, 최근 이메일을 통해 유포된 사례가 발견되었다.

ToxicEye 악성코드 실행 시, C:\Users\ToxicEye\rat 경로에 자가복제한 뒤 관리자 권한으로 실행한다. 그리고 복사한 파일이 자동실행되도록 Chrome Update 이름으로 작업 스케줄러에 등록한다.

그리고 인터넷 연결 여부를 확인한 뒤, ToxicEye 악성코드에 설정된 공격자의 Telegram Bot 계정으로 연결하여 명령을 대기한다.

다음 [그림 3]은 테스트를 위해 직접 Telegram Bot 계정을 생성한 뒤 ToxicEye 악성코드와 연결한 화면이다.

이후 공격자의 명령을 전달받아 다음 [표 1]과 같이 사용자 PC 정보, 키로그, 스크린샷, 클립보드, 브라우저 및 소프트웨어 계정정보 등 다양한 정보를 탈취한다.

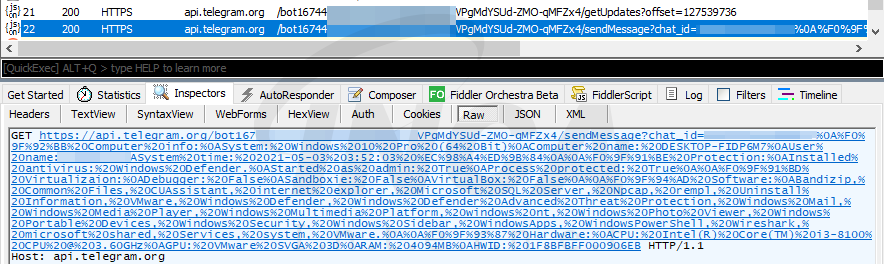

탈취한 정보를 다음 [그림 4]와 같이 전송한다.

ToxicEye 악성코드는 정보탈취 이외에도 다음 [표 2]와 같이 프로세스 및 파일 제어 등 다양한 공격자의 명령을 수행한다.

ToxicEye 악성코드는 최근 이메일을 통해 유포된 사례가 발견되었으며, 소스코드와 사용방법이 공개되어 추후 악용될 여지가 있어 주의가 필요하다. 따라서 신뢰할 수 없는 파일 실행을 지양해야 하며, 이후에도 발생할 수 있는 사이버 공격에 대비하여 보안 동향에 관심을 가질 필요가 있다.

상기 악성코드는 잉카인터넷 안티바이러스 제품 TACHYON Internet Security 5.0에서 진단 및 치료가 가능하다.

'분석 정보 > 악성코드 분석 정보' 카테고리의 다른 글

| ICMP Tunneling 기법을 사용하는 PingBack 악성코드 (0) | 2021.05.18 |

|---|---|

| 공격 대상으로 MS Exchange Server를 추가한 LemonDuck 악성코드 (0) | 2021.05.18 |

| 위장된 사이트를 통해 유포되는 Ficker Stealer (0) | 2021.04.28 |

| 리눅스 환경으로 확대된 RansomEXX 랜섬웨어 (0) | 2021.03.31 |

| [악성코드 분석] Orcus RAT 악성코드 분석 보고서 (0) | 2021.03.02 |