지난 2월경, AutoHotKey(AHK) 스크립트 언어를 기반으로 만든 실행 파일을 통해 악성코드를 유포시키는 캠페인이 등장했으며 현재까지 더욱 정교한 공격을 위해 패치를 거듭하고 있다.

AutoHotKey 스크립트는 매크로를 정의하여 사용할 수 있도록 해 주는 유틸리티로 해당 캠페인에서 vbs 파일을 삽입해 페이로드를 드랍하고, 실행한다. 악성 페이로드는 사용자가 알아차릴 수 없도록 파일의 형체가 없는 파일리스 형태로 실행되어 감염 사실을 숨긴다.

해당 캠페인을 이용하여 유포된 RAT에는 "Revenge RAT", "Async RAT", "Houdini RAT", "Vjw0rm"이 있다. 또한, 캠페인에는 "AHK 로더 공격 방식", "PowerShell 공격 방식", "HCrypt 공격 방식"이 존재한다.

전체적인 동작 과정은 [그림 1]과 같이 AHK 스크립트 기반 실행 파일을 시작으로 정상 프로그램을 설치하는 파일과 페이로드를 다운로드하는 악성 vbs 파일이 드랍된다. 다운로드하는 과정은 위에 설명한 공격 방식에 따라 차이를 보이며 하기에 설명할 예정이다.

AHK 로더 공격 방식

AHK 로더 공격 방식은 정상 AHK 기반 실행 파일과 동일한 경로에 파일명이 동일한 Manifest 파일로 위장한 악성 vbs 파일을 드랍한다. 악성 vbs 파일은 AHK 로더 파일에 로드되어 실행되며 페이로드를 다운로드하고, 실행한다.

해당 공격 방식은 백신 프로그램 우회 시도를 위해 지속적인 패치를 진행했으며 각 버전 별 드랍 파일 및 동작 정보는 [표 1]과 같다.

"Version 2"부터 백신 프로그램 우회를 시도하는 동작이 추가되었다. "Version 2"는 AHK 실행 파일에서 드랍된 "start.bat" 파일을 통해 백신 프로그램 종료를 시도하는 파일을 다운로드하고 실행한다.

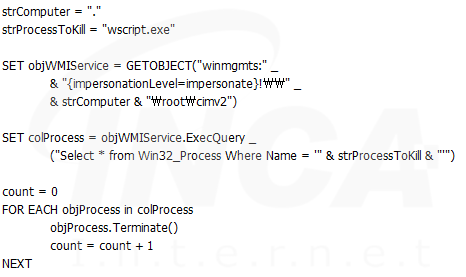

"Version 3"는 "Version 2"의 동작과 함께 사용자 PC의 "hosts" 파일을 변조하여 특정 백신 프로그램 사이트 접속 시 로컬 호스트로 이동하게 하여 해당 사이트 접속을 차단한다. 또한, "Version 3"에서부터는 실행중인 "wscript.exe" 프로세스를 종료한다.

"Version 4"는 "aa.bat" 파일을 드랍하여 악성 vbs 파일인 "conhost.exe.manifest"의 속성을 숨김 파일로 바꾼다.

Powershell 공격 방식

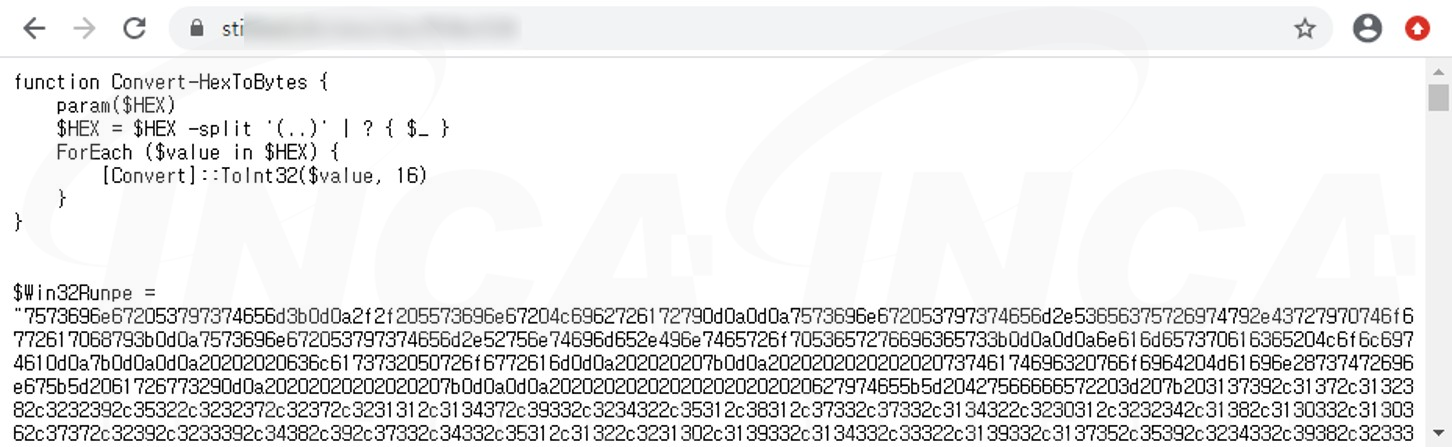

Powershell 공격 방식은 로더 파일을 드랍하지 않고, 난독화된 vbs 파일을 통해 공격자의 서버에서 Powershell 코드가 있는 텍스트 파일을 다운로드한다. Powershell 코드가 실행되면 페이로드를 메모리에서 실행시킨다.

공격자의 서버에서 Powershell 코드를 다운로드하기 위한 vbs 파일은 난독화 되어있다. 각 버전 별 드랍 파일 및 난독화 정보는 [표 2]와 같다.

"Version 2"의 vbs 파일은 10진수로 이루어진 변수를 연산하여 디코딩하면 "Version 1"의 "bb.vbs" 파일과 동일한 코드가 된다.

HCrypt 공격 방식

HCrypt 공격 방식은 드랍된 vbs 파일을 통해 공격자의 서버에서 HCrypt 악성코드를 다운로드한다. 다운로드한 파일은 백신 프로그램을 검색하고, 존재하면 프로세스 종료를 시도하는 동작을 하는 파일과 페이로드를 다운로드하여 메모리에서 실행한다.

AutoHotKey(AHK) 스크립트를 이용하여 RAT을 다운로드하는 캠페인은 2월에 등장하였고, 기능을 추가하여 현재까지도 유포되고 있다. 해당 캠페인은 AHK 스크립트 기반 실행 파일에 악성코드와 함께 정상적인 설치 파일을 삽입하여 사용자로 하여금 악성코드에 감염된 것을 인지할 수 없게 한다. 따라서 출처가 밝혀지지 않은 사이트에서의 파일 다운로드 시에는 주의하여 악성코드 피해를 예방할 것을 권장한다.

상기 악성코드는 잉카인터넷 안티바이러스 제품 TACHYON Internet Security 5.0에서 진단 및 치료가 가능하다.

'분석 정보 > 악성코드 분석 정보' 카테고리의 다른 글

| Powershell을 통해 실행되는 DoubleBack 악성코드 (0) | 2021.06.10 |

|---|---|

| 중국 해커 SharpPanda의 RoyalRoad를 사용한 APT 공격 (0) | 2021.06.09 |

| MSBuild의 기능을 악용하여 유포된 악성코드 (0) | 2021.05.28 |

| RoyalRoad RTF 문서를 통해 유포된 PortDoor 악성코드 (0) | 2021.05.18 |

| ICMP Tunneling 기법을 사용하는 PingBack 악성코드 (0) | 2021.05.18 |