잉카인터넷 대응팀은 2021년 8월 27일부터 2021년 9월 2일까지 랜섬웨어 신•변종 및 이슈와 관련하여 대응을 진행하였으며, 신종 랜섬웨어는 "LCRY"외 3건, 변종 랜섬웨어는 "BlackMatter"외 6건이 발견됐다.

금주 랜섬웨어 관련 이슈로는 "Ragnarok" 랜섬웨어가 최근 운영을 종료하겠다는 의사를 밝혔으며 "MBC" 랜섬웨어 그룹이 새로운 데이터 유출 사이트를 게시해 이란 철도 시스템에서 탈취한 데이터를 추후에 공개하겠다고 밝혔다.

2021년 8월 27일

LCRY 랜섬웨어

파일명에 ".LCRY" 확장자를 추가하고 [그림 1]의 랜섬노트를 실행하는 "LCRY" 랜섬웨어가 발견됐다.

BlackMatter 랜섬웨어

파일명에 ".[랜덤 문자열]" 확장자를 추가하고 "[랜덤 문자열].README.txt"라는 랜섬노트를 생성하는 "BlackMatter" 랜섬웨어 변종이 발견됐다. 해당 랜섬웨어는 바탕화면의 배경을 변경한다.

Ragnarok 랜섬웨어 운영 종료

최근까지 유포됐던 "Ragnarok" 랜섬웨어가 운영을 종료했다. 현재 "Ragnarok" 랜섬웨어가 운영하는 데이터 유출 사이트의 이름이 "Decrypt Site"로 변경됐으며 "DECRYPT"라는 제목의 게시글 이외에 모두 삭제됐다.

2021년 8월 28일

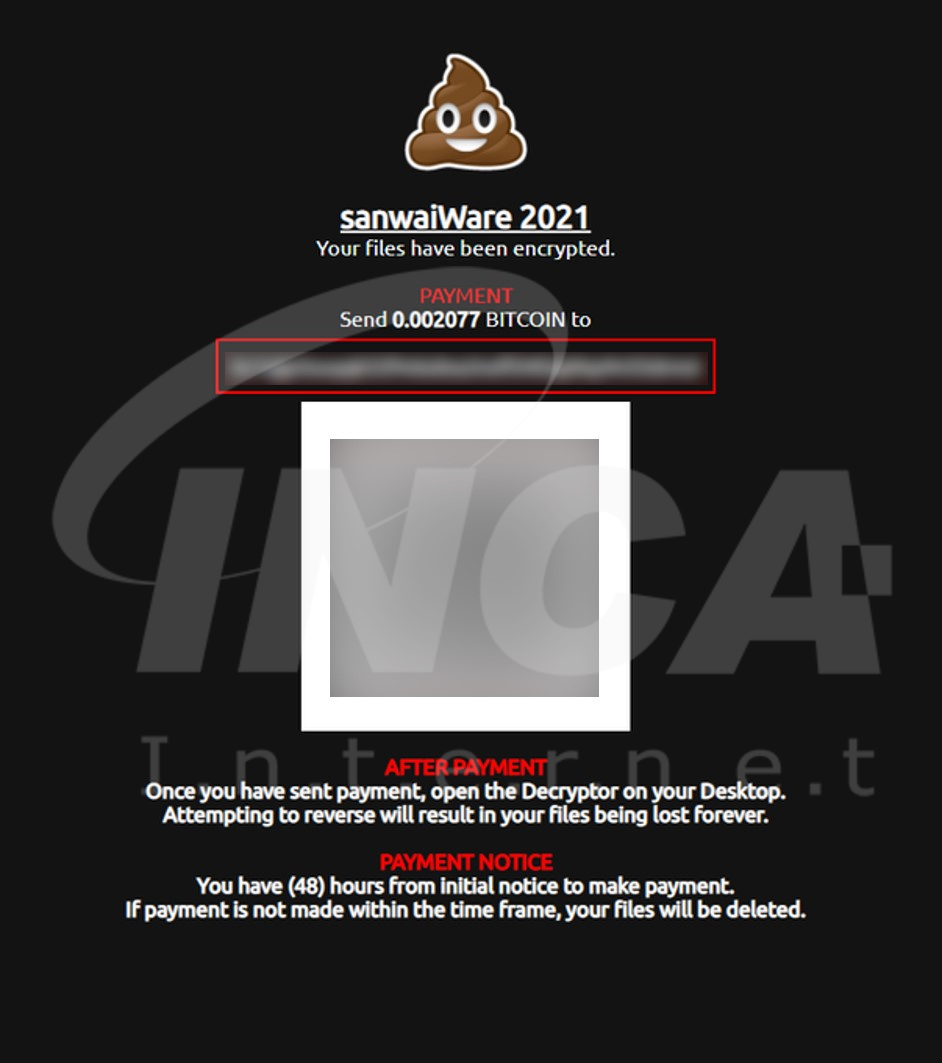

Sanwai 랜섬웨어

파일명에 ".sanwai2" 확장자를 추가하고 [그림 2]의 랜섬노트를 실행하는 "Sanwai" 랜섬웨어가 발견됐다. 해당 랜섬웨어는 특정 프로세스의 실행을 차단한다.

Ouroboros 랜섬웨어

파일명에 ".[공격자 메일].[UID]파일명.HYDRA" 확장자를 추가하고 "#FILESENCRYPTED.txt"라는 랜섬노트를 생성하는 "Ouroboros" 랜섬웨어의 변종이 발견됐다.

Hq 랜섬웨어

파일명에 ".HQ_52_42" 확장자를 추가하고 "How To decrypt files.html"이라는 랜섬노트를 생성하는 "Hq" 랜섬웨어가 발견됐다.

LockFile 랜섬웨어

파일명에 ".lockfile" 확장자를 추가하고 "LOCKFILE-README-[PC 이름].txt"라는 랜섬노트를 생성하는 "LockFile" 랜섬웨어의 변종이 발견됐다. 해당 랜섬웨어는 특정 프로세스의 실행을 차단한다.

2021년 8월 29일

Penta 랜섬웨어

파일명에 ".PENTA" 확장자를 추가하고 "PENTA_README.txt"라는 랜섬노트를 생성하는 "Penta" 랜섬웨어가 발견됐다.

HiddenTear 랜섬웨어

파일명에 ".clay" 확장자를 추가하고 [그림 5]의 랜섬노트를 실행하는 "HiddenTear' 랜섬웨어의 변종이 발견됐다.

2021년 8월 30일

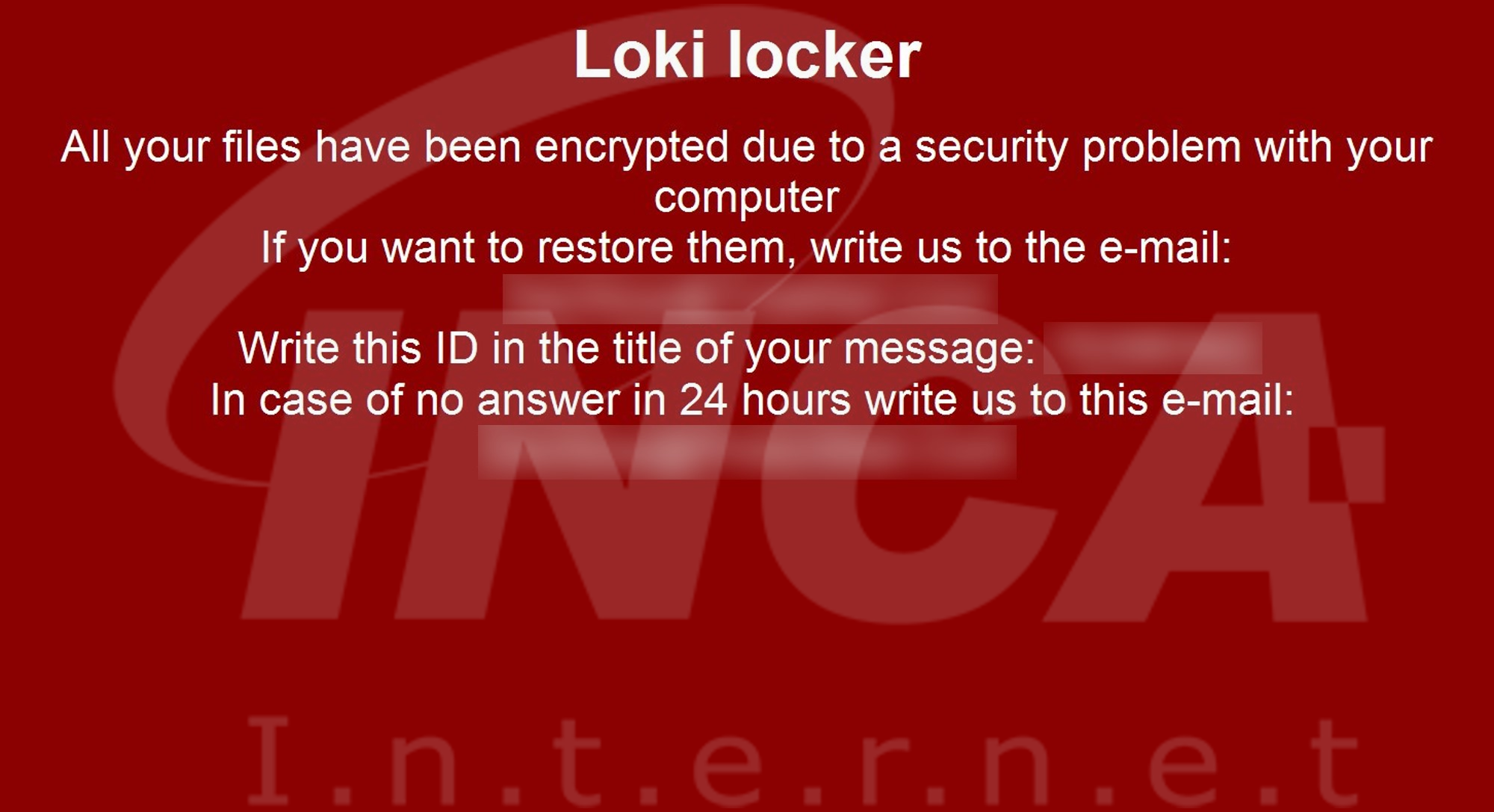

Loki 랜섬웨어

파일명에 ".[공격자 메일][UID]파일명.loki" 확장자를 추가하고 "info.hta"라는 랜섬노트를 생성하는 "Loki" 랜섬웨어의 변종이 발견됐다. 해당 랜섬웨어는 [그림 7]로 바탕화면의 배경을 변경하고, 시스템 복원을 무력화한다.

MBC 랜섬웨어의 등장

새롭게 등장한 "MBC" 랜섬웨어 그룹이 이란의 철도 시스템 서비스를 중단시킨 사이버 공격의 배후라고 주장했다. 해당 랜섬웨어 그룹은 자신이 운영하는 데이터 유출 사이트를 개설했으며 이란 철도 시스템에서 탈취한 데이터를 추후에 공개하겠다는 글을 게시했다.

2021년 8월 31일

VegaLocker 랜섬웨어

파일명에 ".[랜덤 문자열].[키 값]" 확장자를 추가하고 "!!! ALL YOUR FILES ARE ENCRYPTED !!!.TXT"라는 랜섬노트를 생성하는 "VegaLocker" 랜섬웨어의 변종이 발견됐다. 해당 랜섬웨어는 공격자의 C&C 서버와 연결을 시도한다.

2021년 9월 1일

WannaCrypt 랜섬웨어

파일명에 ".aes" 확장자를 추가하고 [그림 9]의 랜섬노트를 실행하는 "WannaCrypt" 랜섬웨어의 변종이 발견됐다. 해당 랜섬웨어는 [그림 10]으로 바탕화면의 배경을 변경하고, 공격자의 C&C 서버와 연결을 시도한다.

'분석 정보 > 랜섬웨어 분석 정보' 카테고리의 다른 글

| [주간 랜섬웨어 동향] – 9월 3주차 (0) | 2021.09.17 |

|---|---|

| [주간 랜섬웨어 동향] – 9월 2주차 (0) | 2021.09.10 |

| [주간 랜섬웨어 동향] – 8월 4주차 (0) | 2021.08.27 |

| [주간 랜섬웨어 동향] - 8월 3주차 (0) | 2021.08.20 |

| 지속적으로 진화하는 Chaos 랜섬웨어 빌더 등장 (0) | 2021.08.18 |