지난 6월경, 멕시코 금융 기관 사용자를 대상으로 정보를 탈취하는 캠페인이 발견됐다. 해당 캠페인에서 사용한 악성코드는 "Neurevt"로 다크웹 포럼에서 평균 $300에 판매되는 것으로 알려졌으며, 감염된 PC의 사용자 개인 및 금융 정보 등을 탈취하는 것이 주 목적이다.

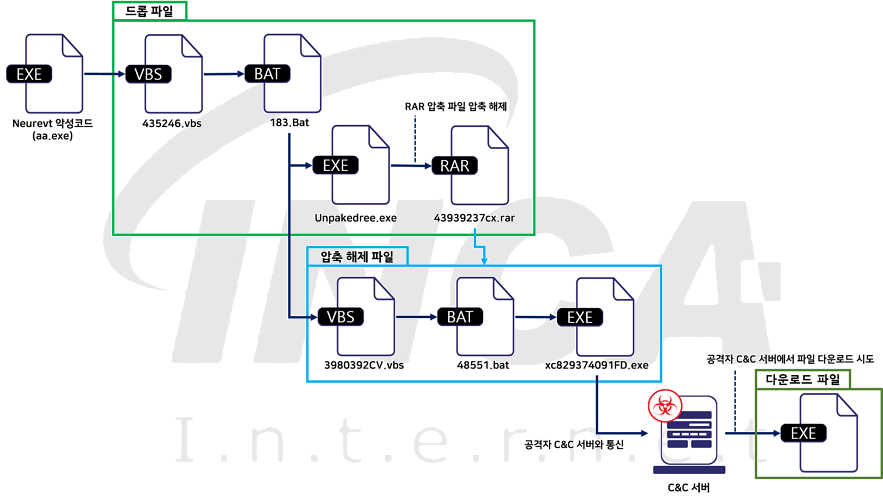

공격자의 C&C 서버에서 다운로드한 “Neurevt” 악성코드를 실행하면 [그림 1]과 같이 압축 파일 등 4개의 파일을 지정된 경로에 드롭한다. 그다음 드롭한 파일 중 RAR 파일의 압축을 해제하고, 공격자의 C&C 서버와 통신을 위한 파일을 실행해 정보 탈취 및 추가 악성코드 다운로드를 시도한다.

드롭 파일

“Neurevt” 악성코드는 ‘C:\LMPupdate\Set\” 경로에 [표 1]의 목록에 해당하는 파일을 드롭 및 실행한다.

먼저, 드롭 파일 중 압축 파일의 해제를 위한 스크립트를 [그림 2]와 같이 실행한다. 이 과정에서 RAR 프로그램의 커맨드 라인 툴인 unpakedree.exe를 사용해 43939237cx.rar 파일의 압축을 해제한다.

압축 해제 파일

압축 파일의 해제를 완료하면 ‘C:\LMPupdate\Set’ 경로에 [그림 1]의 흐름도와 같이 3개의 파일을 생성한다. 그 후, 스크립트 파일을 실행해 페이로드를 진행하고 기존에 생성한 파일을 삭제한다.

[그림 3]의 스크립트에서 실행한 파일은 공격자의 C&C 서버와 통신해 수집된 정보를 전송하고 추가 파일을 다운로드 하기 위한 목적으로 사용한다.

해당 파일은 먼저 [표 2]와 같이 자가복제한 파일을 자동실행하도록 설정한다.

자가복제 파일 경로 : C:\ProgramData\Google Updater 2.09\

자가복제 파일 명 : aw5yy9iks7u.exe (랜덤 문자열.exe)

마지막으로 [그림 4]와 같이 공격자의 C&C 서버와 통신하고 악성코드를 다운로드한다. 하지만 분석 시점에서 다운로드는 정상적으로 이뤄지지 않았다.

다운로드 파일

만약, 공격자의 C&C서버와 정상적으로 통신해 추가 악성코드를 다운로드 및 실행하면 [표 3]의 목록에 해당하는 기관의 사용자를 대상으로 금융 정보를 탈취할 수 있다.

추가로 [그림 5]와 같이 마우스를 원격으로 조작하거나 키보드 입력 정보의 탈취가 가능하다.

최근 사용자들의 금융 정보를 탈취하기 위한 목적의 캠페인이 발견되고 있어 주의가 필요하다. 따라서 출처가 불분명한 메일에 첨부된 파일의 실행을 지양하고, 보안 제품이나 OS를 항상 최신 버전으로 유지하여야 한다.

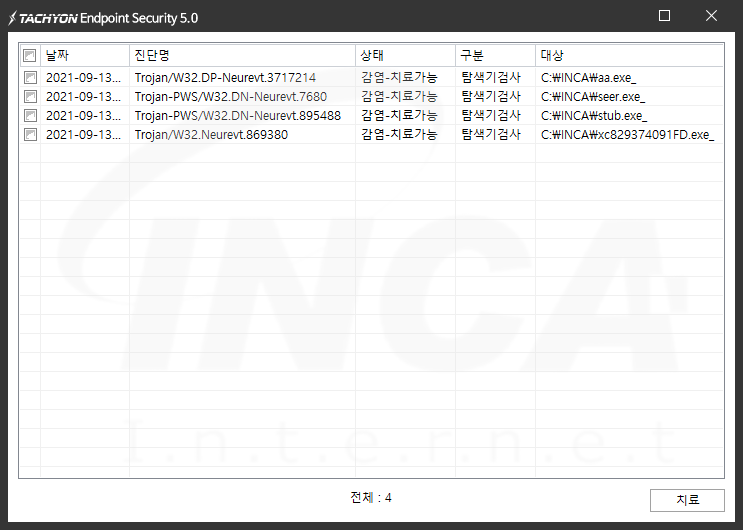

상기 악성코드는 잉카인터넷 안티바이러스 제품 TACHYON Internet Security 5.0에서 진단 및 치료가 가능하다.

'분석 정보 > 악성코드 분석 정보' 카테고리의 다른 글

| 인도 정부를 대상으로 악성코드를 유포하는 Armor Piercer 캠페인 (0) | 2021.10.08 |

|---|---|

| 전 세계 호텔을 주 타겟으로 공격하는 FamousSparrow 그룹 (0) | 2021.09.30 |

| 러시아를 표적으로 하는 Konni RAT 악성코드 변종 등장 (0) | 2021.09.02 |

| 인사 담당자로 위장해 이스라엘 업체를 공격한 이란 APT 그룹 (0) | 2021.08.26 |

| 가짜 은행 프로그램을 통해 유포된 Warsan RAT 악성코드 (0) | 2021.08.19 |