국가별 해커그룹 공격 사례

러시아

러시아의 해커그룹들은 정부의 지원을 받아, 긴 시간 동안 여러 국가 및 기관을 대상으로 공격을 수행해왔다. 오랜 활동으로 Cobalt Strike와 같이 알려진 악성 코드도 존재하지만, 지속적으로 감염 방식에 변화를 주며 공격을 시도하고 있다. 최근 캠페인에서는 제로데이 취약점을 사용하여 공격을 시도하기도 하였으며, 새로운 악성코드가 발견되기도 하였다.

Turla

Turla 그룹은 러시아 정부를 배후로 둔 해커그룹으로, 2004년부터 활동한 것으로 추정된다. 해당 그룹은 각국의 군사 및 교육, 연구기관 등 여러 산업 분야를 대상으로 APT 공격을 수행한다.

9월 중순에는 이 그룹의 것으로 추정되는 새로운 악성코드가 발견되었다. 이 악성코드는 미국과 독일, 아프가니스탄 정부를 대상으로 하는 캠페인에 사용되었으며, 코드가 간결하여 ‘TinyTurla’라고 불린다.

해당 악성코드는 Windows 시스템 파일을 가장하여 사용자 PC에서 백도어 동작을 수행한다. 지속적으로 원격지와 연결을 시도하며, 서버에서 명령을 받아오면 파일 다운로드와 업로드 및 프로세스 실행 등의 추가적인 악성 동작을 수행할 수 있다.

최근 독일의 선거를 앞둔 시점에 러시아를 배후로 둔 해커 그룹의 공격 활동이 발견되었다. 이는 유럽 연합의 정치인을 비롯한 공무원, 언론인 등의 개인 계정에 접근하는 공격으로 지난 2018년에도 유사한 공격이 발견된 것으로 알려졌다. 독일의 외무부 대변인은 이에 대해 제재를 선언하고 조치를 취할 것이라고 발표하였다.

CozyBear (APT29)

CozyBear 해커그룹은 2008년에 처음 등장하였으며, 러시아 대외정보국 (SVR)을 배후에 둔 것으로 알려져 있다.

이 그룹은 주로 Windows 및 Linux 시스템을 대상으로 공격을 진행하였는데, 지난 2분기에는 Windows 사용자를 대상으로 미국 국가기관을 사칭한 피싱 메일 캠페인을 통해 Cobalt Strike를 유포하였다. 이와 관련한 내용은 아래의 링크를 통해 확인할 수 있다.

https://isarc.tachyonlab.com/4064

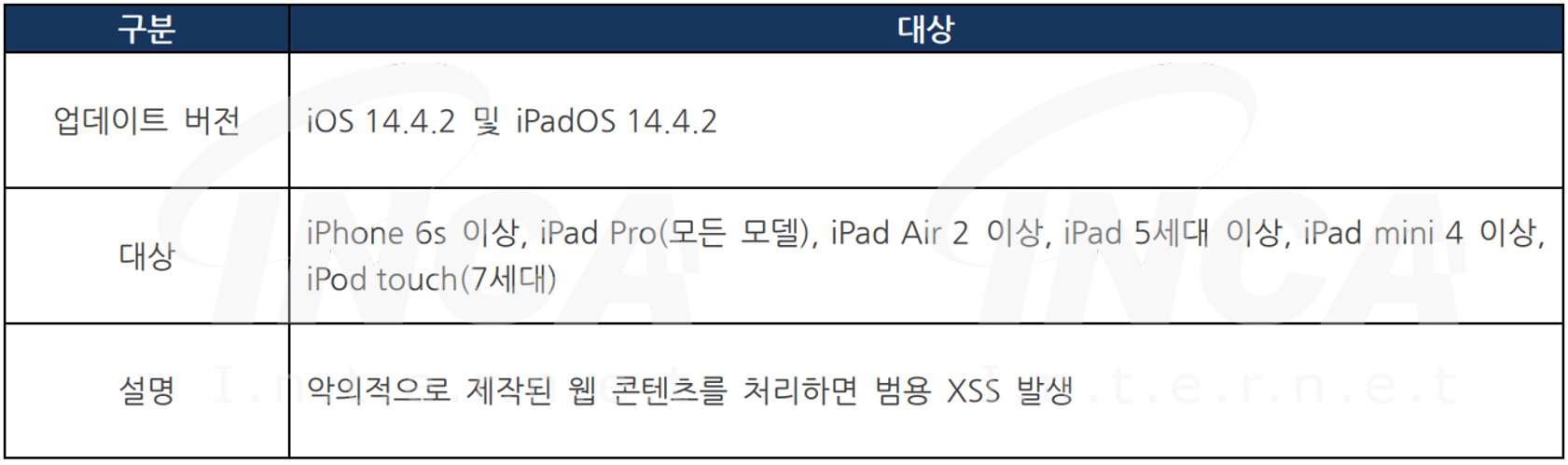

지난 7월, iOS 제로데이 취약점을 사용하여 iOS 기기를 대상으로 하는 새로운 형태의 캠페인이 발견되었다. Google에 따르면, 해당 캠페인은 서유럽 국가의 공무원을 대상으로 하며, LinkedIn Messaging을 사용해 악성 링크를 유포하였다. 이 때 악용된 제로데이 취약점은 지난 3월 발견된 WebKit (Safari)의 CVE-2021-1879 취약점으로, 사용자가 유포된 악성 링크에 접속할 때 공격자가 만든 도메인으로 리디렉션해 iOS 기기인 iPhone과 iPad에 공격을 수행할 수 있다.

이 취약점은 iOS 14.4.2 및 iPadOS 14.4.2 업데이트를 통해 패치가 가능하다.

북한

북한 정부를 배후로 둔 해커그룹들은 2000년대 초반부터 활동한 것으로 알려졌으며, 현재까지 전 세계 많은 정부기관을 비롯하여 다양한 산업체를 대상으로 공격을 시도하고 있다. 주로 사회공학기법을 활용해 특정 기업이나 개인을 대상으로 악성코드를 유포하는 전형적인 공격 방법을 사용한다. 최근에도 이와 유사한 방식으로 피싱 메일을 통해 악성 문서를 배포하는 캠페인이 발견되었다.

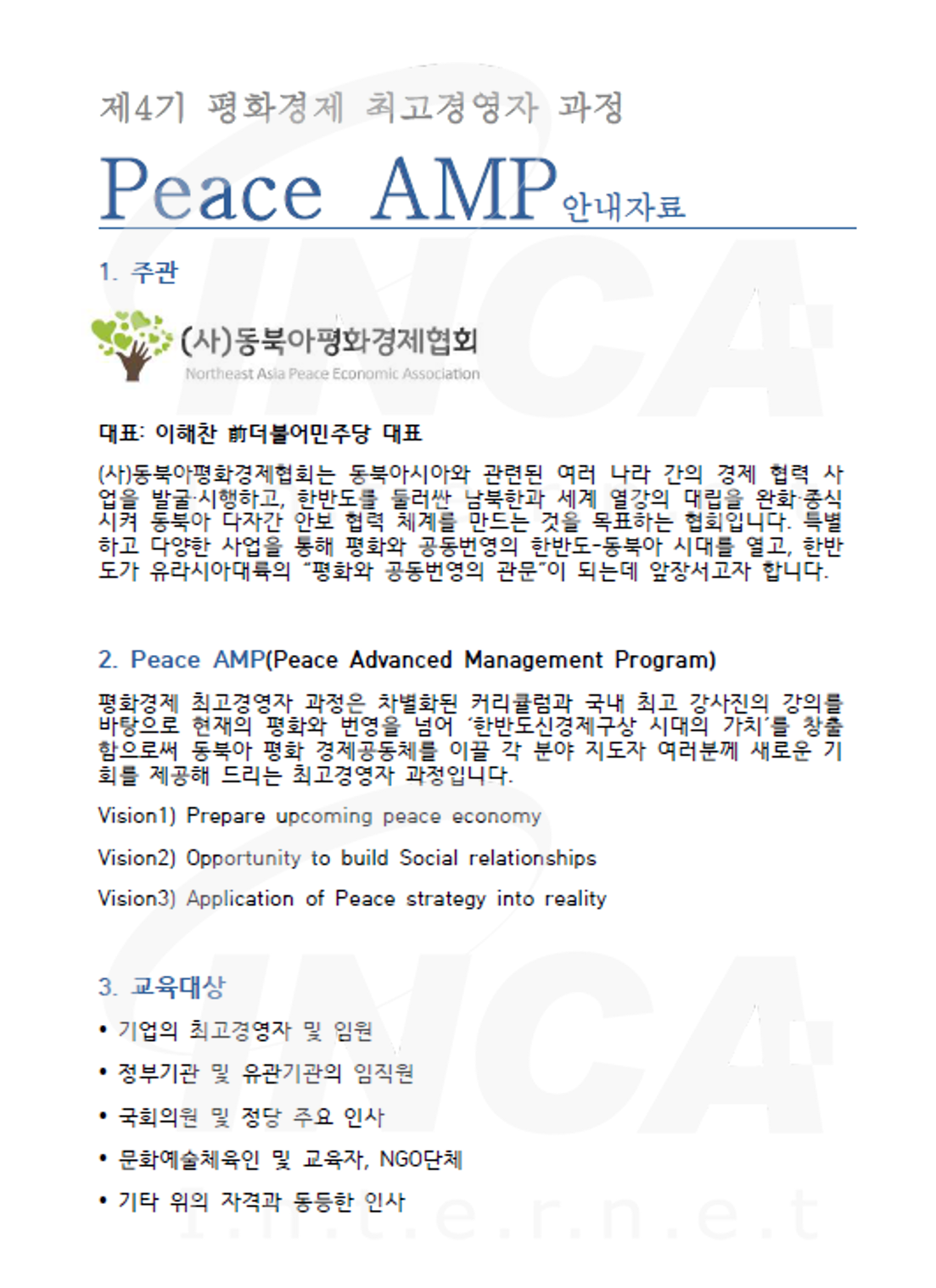

지난 8월 북한을 배후로 둔 것으로 추정되는 APT 공격이 발견되었다. 해당 캠페인은 이메일을 첨부된 문서 파일을 실행하면 최종적으로 사용자의 PC에 악성코드가 설치된다. 첨부된 문서는 PDF 파일로, 실존하는 기관 및 기업을 가장하여 그럴듯하게 내용을 꾸며 사용자를 속인다. 아래의 이미지는 이 캠페인에서 유포된 악성 문서들 중 ‘동북아평화경제협회’ 를 사칭한 문서이다.

중국

중국 정부의 후원을 받는 것으로 알려진 해커 그룹들이 수 년 전부터 특정 국가 기관 및 기업의 정보를 탈취하기 위해 다양한 악성코드를 제작하여 유포한 것으로 밝혀지고 있다. 이러한 해커 그룹 공격에 대한 조치로 보안 경고를 발표하거나 해커 그룹의 구성원을 기소하는 사례가 등장하고 있다.

3분기에는 Zirconium 해커 그룹의 악성코드 공격에 대해 프랑스에서 경고한 바 있으며, Gadolinium 해커 그룹의 구성원들에게 미국에서 징역형이 선고된 사례가 알려졌다.

Zirconium

2016년에 발견된 Zirconium 해커 그룹은 Judgment Panda, APT 31 등의 이름으로 불리며, 공격 대상의 다양한 정보를 탈취하는 것을 목표로 악성코드 공격을 수행하는 것으로 알려졌다. 2020년에는 미국 대선 후보와 관련된 조직과 핀란드, 노르웨이 및 독일 의회를 대상으로 하는 여러 공격 사례가 발견되었다.

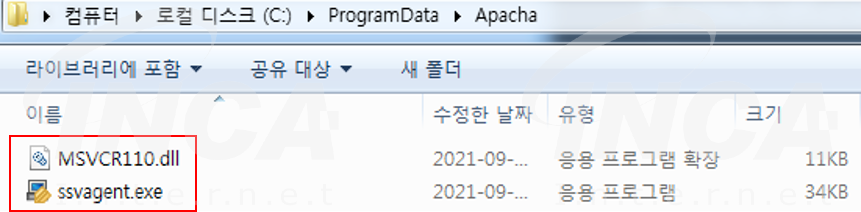

올해 7월까지 약 10건의 악성코드 공격이 발견되었으며 러시아, 캐나다 및 미국 등 전세계를 대상으로 공격을 수행한 것이 확인되고 있다. 해커 그룹은 메일을 통해 드로퍼 악성코드를 유포하였으며, 악성코드 실행 시 아래 [그림 8]과 같이 정상 파일처럼 위장한 악성 EXE, DLL 파일을 드랍한 뒤 실행한다.

이후 RAT 악성코드를 실행하며 파일 조작, 정보 탈취 등의 악성행위를 수행한다. 실행된 RAT 악성코드의 경우 과거 해당 해커 그룹이 유포하였던 DropboxAES RAT 악성코드와 유사한 것으로 알려졌다.

최근에는 라우터를 해킹하여 프랑스의 기업을 공격한 것으로 알려졌는데, 프랑스의 국가 사이버 보안국은 이러한 해킹 공격에 대해 공식 경고를 한 바 있다.

Gadolinium

Leviathan, APT40 이라고 불리는 Gadolinium 해커 그룹은 2011년부터 2018년 사이에 미국을 비롯한 전 세계 정부기관 및 기업을 해킹해 온 것으로 알려졌다.

최근 미국 법무부가 해당 해커 그룹의 구성원 4명을 기소하였다고 발표 하였는데 기소장에 따르면 해커 그룹은 해킹 공격을 은폐하기 위해 Hainan Xiandun 이라는 회사를 설립한 뒤 BADFLICK, MURKYTOP 및 HOMEFRY 등의 악성코드를 제작하고 유포하여 공격 대상의 다양한 정보를 탈취해 온 것으로 알려졌다. 현재 용의자들은 징역형을 선고 받았으며, CISA와 FBI 는 해당 해커 그룹의 침해 지표와 공동 권고를 발표하였다.

이란

이란의 해커 그룹들은 사용자들이 의심없이 파일을 실행하도록 다양한 사회 공학 기법을 사용하여 악성코드를 유포하였다.

3분기에는 Imperial Kitten 해커 그룹이 소셜 미디어 계정을 악용하여 공격대상에게 LEMPO 악성코드를 유포하였으며, Siamese Kitten 해커 그룹은 인사 담당자로 위장하여 가짜 웹 사이트를 통해 Milan, Shark 등의 악성코드를 유포한 사례가 발견되었다.

Imperial Kitten

Tortoiseshell, TA456 등의 이름으로도 불리는 Imperial Kitten 해커 그룹은 항공우주 및 IT 기업을 대상으로 공격을 수행해 온 것으로 알려졌으며, 최근 소셜 미디어를 악용하여 악성코드를 유포한 것으로 알려졌다.

해당 해커 그룹은 Marcella Flores 라는 인물의 소셜 미디어 계정을 통해 항공우주 관련 기업의 직원과 수 개월에 걸쳐 대화를 나누며 친밀감을 형성하고, 다이어트 설문조사로 가장하여 악성 링크가 담긴 메일을 전달하였다. 그리고 악성 링크를 통해 악성 엑셀 문서를 다운로드하여 실행하도록 유도했다.

실행된 악성 문서는 내부에 삽입된 매크로를 통해 LEMPO 악성코드를 실행하여 사용자의 정보 탈취를 시도한 것으로 알려졌으며, 공격이 발견된 이후 Facebook 측은 공격을 수행한 소셜 미디어 계정을 정지하였다.

Siamese Kitten

Siamese Kitten 해커 그룹은 Lyceum, Hexane 등의 이름으로도 불리며, 중동과 아프리카를 대상으로 공격을 수행하는 것으로 알려졌다. 또한 최근 인사 담당자로 위장하여 이스라엘을 대상으로 악성코드 공격을 수행한 사례가 발견되었다.

해당 공격은 5월과 7월 두 차례에 걸쳐 이루어졌으며, 인사 담당자를 사칭한 가짜 LinkedIn 계정을 생성하고 계정을 열람한 사용자들이 악의적으로 조작된 웹사이트로 접속하도록 유도하였다. 이들이 조작한 사이트는 이스라엘과 독일의 IT 업체이며 사용자가 사이트에 접속하여 다운로드 버튼을 클릭할 경우 악성문서 파일이 다운로드 된다.

악성문서 파일에는 구인과 관련된 내용이 담겨있으며, 문서 파일을 열면 매크로를 통해 백도어 악성코드를 실행한다. 백도어 악성코드는 공격 시기에 따라 다르며 5월에는 Milan, 7월에는 Shark 악성코드가 유포된 것으로 알려졌다. 실행된 백도어 악성코드는 최종적으로 DanBot RAT 악성코드를 다운로드 받아 실행하여 추가적인 악성행위를 수행한다.

유포 사례에 대한 자세한 정보는 아래의 링크에서 확인할 수 있다.

https://isarc.tachyonlab.com/4385

기타

위에 언급한 해커 그룹 외에도 다양한 해커 그룹들이 피싱 메일을 통해 악성코드를 유포하였으며, 오픈 소스 도구를 통해 정보를 탈취하고 추가 악성코드를 실행하거나 암호화폐를 채굴하는 등 악성 행위를 수행한 사례가 발견되었다.

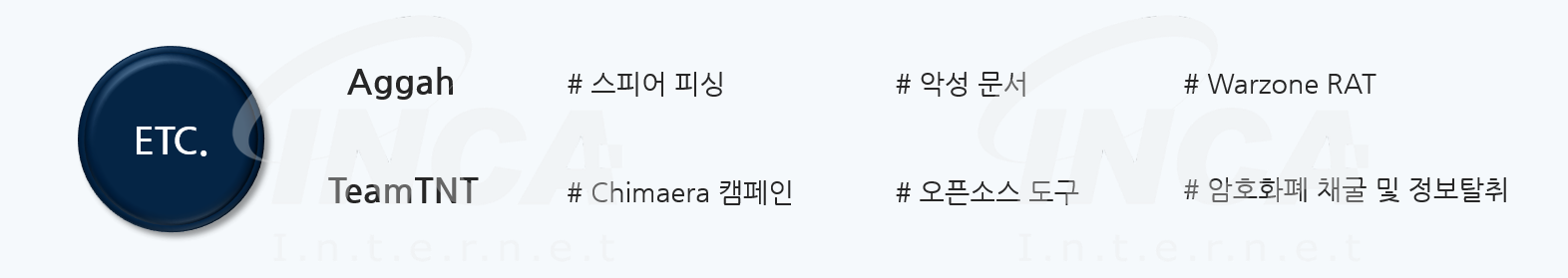

Aggah

Aggah 해커 그룹은 2019년 처음 발견되었으며, 악성 매크로가 삽입된 문서 파일을 통해 다양한 RAT 악성코드를 유포해 온 것으로 알려졌다. 그리고 최근 한국과 대만의 제조 기업을 대상으로 피싱 메일 공격을 수행한 사례가 발견되었다.

해당 해커 그룹은 온라인 음식 배달 서비스를 가장하여 스피어 피싱 메일을 한국과 대만의 제조 기업에 전송하였다. 메일에는 주문 및 배송 정보와 함께 악성 파워포인트 문서 파일이 첨부 되었는데, 악성 문서를 열면 매크로를 통해 악성 스크립트를 다운로드하여 실행한다. 그리고 실행된 악성 스크립트는 Warzone RAT 악성코드를 추가 다운로드 받아 실행하여 파일 조작 및 정보 탈취 등의 악성행위를 수행한다.

TeamTNT

TeamTNT 해커 그룹은 2020년에 여러 사이버 공격을 수행하였으며, 다양한 오픈 소스 도구와 악성코드를 동시에 사용하는 특징을 가지는 것으로 알려졌다.

해당 해커 그룹은 올해 7월부터 한 달 동안 전 세계를 대상으로 Chimaera 라는 캠페인을 수행하였으며, Lazagne 라는 새로운 오픈 소스 도구를 이용하여 사용자의 개인 정보를 탈취하였다. 또한 추가 악성코드를 실행하여 암호화폐 채굴, 정보 탈취 등의 악성행위를 수행하였다.

'동향 리포트' 카테고리의 다른 글

| 2021년 09월 악성코드 동향 보고서 (0) | 2021.10.07 |

|---|---|

| 2021년 09월 랜섬웨어 동향 보고서 (0) | 2021.10.07 |

| 2021년 3분기 랜섬웨어 동향 보고서 (0) | 2021.09.30 |

| 2021년 08월 악성코드 동향 보고서 (0) | 2021.09.03 |

| 2021년 08월 랜섬웨어 동향 보고서 (0) | 2021.09.03 |