1. 악성코드 통계

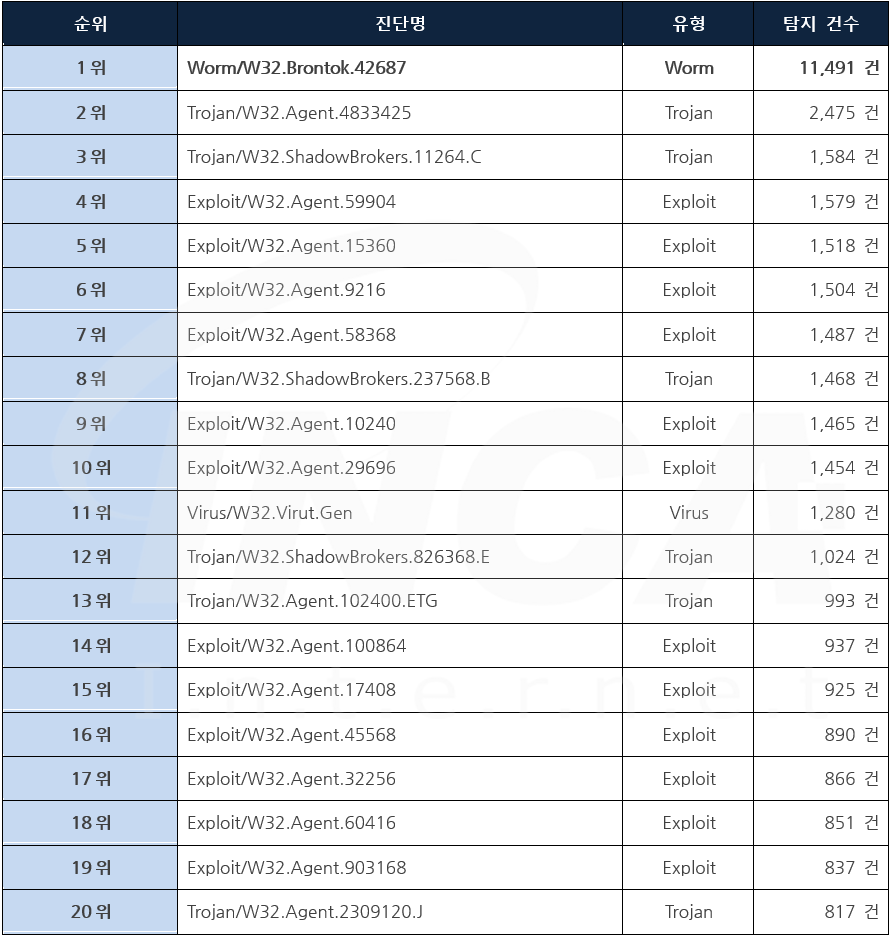

악성코드 Top20

2021년11월(11월 1일 ~ 11월 30일) 한 달간 잉카인터넷 대응팀은 사용자에게 가장 많이 피해를 준 악성코드 현황을 조사하였으며, [표 1]은 가장 많이 탐지된 악성코드를 탐지 건수 기준으로 정리한 악성코드 Top20이다. 가장 많이 탐지된 악성코드는 Worm(웜)이며 총 11,491 건이 탐지되었다.

악성코드 진단 수 전월 비교

11월에는 악성코드 유형별로 10월과 비교하였을 때 Exploit의 진단 수가 증가하고, Trojan, Virus, Worm 및 Backdoor 의 진단 수가 감소했다.

주 단위 악성코드 진단 현황

11월 한달 동안 악성코드 진단 현황을 주 단위로 살펴보았을 때 10월에 비해 감소한 추이를 보이고 있다.

2. 악성코드 동향

2021년 11월(11월 1일 ~ 11월 30일) 한 달간 등장한 악성코드를 조사한 결과, IoT 장치를 대상으로 공격하는 "BotenaGo" 악성코드와 자바스크립트로 작성된 "RATDispenser" 로더가 발견됐다. 또한, "Babadeda" 크립터를 사용해 난독화한 악성코드의 배포 정황이 발견됐고, 리눅스 환경에서 정보 탈취를 위해 정상 프로세스로 위장하거나 Crontab을 악용하는 백도어 악성코드도 발견됐다.

BotenaGo - Backdoor

지난 11월 초, Golang으로 작성된 "BotenaGo" 악성코드가 발견됐다. AT&T 보안 팀에 따르면 "BotenaGo" 악성코드는 네트워크 및 IoT 장치에서 발견된 약 30개 이상의 취약점을 악용하는 것으로 알려졌다. 해당 악성코드가 실행되면 취약한 장치를 확인한 후, 대상 시스템에서 임의의 명령을 실행한다. 이후, 백도어 포트를 생성해 명령을 수신하거나 연결된 다른 장치에서 악성코드를 실행할 수 있다.

RATDispenser - Loader

자바스크립트로 작성된 "RATDispenser” 로더가 발견됐다. 해당 로더를 실행하면 '%TEMP%' 폴더에 추가 파일 다운로드를 위한 스크립트를 드롭한다. 이후, 사용자 PC에 드롭한 스크립트를 실행해 최종 페이로드를 다운로드 및 실행한다. HP 보안 팀은 이번 캠페인에서 최종 페이로드로 총 8개의 악성코드가 확인됐으며, 이중 "STRRAT" 및 "WSHRAT"가 높은 비율을 차지한다고 언급했다.

Babadeda - Crypter

"Babadeda" 크립터를 사용해 난독화한 악성코드가 디스코드에서 배포된 정황이 발견됐다. 해당 악성코드는 NFT 또는 암호 화폐와 관련된 디스코드 채널에서 배포 중이며, "Mines of Dalarna" 게임 등의 블록체인과 관련된 게임으로 위장한 것으로 알려졌다. 사용자가 디스코드에서 수신한 메시지 내의 URL을 클릭하면 피싱 사이트로 연결해 악성 파일을 다운로드하며 실행을 유도한다. 보안 전문가들은 "Babadeda" 크립터로 인해 생성된 악성코드는 탐지 및 대응이 어려우므로 주의할 것을 권고했다.

사진 출처 : https://blog.morphisec.com/the-babadeda-crypter-targeting-crypto-nft-defi-communities

linux_avp - Backdoor

지난 11월 말, 리눅스 환경에서 전자 상거래 웹사이트를 대상으로 공격하는 백도어 악성코드가 발견됐다. 해당 악성코드는 현재 실행 중인 프로세스 목록을 가져오는 데 사용하는 "PS -ef" 프로세스로 위장한다고 알려졌으며, 사용자 PC에서 공격자의 C&C 서버와 통신을 시도한다.

CronRAT - Backdoor

최근 Linux 서버에서 신용 카드 데이터를 탈취하는 "CronRAT" 악성코드가 발견됐다. "CronRAT"은 보안 제품에서 Linux 환경의 Cron 시스템을 스캔하지 않는다는 점을 악용해 탐지를 우회했다. 해당 악성코드가 실행되면 Crontab에 악성코드 실행 관련 스케줄을 추가하고 공격자가 운영하는 C&C 서버와 연결을 시도한다.

'동향 리포트' 카테고리의 다른 글

| 2021년 12월 악성코드 동향 보고서 (0) | 2022.01.04 |

|---|---|

| 2021년 12월 랜섬웨어 동향 보고서 (0) | 2022.01.04 |

| 2021년 11월 랜섬웨어 동향 보고서 (0) | 2021.12.01 |

| 2021년 10월 악성코드 동향 보고서 (0) | 2021.11.03 |

| 2021년 10월 랜섬웨어 동향 보고서 (0) | 2021.11.03 |